Saldırganlar, şeffaflık, rıza ve kontrol (TCC) güvenlik kontrollerini atlamak ve Apple Intelligence önbelleğe alınan veriler de dahil olmak üzere hassas kullanıcı bilgilerini çalmak için yakın zamanda yamalı bir macOS güvenlik açığı kullanabilir.

TCC, bir güvenlik teknolojisi ve MacOS verilerinin Apple cihazlarındaki uygulamalar tarafından nasıl erişildiği ve kullanıldığı konusunda MacOS kontrolü sağlayarak uygulamaların özel kullanıcı verilerine erişmesini engelleyen bir gizlilik çerçevesidir.

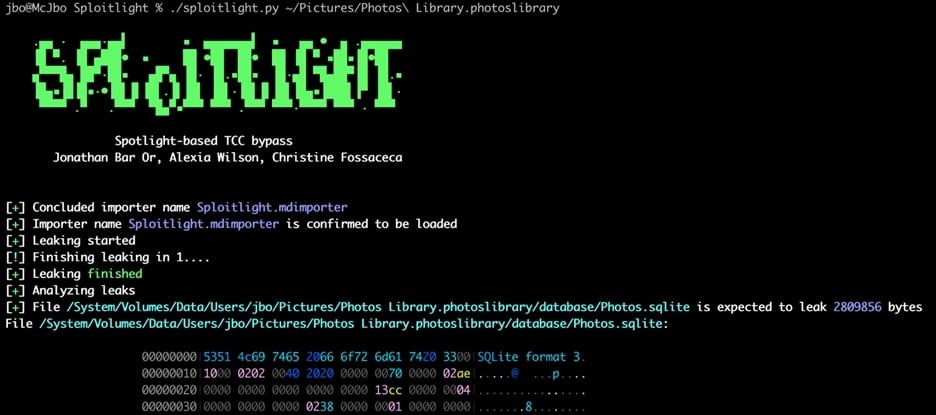

Apple, MacOS Sequoia 15.4 için Mart ayında yayınlanan yamalarda CVE-2025-31199 (Microsoft’un Jonathan Bar veya, Alexia Wilson ve Christine Fossaceca tarafından bildirilen) olarak izlenen güvenlik kusurunu düzeltti.

Apple, TCC erişimini yalnızca tam disk erişimi olan uygulamalara kısıtlarken ve otomatik olarak yetkisiz kod yürütmesini engellerken, Microsoft güvenlik araştırmacıları, saldırganların hassas dosyalara erişmek ve içeriklerini çalmak için Spotlight eklentilerinin ayrıcalıklı erişimini kullanabileceğini buldular.

Bugün yayınlanan bir raporda güvenlik açığı ( Sploitlight ve Apple tarafından “tomruklama sorunu” olarak tanımlanmıştır), Apple istihbaratla ilgili bilgiler ve diğer iCloud hesap bağlantılı cihazların uzaktan bilgileri de dahil olmak üzere değerli verileri hasat etmek için kullanılabilir.

Bu, fotoğraf ve video meta verileri, hassas coğrafi konum verileri, yüz ve kişi tanıma verileri, kullanıcı etkinliği ve olay bağlamı, fotoğraf albümleri ve paylaşılan kütüphaneler, arama geçmişi ve kullanıcı tercihlerinin yanı sıra silinen fotoğraf ve videoları içerir.

2020’den beri Apple, zaman makinesi montajlarından (CVE-20120-9771), ortam değişken zehirlenmesini (CVE-20120-9934) ve bir paket sonuç sorunu (CVE-2021-30713) kullanan diğer TCC baypaslarını yamaladı. Geçmişte, Microsoft güvenlik araştırmacıları, kullanıcıların özel verilerine erişmek için de istismar edilebilecek PowerDir (CVE-2021-30970) ve HM-Surf dahil olmak üzere birkaç TCC bypass’ı da keşfettiler.

“HM-Surf ve Powerdir gibi önceki TCC’ye benzer şekilde, spot ışığı eklentileri kullanımı için ‘sploitlight’ olarak adlandırdığımız bu güvenlik açığının sonuçları, Apple istihbarat tarafından önbelleğe alınan hassas bilgileri, Pazartesi ve video metatası, Fotoğraf ve Video Metata’nın tercih ettiği gibi daha şiddetlidir.

“Bu riskler, iCloud hesapları arasındaki uzaktan bağlantı yeteneği ile daha da karmaşıktır ve artar, yani bir kullanıcının macOS cihazına erişimi olan bir saldırgan, aynı iCloud hesabına bağlı diğer cihazların uzak bilgilerini belirlemek için güvenlik açığından da yararlanabilir.”

Son yıllarda, Microsoft güvenlik araştırmacıları, 2021’de rapor edilen ve saldırganların tehlikeye atılmış MAC’lere kök sarklarını yüklemelerini sağlayan ‘Shrootless’ (CVE-2021-30892) olarak adlandırılan bir SIP baypası (CVE-2021-30892) dahil olmak üzere birden fazla şiddetli MacOS güvenlik açığı buldular.

Daha yakın zamanlarda, ‘migren’ (CVE-2023-32369) olarak adlandırılan bir SIP baypası ve Awilles (CVE-2022-42821) adlı bir güvenlik kusuru keşfettiler;

Geçen yıl, tehdit aktörlerinin üçüncü taraf çekirdek uzantılarını yükleyerek kötü niyetli çekirdek sürücüleri dağıtmasına izin veren başka bir SIP baypas kusuru (CVE-2024-44243) bildirdiler.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.