Yaygın olarak kötüye kullanılan sızma testi paketi Cobalt Strike’ın işaretçisinin Go tabanlı bir uygulaması olan Geacon, macOS cihazlarını hedeflemek için giderek daha fazla kullanılıyor.

Hem Geacon hem de Cobalt Strike, meşru kuruluşların ağlarına yönelik saldırıları simüle etmek ve savunmalarını iyileştirmek için kullandıkları araçlardır, ancak tehdit aktörleri saldırılar için bunlara da güvenmiştir.

Cobalt Strike örneğinde, tehdit aktörleri yıllardır Windows sistemlerini tehlikeye atmak için onu kötüye kullanıyor ve bilgi güvenliği endüstrisi onunla savaşmak için sürekli çaba harcıyor.

SentinelOne’daki Geacon etkinliğini vahşi ortamda izleyen güvenlik araştırmacıları, son zamanlarda VirusTotal’da artan sayıda yük fark ettiler. Bazıları kırmızı ekip operasyonunun bir parçası olma belirtileri gösterse de, diğerleri kötü niyetli saldırıların özelliklerini taşıyordu.

Çatal geliştirme ve kullanılabilirlik

Geacon, Cobalt Strike için macOS üzerinde çalışabilecek umut verici bir bağlantı noktası olarak GitHub’da ilk kez göründüğünde, bilgisayar korsanları buna çok az ilgi gösteriyor gibi görünüyordu.

Ancak SentinelOne, anonim Çinli geliştiricilerin GitHub’da iki Geacon çatalı yayınlamasının ardından Nisan ayında bunun değiştiğini bildirdi: Geacon Plus – ücretsiz ve herkese açık ve özel, ücretli sürüm Geacon Pro.

Virus Total’den alınan geçmiş veriler, çatalın ücretsiz varyantı için Mach-O yüklerinin Kasım 2022’den beri geliştirilmekte olduğunu gösteriyor.

Bugün, Geacon çatalı, 2020’den beri Zhizhi Chuangyu Laboratuvarı tarafından sürdürülen red-team pen-test araçlarına adanmış halka açık bir GitHub deposu olan ‘404 Starlink projesine’ eklendi.

Bu dahil etme, Geacon çatalının popülaritesini artırmaya yardımcı oldu ve kötü niyetli kullanıcıların dikkatini çekmiş gibi görünüyor.

vahşi dağıtım

SentinelOne, 5 Nisan ve 11 Nisan’da gerçekleşen iki VirusTotal gönderiminde iki kötü amaçlı Geacon dağıtımı vakası buldu.

İlki, “Xu Yiqing’s Resume_20230320.app” adlı bir AppleScript uygulama dosyasıdır ve Çince bir komut ve kontrol (C2) sunucusundan imzasız bir ‘Geacon Plus’ yükü getirmeden önce bir macOS sisteminde çalıştığını doğrulamak için tasarlanmıştır. IP adresi.

Araştırmacılar, belirli C2 adresinin (47.92.123.17) daha önce Windows makinelerinde Cobalt Strike saldırılarıyla ilişkilendirildiğini belirtiyor.

Yük, “işaretleme faaliyetini” başlatmadan önce, kurbana bir sahte PDF dosyası görüntüler – Xy Yiqing adlı bir kişinin özgeçmişi.

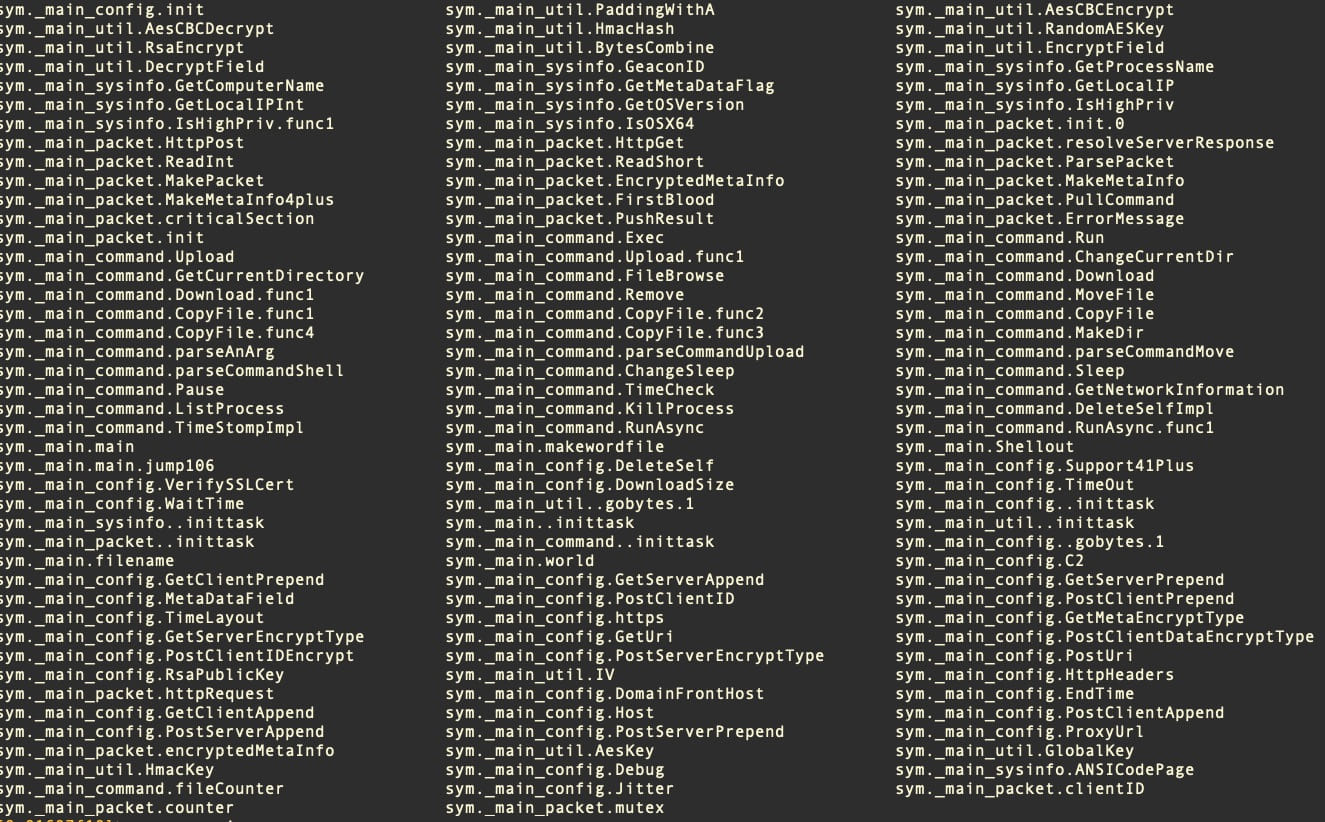

Geacon yükü, ağ iletişimini, veri şifrelemeyi ve şifre çözmeyi destekler, ek yükler indirebilir ve güvenliği ihlal edilmiş sistemden veri sızdırabilir.

İkinci yük, SecureLink.app ve ‘Geacon Pro’nun bir kopyasını taşıyan, SecureLink uygulamasının güvenli uzaktan destek için kullanılan truva atına dönüştürülmüş bir sürümü olan SecureLink_Client’tir.

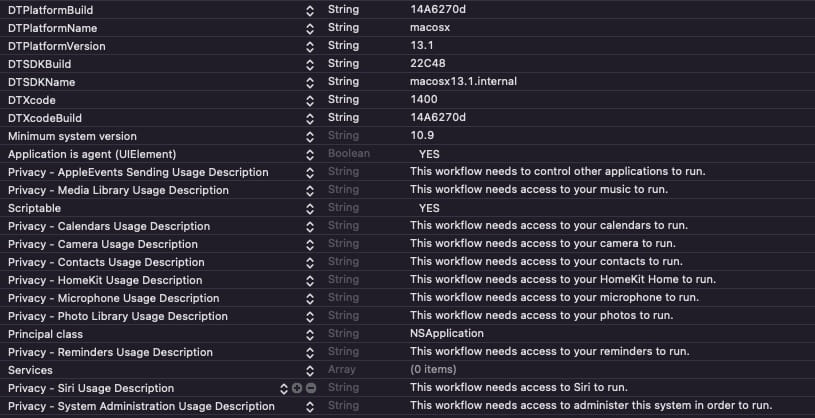

Bu durumda, ikili dosya yalnızca Intel tabanlı Mac sistemlerini, OS X 10.9 (Mavericks) ve sonraki sürümleri hedefler.

Başlatıldıktan sonra uygulama, normalde Apple’ın Şeffaflık, Rıza ve Kontrol (TCC) gizlilik çerçevesi tarafından korunan bilgisayarın kamerasına, mikrofonuna, kişilerine, fotoğraflarına, hatırlatıcılarına ve hatta yönetici ayrıcalıklarına erişim talep eder.

Bunlar son derece riskli izinler olsa da, gizlenen uygulamanın türü, kullanıcının şüphesini giderebilecek ve böylece uygulamanın isteğini yerine getirmeleri için onları kandırabilecek türdendir.

Bu durumda, Geacon’un iletişim kurduğu C2 sunucusu IP adresi (13.230.229.15) Japonya merkezlidir ve VirusTotal bunu geçmiş Cobalt Strike operasyonlarına bağlamıştır.

SentinelOne, gözlemlenen Geacon faaliyetlerinin bir kısmının meşru kırmızı takım operasyonlarıyla bağlantılı olduğunu kabul etse de, gerçek düşmanların “geacon’un halka açık ve hatta muhtemelen özel çatallarını kullanma” olasılığı yüksektir.

Bu sonucu destekleyen, güvenlik ekiplerinin yeterli savunma uygulayarak tepki vermesi gereken, son birkaç ayda görülen artan sayıdaki Geacon örneğidir.

SentinelOne, şirketlerin Geacon tehdidine karşı uygun korumalar oluşturmak için kullanabilecekleri uzlaşma göstergelerinin (IoC’ler) bir listesini sağlamıştır.