MacOS.Zuru kötü amaçlı yazılımının sofistike yeni bir varyantı ortaya çıktı ve MacOS kullanıcılarını popüler Terdius SSH istemcisinin silahlandırılmış bir versiyonu aracılığıyla hedef aldı.

Mayıs 2025’in sonlarında keşfedilen bu en son yineleme, tehdit oyuncusu taktiklerinde önemli bir evrimi temsil eder ve geleneksel Baidu arama motoru zehirlenme kampanyalarının ötesine geçerek, geliştiriciler ve BT profesyonelleri tarafından kullanılan meşru uygulamaları doğrudan tehlikeye atmak için.

Zuru kötü amaçlı yazılım ailesi ilk olarak Temmuz 2021’de Çinli bir blog yazarının, popüler macOS kamu hizmetlerinin zehirli arama sonuçları ile dağıtıldığını belirlediği zaman ortaya çıktı.

Başlangıçta ITERM2, Securecrt ve Microsoft uzak masaüstü gibi uygulamaları hedefleyen kötü amaçlı yazılım, sürekli olarak SSH ve uzaktan bağlantı özellikleri gerektiren arka uç geliştiricileri ve sistem yöneticileri tarafından yaygın olarak kullanılan araçlara odaklanmıştır.

Sentinelone araştırmacıları, bu son varyantı MACOS tehditlerinin sürekli izlenmesinin bir parçası olarak belirlediler ve kötü amaçlı yazılımların dağıtım metodolojisinde önemli teknik gelişmelere dikkat çekti.

Tehdit aktörleri, önceki dinamik kütüphane enjeksiyon tekniğini, kötü niyetli bileşenleri doğrudan hedef uygulamanın yardımcı süreçlerine yerleştiren daha sofistike bir yaklaşım lehine terk ettiler.

%20and%20the%20trojan%20(bottom)%20with%20two%20extra%20binaries%20(Source%20-%20SentinelOne).webp)

Silahlı Termius uygulaması, 248MB ölçen bir disk görüntü dosyası olarak gelir, gömülü kötü niyetli ikili dosyalar nedeniyle meşru 225MB sürümünden belirgin şekilde daha büyüktür.

Saldırganlar, MacOS kod imzalama gereksinimlerini atlatmak için orijinal geliştirici imzasını kendi ad hoc imzalarıyla değiştirerek Apple’ın güvenlik mekanizmaları hakkındaki anlayışlarını gösterdiler.

Bu evrim, dış kütüphane enjeksiyonuna odaklanan geleneksel algılama yöntemlerini potansiyel olarak atlayarak daha doğrudan uygulama uzlaşmasına yönelik bir kaymayı temsil eder.

Kötü amaçlı yazılımların başarısı, sağlam uç nokta koruması olmayan ortamların bu sofistike sosyal mühendislik saldırılarına karşı savunmasız kaldığını göstermektedir.

Enfeksiyon mekanizması ve kalıcılık taktikleri

Kötü amaçlı yazılım, meşru Terdius yardımcısı.App bileşeninin değiştirilmesiyle başlayan çok aşamalı bir enfeksiyon işlemi kullanır.

Orijinal 248KB Termius yardımcı ikili olarak yeniden adlandırıldı. .Termius Helper1büyük bir 25MB kötü niyetli değiştirme yerini alır.

Yürütme üzerine, bu truva yardımcı yardımcısı hem normal işlevselliği korumak için orijinal uygulamayı hem de kötü amaçlı yazılım yükleyicisini başlatır .localized enfeksiyon zincirini başlatmak için.

.webp)

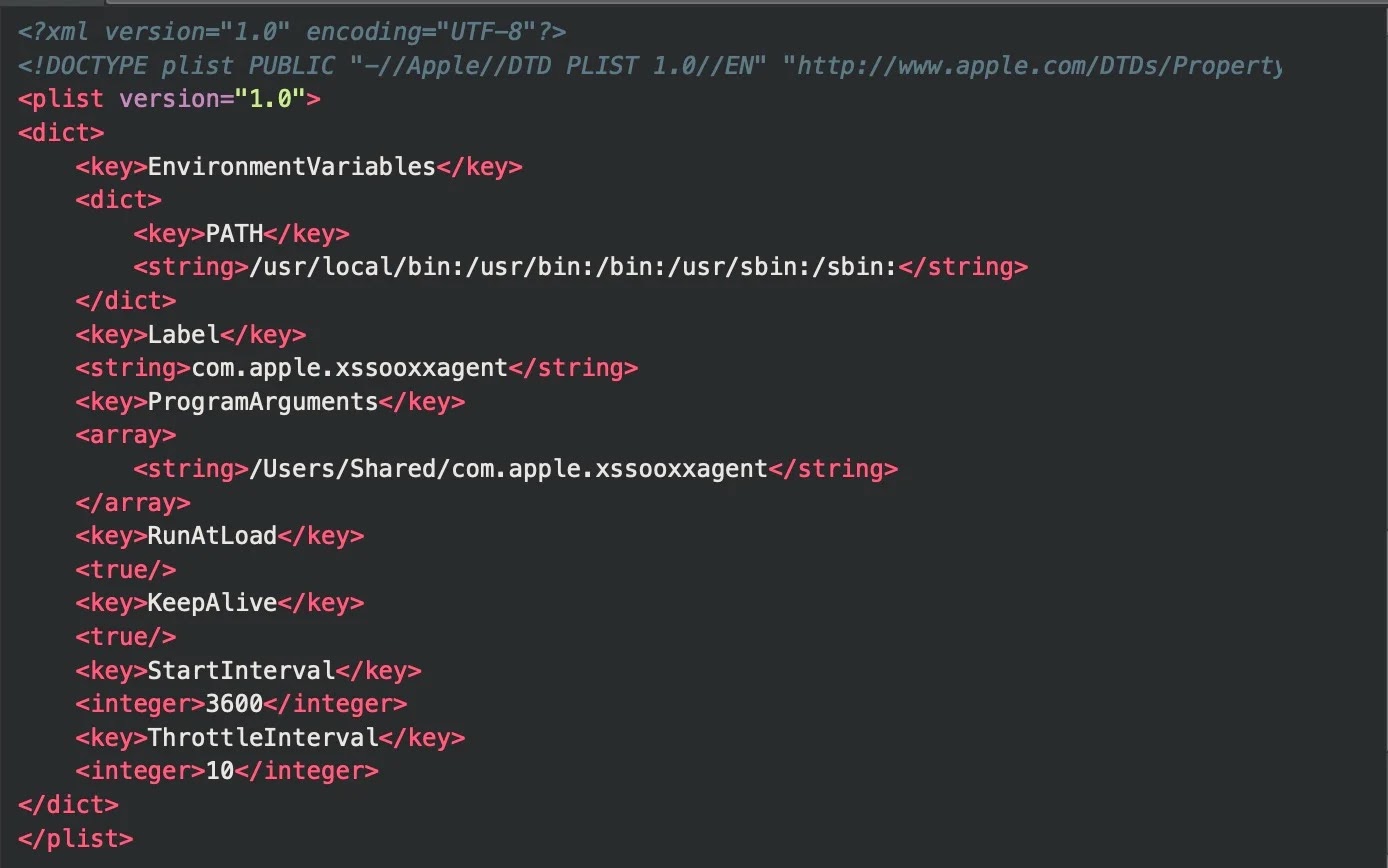

Yükleyici, etiketle bir LaunchDaemon oluşturarak kalıcılık oluşturur com.apple.xssooxxagenther saat yürütmesi planlandı /Users/Shared/com.apple.xssooxxagent.

Şifreli bir yük yükü indirir download.termius[.]info/bn.log.enc Sabit kodlanmış şifre çözme anahtarını kullanma my_secret_keyşifre çözülmüş Khepri C2 Beacon’u yazmak /tmp/.fseventsd.

Beacon, komut ve kontrol sunucusu ile 5 saniyelik hızlı bir kalp atışı sürdürüyor ctl01.termius[.]funistihdam ederken meşru DNS trafiğiyle karışmak için 53 numaralı bağlantı noktasını kullanma www.baidu[.]com bir tuzak alanı olarak.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi