Apple yakın zamanda saldırganların Sistem Bütünlüğü Korumasını (SIP) atlamalarına ve üçüncü taraf çekirdek uzantılarını yükleyerek kötü amaçlı çekirdek sürücüleri yüklemelerine olanak tanıyan bir macOS güvenlik açığını giderdi.

Sistem Bütünlüğü Koruması (SIP) veya ‘köksüz’, korunan alanlardaki kök kullanıcı hesabının yetkilerini sınırlayarak kötü amaçlı yazılımların belirli klasörleri ve dosyaları değiştirmesini önleyen bir macOS güvenlik özelliğidir.

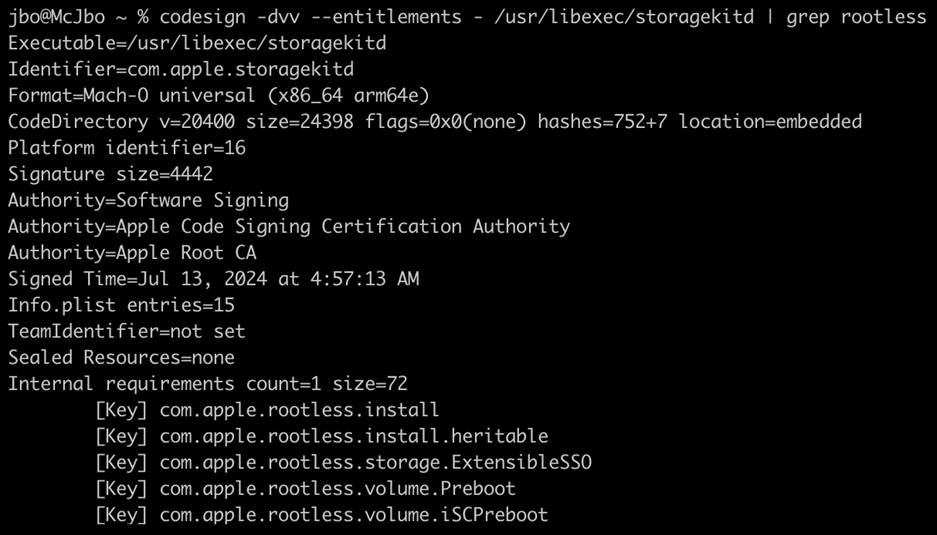

SIP, yalnızca Apple imzalı işlemlerin veya Apple yazılım güncellemeleri gibi özel yetkilere sahip olanların macOS korumalı bileşenleri değiştirmesine izin verir. SIP’yi devre dışı bırakmak normalde sistemin yeniden başlatılmasını ve macOS Kurtarma’dan (yerleşik kurtarma sistemi) önyükleme yapılmasını gerektirir; bu da güvenliği ihlal edilmiş bir makine aygıtına fiziksel erişim gerektirir.

Kullanıcı etkileşimi gerektiren düşük karmaşıklıktaki saldırılarda yalnızca kök ayrıcalıklarına sahip yerel saldırganlar tarafından yararlanılabilen güvenlik açığı (CVE-2024-44243 olarak izlenir), disk durumunun korunmasını yöneten Storage Kit arka plan programında bulundu.

Başarılı bir şekilde yararlanma, saldırganların rootkit’leri (çekirdek sürücüleri) yüklemek için fiziksel erişim olmadan SIP kök kısıtlamalarını atlamasına, kalıcı, “silinemeyen” kötü amaçlı yazılım oluşturmasına veya kurbanların verilerine erişmek için Şeffaflık, Rıza ve Kontrol (TCC) güvenlik kontrollerini atlatmasına olanak tanıyabilir.

Apple, bir ay önce 11 Aralık 2024’te yayınlanan macOS Sequoia 15.2 güvenlik güncellemelerindeki güvenlik açığını kapattı.

Microsoft bugün CVE-2024-44243 hakkında daha fazla teknik ayrıntı sağlayan bir raporda “Sistem Bütünlüğü Koruması (SIP), kötü amaçlı yazılımlara, saldırganlara ve diğer siber güvenlik tehditlerine karşı kritik bir koruma görevi görerek macOS sistemleri için temel bir koruma katmanı oluşturuyor” dedi. .

“SIP’nin atlanması tüm işletim sisteminin güvenliğini etkiler ve ciddi sonuçlara yol açabilir; bu da özel olarak adlandırılmış süreçlerdeki anormal davranışları tespit edebilecek kapsamlı güvenlik çözümlerinin gerekliliğini vurguluyor.”

Microsoft güvenlik araştırmacıları son yıllarda çok sayıda macOS güvenlik açığı keşfetti. 2021’de bildirilen ‘Shrootless’ (CVE-2021-30892) olarak adlandırılan bir SIP bypass’ı, saldırganların güvenliği ihlal edilmiş Mac’lerde rastgele işlemler gerçekleştirmesine ve potansiyel olarak rootkit yüklemesine de olanak tanıyor.

Daha yakın zamanda, ‘Migren’ (CVE-2023-32369) olarak adlandırılan başka bir SIP bypass’ı ve Gatekeeper yürütmesini bypass edebilen güvenilmeyen uygulamalar yoluyla kötü amaçlı yazılım dağıtmak için kullanılabilecek Aşil (CVE-2022-42821) olarak bilinen bir güvenlik açığı da buldular. kısıtlamalar.

Microsoft baş güvenlik araştırmacısı Jonathan Bar Or ayrıca, saldırganların macOS kullanıcılarının korunan verilerine erişmek için Şeffaflık, Rıza ve Kontrol (TCC) teknolojisini atlamasına olanak tanıyan başka bir macOS güvenlik açığı olan ‘powerdir’i (CVE-2021-30970) keşfetti.