Bugün Nullcon Berlin’de bir araştırmacı, saldırganların sistem bütünlüğü koruması (SIP) etkin olsa bile herhangi bir sürecin hafızasını okumasına izin veren bir macOS güvenlik açığı açıkladı. CVE-2025-24204 olarak izlenen sorun, Apple’dan yanlışlıkla verilen /usr/bin/gcore Fayda com.apple.system-task-ports.read MacOS 15.0’da yetki (Sequoia). Apple, MacOS 15.3’teki hakları kaldırdı.

Koh M. Nakagawa Nullcon Berlin 2025’te konuşuyor

Bu yetki, GCORE’ye sistemdeki herhangi bir sürecin hafızasını okuma yeteneği verdi. FFRI Security’den Güvenlik Araştırmacısı Koh M. Nakagawa, bunun önemli bir güvenlik sınırını kırdığını ve anahtarlık içeriği, şeffaflık, rıza ve kontrol (TCC) ve hatta şifrelenmiş iOS uygulama ikilileri ile korunan veriler de dahil olmak üzere hassas kullanıcı verilerini ortaya çıkardığını keşfetti.

Nakagawa, yardım net güvenliğine, bu konuda beklenmedik bir şekilde tökezlediğini söyledi. “Bunu başlangıçta Microsoft ProcDump için Mac için yayınladığında buldum” diye açıkladı. “Bu aracı duyduğumda, bu aracın işe yaramaz olması gerektiğini düşündüm çünkü sistem bütünlüğü koruması nedeniyle neredeyse tüm işlemleri dökemez. Bu nedenle, sadece SIP devre dışı bırakıldığında geçerli olmalı. Ama bu aracı indirdikten ve denedikten sonra, sistem süreçleri de dahil olmak üzere işlem belleğini boşaltabilirim, SIP etkinleştirildiğinde bile. GCORE, Microsoft’un GCORE’ye eklendiğini ve bu yüzden MAC için Procdump olduğunu düşündüklerini fark etti. ”

Saldırganlar ne yapabilir

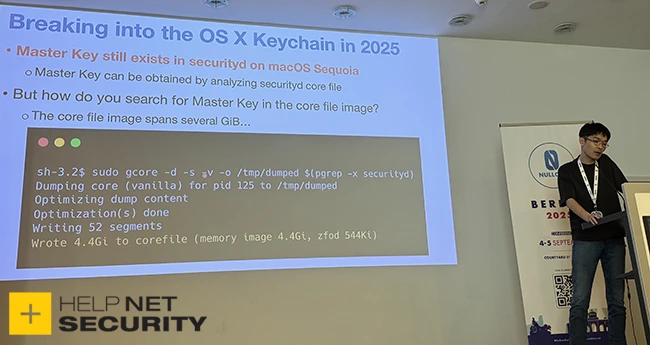

GCORE, hata ayıklama için temel çalışma işlemleri dökümlerini üreten meşru bir macOS aracıdır. Normal koşullar altında, belirli koşullar yerine getirilmeden korunan bellek bölgelerini okuyamamalıdır. Bununla birlikte, yeni yetki mevcutken, GCORE, şifreleme ve kimlik bilgilerini işleyen sistem hizmetleri de dahil olmak üzere herhangi bir işlemden bellek dökebilir.

Nakagawa, bunun içerdiğini gösterdi. securityd Giriş anahtarını yöneten işlem. Oturum açma anahtarlık dosyasını şifrelemek için kullanılan ana anahtar için ortaya çıkan bellek dökümünü aramak için bir yöntem geliştirdi. Bu anahtar elde edildikten sonra, bir saldırganın kullanıcının şifresine ihtiyaç duymadan giriş anahtarlıkının şifresini çözmesine izin verir.

Ayrıca bu güvenlik açığının TCC korumalarını nasıl atlattığını gösterdi. Sandboxed uygulamaları tarafından açılan hassas dosyalar (önizlemedeki PDF’ler veya kişilerdeki kişi verileri gibi) genellikle belleğe yüklenir. Bu uygulamaların belleğini boşaltarak ve VMMAP aracını kullanarak içeriği eşleyerek, korunan dosyaların içeriği kurtarılabilir.

Üçüncü etki alanı Fairplay ile şifreli iOS uygulamalarıydı. Apple Silikon Mac’leri iOS uygulamalarının macOS’ta yerel olarak çalışmasına izin verir, ancak ikili dosyaları dinlenme sırasında şifrelenir. Uygulama çalışırken belleği dökmek için Gcore’u kullanarak Nakagawa, bu ikili bir iPhone’a ihtiyaç duymadan bu ikili işlemlerin şifreli versiyonlarını kurtarabildi.

Düzeltme ve algılama

Apple, MacOS 15.3’teki sorunlu yetki GCORE’den kaldırdı. Sorun, Apple’ın Endpoint Güvenlik Çerçevesi (ESF) kullanılarak tespit edilebilir, bu da get_task_read etkinlik. Aramalar için izleme task_read_for_pid GCORE ile hassas süreçleri hedefleyerek sömürü girişimlerini işaretleyebilir.

Enterprise savunucularının ölçekte yetki değişikliklerini izlemek için hangi adımların atabileceği sorulduğunda, Nakagawa bunun yararlı olacağından şüpheliydi. “Kurumsal güvenlik savunucularının bu görevi yerine getirmeleri gerektiğini düşünmüyorum” dedi. “Keşfetseler bile, işletim sistemi güncellemesini beklemekten başka yapabilecekleri hiçbir şey yok.”

Savunucular için dersler

Bu dava, yanlış yapılandırılmış yetkilerin risklerini vurgulamaktadır. Meşru bir hata ayıklama aracı bile yüksek ayrıcalıklar verildiğinde ciddi bir sorumluluk haline gelebilir.

Nakagawa, sorunun bir yardımcı programdan daha büyük olduğuna inanıyor. “Bence benzer güvenlik açıklarının mevcut olması muhtemel” dedi. “Güvenlik açığım, Apple’ın ikili dosyalara güçlü yetkiler verilirken yeterli güvenlik incelemeleri yapmadığını gösteriyor. Buna dayanarak, benzer durumlar olası değildir. Aslında, bu güvenlik açığından farklı bir ikili olarak, com.apple.system-task-ports.read MacOS güncellemesi ile yetki kaldırıldı. Bu, sonuç olarak kaldırılan GCORE ile benzer bir güvenlik açığını gösterebilir. ”

Nakagawa, bu vakaları tanımlamanın öncelikle güvenlik araştırmacılarının işi olduğunu da sözlerine ekledi. “Yeter değişikliklerini izleme yöntemi, işletim sisteminin her güncellendiğinde IPSW diff komutunu yürütmek üzere paylaşılan slaytlarda gösterilmiştir” dedi.

Güvenlik açığı ayrıca, salt okunur bellek erişimi gibi kısmi ayrıcalık artışının güçlü olabileceğini gösterir. Saldırganların kritik verileri yaymak için yazma erişimine veya tam kontrole gerek yoktur.

Son olarak, araştırma SIP ve TCC gibi güvenlik sınırlarının sadece yaptırımları kadar güçlü olduğunu göstermektedir. Küçük bir atlama, sistem boyunca geniş saldırı yüzeylerini ortaya çıkarabilir.