MacOS platformuna yönelik çok sayıda bilgi hırsızı, güvenlik şirketlerinin yeni değişkenleri sık sık takip edip raporladığı durumlarda bile tespitten kaçma yeteneğini gösterdi.

SentinelOne tarafından hazırlanan bir rapor, macOS’un yerleşik kötü amaçlı yazılımdan koruma sistemi XProtect’ten kaçabilen üç önemli kötü amaçlı yazılım örneği aracılığıyla sorunu vurguluyor.

XProtect, indirilen dosyaları ve uygulamaları bilinen kötü amaçlı yazılım imzalarına karşı tararken arka planda çalışır.

Apple’ın aracın kötü amaçlı yazılım veritabanını sürekli güncellemesine rağmen SentinelOne, kötü amaçlı yazılım yazarlarının hızlı tepkisi sayesinde bilgi hırsızlarının neredeyse anında bunu atladığını söylüyor.

XProtect’ten Kaçınmak

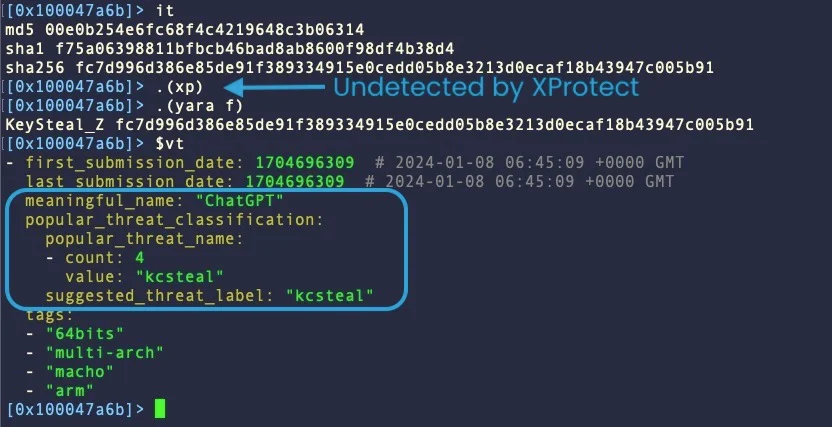

SentinelOne’ın raporundaki ilk örnek, ilk olarak 2021’de belgelenen ve o zamandan beri önemli ölçüde gelişen bir kötü amaçlı yazılım olan KeySteal’dir.

Şu anda, ‘UnixProject’ veya ‘ChatGPT’ olarak adlandırılan, Xcode tarafından oluşturulmuş bir Mach-O ikili dosyası olarak dağıtılıyor ve kalıcılık sağlamaya ve Anahtar Zinciri bilgilerini çalmaya çalışıyor.

Anahtar Zinciri, kimlik bilgileri, özel anahtarlar, sertifikalar ve notlar için güvenli bir depolama görevi gören, macOS’un yerel parola yönetimi sistemidir.

Apple, KeySteal imzasını en son Şubat 2023’te güncelledi, ancak kötü amaçlı yazılım o zamandan bu yana XProtect ve çoğu AV motoru tarafından tespit edilemeyecek kadar değişiklik yaptı.

Şu andaki tek zayıf noktası, sabit kodlanmış komut ve kontrol (C2) adreslerini kullanmasıdır, ancak SentinelOne, KeySteal’in yaratıcılarının bir rotasyon mekanizması uygulamasının yalnızca bir zaman meselesi olduğuna inanıyor.

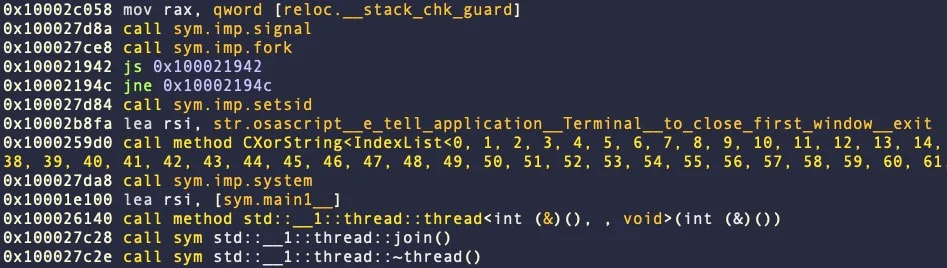

Kaçakçılığa örnek olarak öne çıkan bir sonraki kötü amaçlı yazılım, ilk olarak Mayıs 2023’te SentinelOne tarafından yeni bir Go tabanlı hırsız olarak belgelenen ve Kasım 2023’te Malwarebytes tarafından yeniden ziyaret edilen Atomic Stealer’dır.

Apple, XProtect’in imzalarını ve algılama kurallarını en son bu ay güncelledi ancak SentinelOne, tespitten kaçabilen C++ varyantlarını zaten gözlemlediğini bildirdi.

En yeni Atomic Stealer sürümü, kod gizlemeyi, veri çalma mantığını açığa çıkaran, VM karşıtı kontroller içeren ve Terminal’in onunla birlikte yürütülmesini önleyen açık metin AppleScript ile değiştirdi.

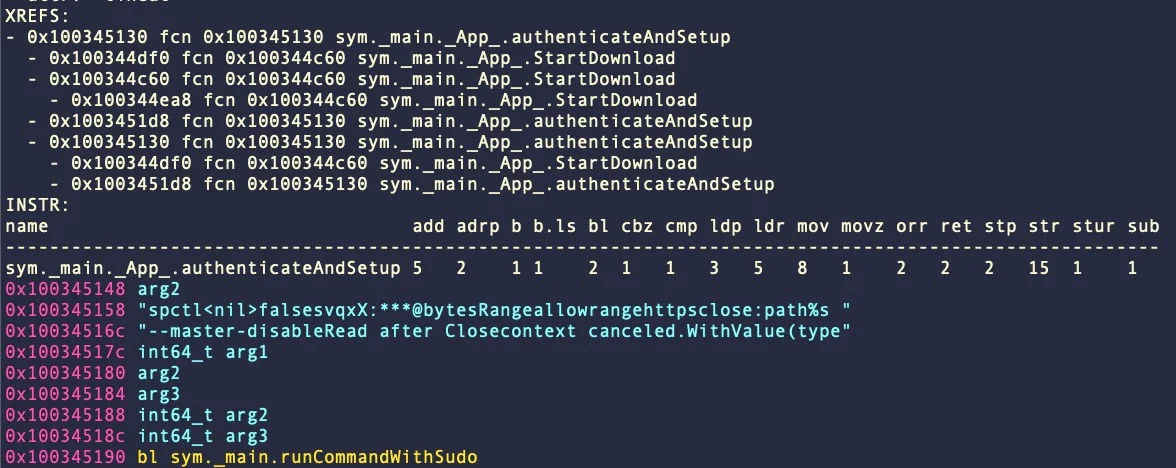

Rapordaki üçüncü örnek, ‘Gary Stealer’ veya ‘JaskaGo’ olarak da bilinen ve ilk kez 9 Eylül 2023’te vahşi doğada görülen CherryPie’dir.

Go tabanlı çapraz platformlu kötü amaçlı yazılım, anti-analiz ve sanal makine algılama, Wails sarma, geçici imzalar ve yönetici ayrıcalıklarını kullanarak Gatekeeper’ı devre dışı bırakan bir sistem içerir.

İyi haber şu ki Apple, CherryPie için XProtect imzalarını Aralık 2023’ün başlarında güncelledi ve bu imzalar daha yeni yinelemelerde bile gerçekten iyi çalışıyor. Ancak kötü amaçlı yazılım tespitleri Virus Total’de pek başarılı olmuyor.

Yukarıda anlatılanlardan açıkça görülüyor ki, kötü amaçlı yazılımların tespit edilmekten kaçınmak amacıyla sürekli olarak geliştirilmesi, bunu hem kullanıcılar hem de işletim sistemi satıcıları için riskli bir köstebek vurma oyunu haline getiriyor.

Güvenlik için yalnızca statik algılamaya güvenmek yetersizdir ve potansiyel olarak risklidir. Daha sağlam bir yaklaşım, gelişmiş dinamik veya buluşsal analiz yetenekleriyle donatılmış antivirüs yazılımını içermelidir.

Ayrıca ağ trafiğinin dikkatle izlenmesi, güvenlik duvarlarının uygulanması ve en son güvenlik güncellemelerinin tutarlı bir şekilde uygulanması, kapsamlı bir siber güvenlik stratejisinin temel bileşenleridir.