LockBit fidye yazılımı çetesi, ilk kez Mac’leri hedef alan şifreleyiciler yarattı ve muhtemelen şimdiye kadar özel olarak macOS’u hedefleyen ilk büyük fidye yazılımı operasyonu oldu.

Yeni fidye yazılımı şifreleyicileri, siber güvenlik araştırmacısı tarafından keşfedildi Kötü Amaçlı Yazılım Avcısı Ekibi VirusTotal’da mevcut tüm LockBit şifreleyicileri gibi görünen şeyleri içeren bir ZIP arşivi bulan kişi.

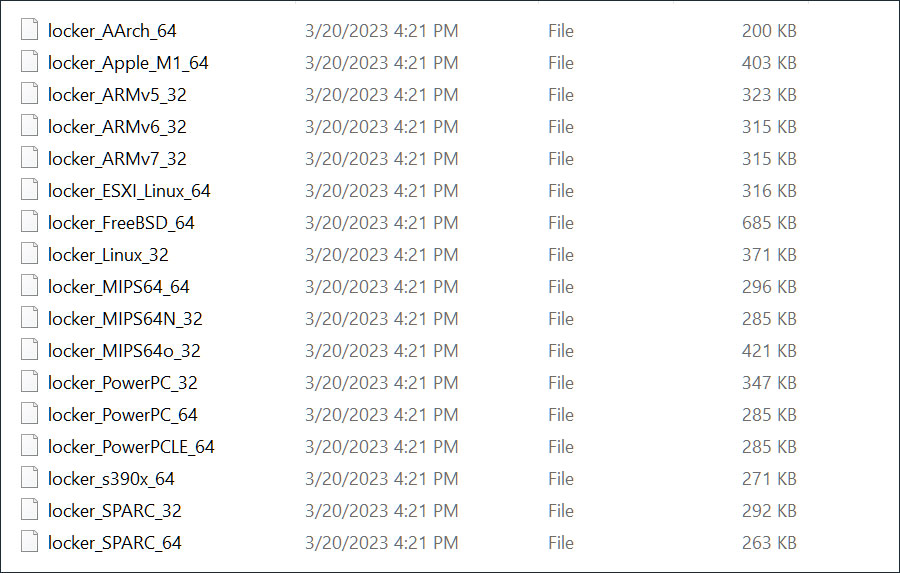

Geçmişte, LockBit işlemi Windows, Linux ve VMware ESXi sunucularına yönelik saldırılar için tasarlanmış şifreleyiciler kullanır. Ancak, aşağıda gösterildiği gibi, bu arşiv [VirusTotal] ayrıca macOS, ARM, FreeBSD, MIPS ve SPARC CPU’ları için önceden bilinmeyen şifreleyicileri de içeriyordu.

Kaynak: BleepingComputer

Bu şifreleyiciler ayrıca ‘locker_Apple_M1_64’ adlı bir tane içerir. [VirusTotal] M1 İşlemcide çalışan daha yeni Mac’leri hedefler. Arşiv ayrıca, eski Mac’lerin kullandığı PowerPC CPU’ları için dolaplar içerir.

Siber güvenlik araştırmacısı Florian Roth tarafından yapılan daha fazla araştırma, Aralık 2022’de VirusTotal’a yüklenen bir Apple M1 şifreleyici buldu ve bu, bu örneklerin bir süredir ortalıkta dolaştığını gösteriyor.

Olası test derlemeleri

BleepingComputer, Apple M1 için LockBit şifreleyicideki dizeleri analiz etti ve bir macOS şifreleyicide yerinde olmayan dizeler buldu, bu da bunların bir test sırasında muhtemelen gelişigüzel bir şekilde bir araya getirildiğini gösteriyor.

Örneğin, VMare’in CPU mimarisini desteklemeyeceğini açıkladığı için, bir Apple M1 şifreleyicide yeri olmayan VMware ESXi’ye yönelik çok sayıda referans vardır.

_check_esxi

esxi_

_Esxi

_kill_esxi_1

_kill_esxi_2

_kill_esxi_3

_kill_processes

_kill_processes_Esxi

_killed_force_vm_id

_listvms

_esxcfg_scsidevs1

_esxcfg_scsidevs2

_esxcfg_scsidevs3

_esxi_disable

_esxi_enable

Ayrıca, şifreleyici, tümü Windows dosya uzantıları ve klasörleri olan, şifreleme dışında tutulacak altmış beş dosya uzantısı ve dosya adının bir listesini içerir.

Apple M1 şifreleyicinin şifrelemeyeceği Windows dosyalarının küçük bir parçacığı aşağıda listelenmiştir ve tümü bir macOS aygıtında yerinde değildir.

.exe

.bat

.dll

msstyles

gadget

winmd

ntldr

ntuser.dat.log

bootsect.bak

autorun.inf

thumbs.db

iconcache.dbESXi ve Windows dizilerinin neredeyse tamamı, MIP’lerde ve FreeBSD şifreleyicilerde de bulunur ve bu, bunların paylaşılan bir kod tabanı kullandıklarını gösterir.

İyi haber şu ki, bu şifreleyiciler muhtemelen macOS cihazlarına yönelik gerçek saldırılarda devreye alınmaya hazır değil.

Cisco Talos araştırmacısı Azim Hocabayev BleepingComputer’a araştırmalarına göre şifreleyicilerin bir test amaçlı olduğunu ve asla canlı siber saldırılarda konuşlandırılmak üzere tasarlanmadıklarını söyledi.

Fidye yazılımı saldırılarında Windows en çok hedeflenen işletim sistemi olsa da, geliştiricilerin Mac’leri hedef alan fidye yazılımı oluşturmasını hiçbir şey engelleyemez.

Test ediliyor olmaları, gelecekte bu CPU mimarileri için daha gelişmiş ve optimize edilmiş şifreleyicilerin gelebileceğini gösteriyor.

Bu nedenle, Mac sahipleri de dahil olmak üzere tüm bilgisayar kullanıcıları, işletim sistemini güncel tutmak, bilinmeyen ekleri ve yürütülebilir dosyaları açmaktan kaçınmak ve ziyaret ettiğiniz her sitede güçlü ve benzersiz parolalar kullanmak dahil olmak üzere iyi çevrimiçi güvenlik alışkanlıkları uygulamalıdır.