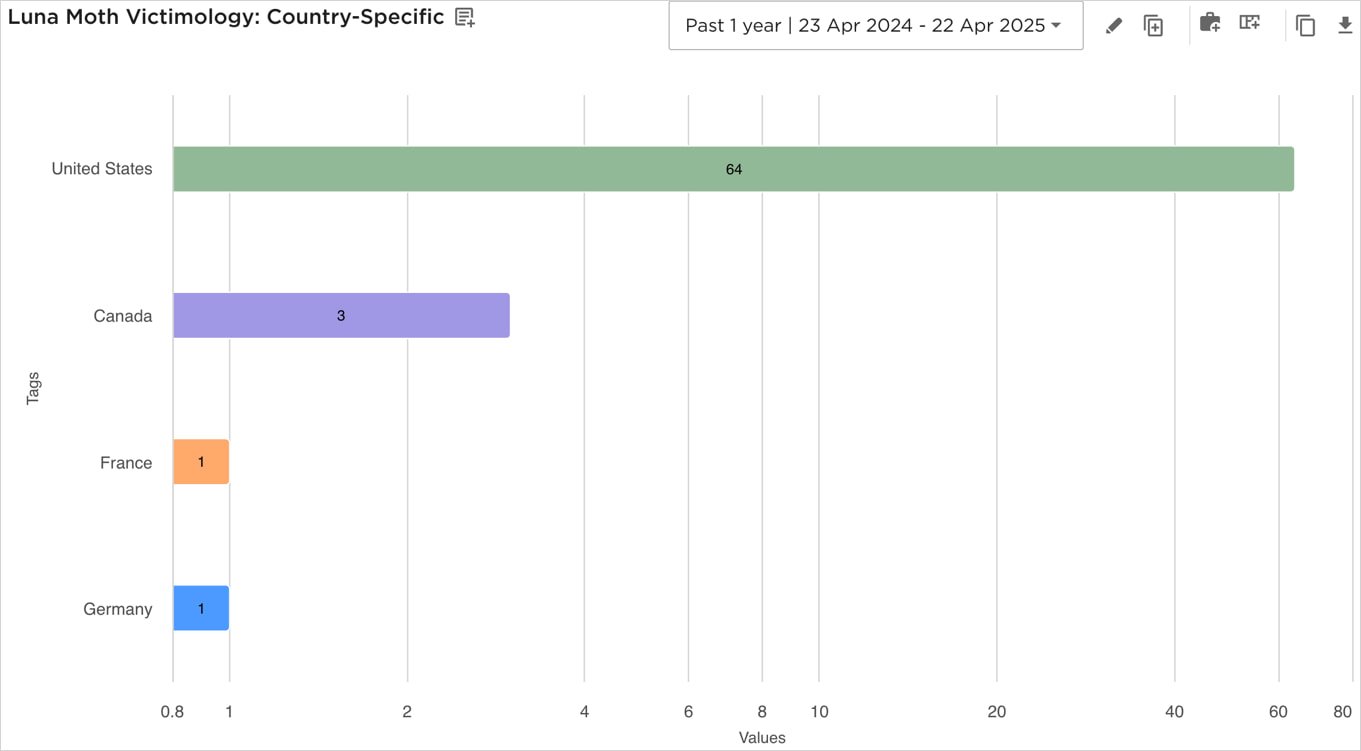

Silent Ransom Grubu, Luna Goms olarak bilinen veri-hırsızlığı gasp grubu, Amerika Birleşik Devletleri’ndeki yasal ve finans kurumlarına yönelik saldırılarda geri arama kimlik avı kampanyalarını artırdı.

Eclecticiq araştırmacısı Arda Buykaya’ya göre, bu saldırıların nihai amacı veri hırsızlığı ve gasptır.

Dahili olarak sessiz fidye grubu olarak bilinen Luna Güve, daha önce Ryuk için kurumsal ağlara ilk erişim elde etmenin bir yolu olarak Bazarcall kampanyalarını yürüten tehdit aktörleridir.

Mart 2022’de, Conti kapanmaya başladığında, Bazarcall tehdit aktörleri Conti sendikasından ayrıldı ve Silent Ransom Grubu (SRG) adı verilen yeni bir operasyon oluşturdu.

Luna Moths’un son saldırıları, e -posta, sahte siteler ve telefon görüşmeleri yoluyla BT desteğini taklit etmeyi ve yalnızca sosyal mühendislik ve aldatmaya güvenmeyi içerir, herhangi bir durumda fidye yazılımı dağıtım görülmez.

Eclecticiq raporunu, “Mart 2025 itibariyle Eclecticiq, Luna Güvenin geri arama aktı kampanyalarını desteklemek için Godaddy aracılığıyla en az 37 alan kaydettiğine dair yüksek bir güvenle değerlendiriyor.”

Diyerek şöyle devam etti: “Bu alanların çoğu, büyük ABD hukuk firmaları ve finansal hizmetler firmaları için yazım hataları kullanarak yardım masası veya destek portallarını taklit ediyor.”

Kaynak: Eclecticiq

Eclecticiq tarafından tespit edilen en son etkinlik, Mart 2025’te başlar ve ABD tabanlı kuruluşları sahte yardım masası numaraları içeren kötü amaçlı e-postalarla hedefleyen alıcıların var olmayan sorunları çözmeye çağırmaları istenir.

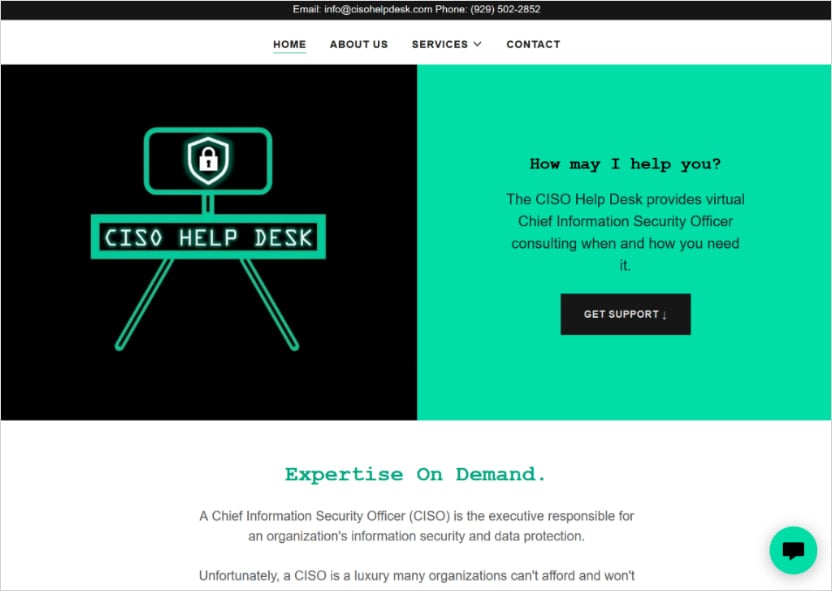

Bir Luna Güve operatörü, BT personelini taklit ederek çağrıyı cevaplar ve kurbanı, saldırganlara makinelerine uzaktan erişim sağlayan sahte BT yardım masası sitelerinden Uzaktan İzleme ve Yönetim (RMM) yazılımını kurmaya ikna eder.

Sahte yardım masası siteleri, adlandırma modellerini izleyen alan adlarını kullanır [company_name]-Helpdesk.com ve [company_name]HelpDesk.com.

Kaynak: Eclecticiq

Bu saldırılarda istismar edilen bazı araçlar Syncro, Superops, Zoho Assist, Atera, Anydesk ve Splashtop’dur. Bunlar meşru, dijital olarak imzalanmış araçlardır, bu nedenle kurban için herhangi bir uyarıyı tetiklemeleri olası değildir.

RMM aracı yüklendikten sonra, saldırgan uygulamalı klavye erişimine sahiptir, bu da diğer cihazlara yayılmalarını ve yerel dosyaları ve paylaşılan sürücüleri hassas veriler için arar.

Değerli dosyalar bulduktan sonra, WINSCP (SFTP aracılığıyla) veya RCLone (bulut senkronizasyonu) kullanarak bunları saldırgan kontrollü altyapıya eklerler.

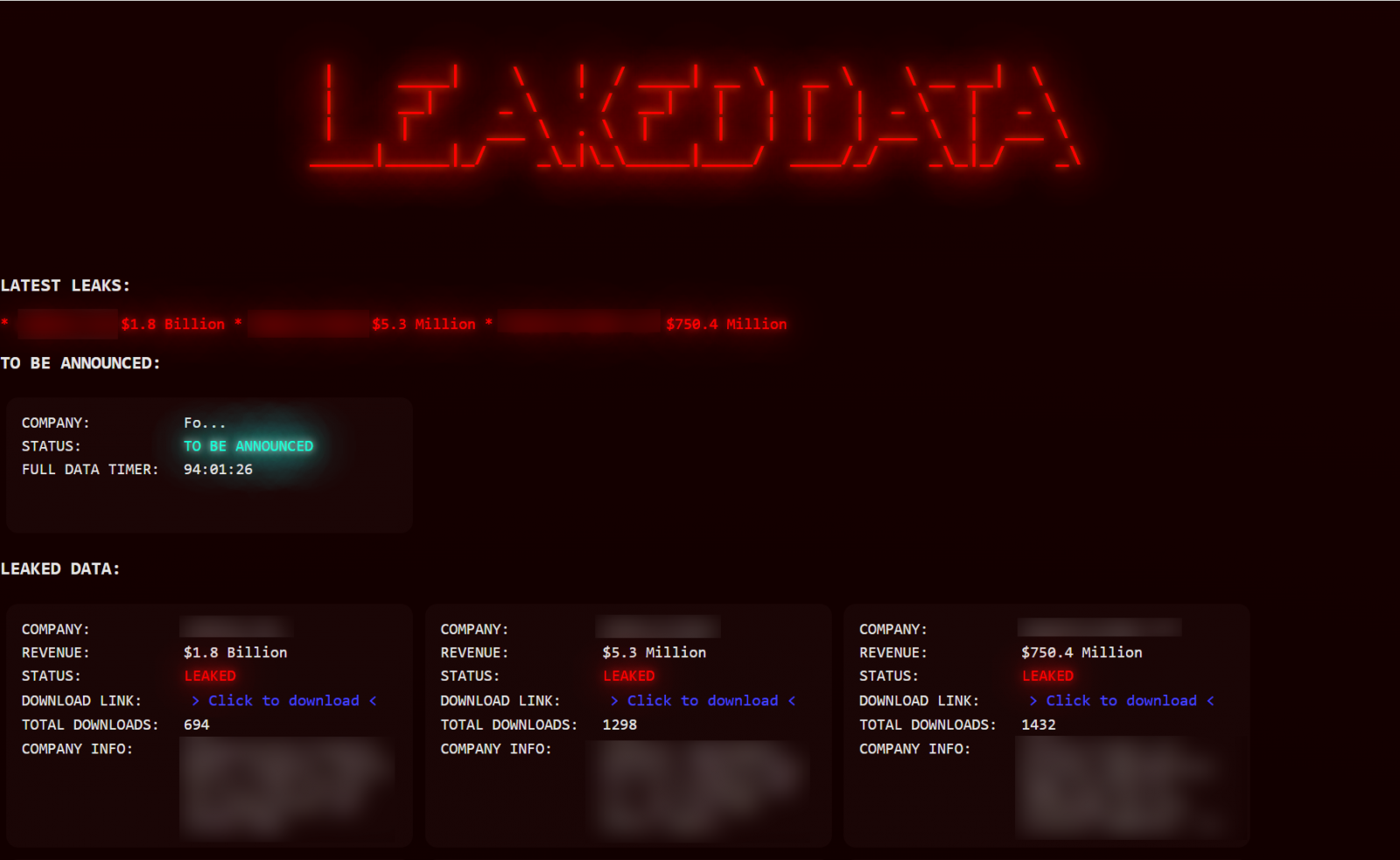

Veriler çalındıktan sonra, Luna Moth mağdur organizasyonla temasa geçer ve fidye ödemedikçe Clearweb alanında kamuya açık bir şekilde sızmakla tehdit eder. Fidye miktarı mağdur başına bir ila sekiz milyon USD arasında değişir.

Kaynak: BleepingComputer

Bunuykaya, kötü amaçlı yazılım, kötü amaçlı ekler veya kötü amaçlı yazılımlarla dolu sitelere bağlantılar içermediklerini belirterek bu saldırıların gizliliğini yorumlar. Kurbanlar, yardım masası desteği aldıklarını düşünerek bir RMM aracı kurdular.

İşletme genellikle bu RMM araçlarını kullandığından, güvenlik yazılımı tarafından kötü niyetli olarak işaretlenmez ve çalışmasına izin verilir.

Bir blok listesine eklenmesi gereken IP adresleri ve kimlik avı alanları dahil olmak üzere uzlaşma göstergeleri (IOC’ler) Eclecticiq raporunun altında mevcuttur.

Alanlar dışında, bir kuruluş ortamında kullanılmayan RMM araçlarının yürütülmesini kısıtlamayı da düşünmeniz önerilir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.