Gelişmiş bir kötü amaçlı yazılım olan LummaC2 v4.0, insan kullanıcıları otomatik analiz araçlarından ayırmak için trigonometri kullanarak verileri çalar ve tespit edilmekten kaçınır.

Güvenlik değerlendirme platformu sağlayıcısı Outpost24’ün tehdit istihbarat ekibi KrakenLabs, kötü amaçlı yazılım geliştiricilerinin korumalı alan ortamlarında tespit edilmekten kaçınmak için kullandıkları yeni bir tekniği ortaya çıkardı.

Bu teknik, imleç hareketlerini analiz etmek ve insan davranışını tespit etmek için trigonometrinin kullanılmasını içerir, böylece kötü amaçlı yazılımın gerçek kullanıcılar ile otomatik analiz araçları arasında ayrım yapması sağlanır.

Şirketin blog yazısında araştırmacılar, bir bilgi hırsızı olan LummaC2 v4.0’ın, insan fare aktivitesini tespit etmediği takdirde patlamayı önlemek için bu yeni anti-sandbox tekniğini kullandığını belirtti.

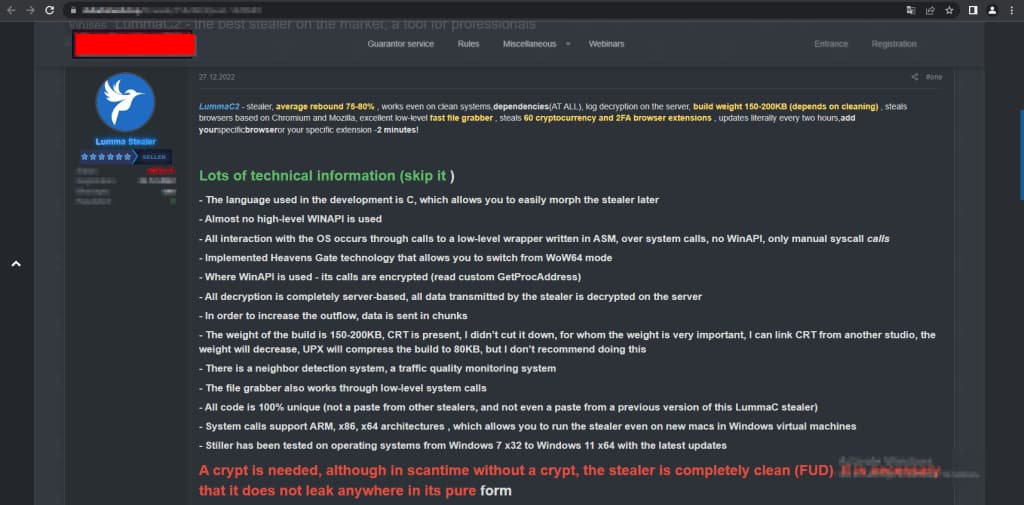

LummaC2 v4.0 C dilinde yazılmıştır. Bu bilgi hırsızlığı, Aralık 2022’de piyasaya sürülmesinden bu yana, Control Flow Flattening karartma (kodun anlaşılmasını/analiz edilmesini zorlaştıran) uygulanması, önemsiz dizeler eklemek yerine XOR kullanarak dize şifreleme (tersine mühendislik yapmayı zorlaştırmak için) dahil olmak üzere önemli güncellemelerden geçti. kötü amaçlı yazılım veya işlevselliğini anlayın) ve korumalı alan önleme tekniği (kötü amaçlı yazılımın yürütülmesini fare etkinliği algılanana kadar geciktirir).

LummaC2 v4.0 ayrıca farklı durumlara uyum sağlama talimatlarını almak için C2 sunucusundan çıkarılan dinamik yapılandırma dosyalarını da destekler. Tüm yapılar için, kötü amaçlı yazılıma yeni bir koruma katmanı ekleyen bir şifreleyici kullanır. Bu değişiklikler, kötü amaçlı yazılım geliştiricilerinin tespit ve analizden kaçmaya odaklandıklarını gösteriyor.

Araştırmacılar, LummaC2 v4.0 hırsızının, etkinleştirilmeden önce insan davranışını tespit etmek amacıyla imleç hareketlerini değerlendirmek için trigonometri kullandığını belirledi. Bu, kötü amaçlı yazılımın GetCursorPos() işlevini kullanarak imlecin başlangıç konumunu yakaladığı ve imleç hareketlerini kontrol etmek için 300 milisaniye beklediği yeni bir korumalı alan önleme tekniğidir.

Konum değişirse, kötü amaçlı yazılım, her yakalama arasında 50 milisaniyelik bir gecikmeyle beş ek konumu daha yakalar. Daha sonra yakalanan her konumun bir öncekinden farklı olmasını sağlar.

Bu, statik imleç konumlarını taklit ettiğinden, kötü amaçlı yazılımın korumalı alan ortamlarında kendisini etkinleştirmesini önler. Trigonometrik hesaplamalar, kötü amaçlı yazılımın yakalanan imleç konumlarını analiz etmesine ve insan davranışı kalıplarını vb. tespit etmesine olanak tanır.

Üstelik LummaC2 v4.0’ı satan tehdit aktörü, kullanımı üzerinde kontrol sağlamak ve yaygın tespitten kaçınmak için değiştirilmemiş kötü amaçlı yazılım örneklerinin dağıtılmasını önermiyor.

Anti-analiz teknikleri siber güvenliğe yönelik kalıcı bir tehdit haline geldi ve bu yeni anti-sandbox tekniği, otomatik fare emülasyonunun sınırlamalarını hedef aldığı için güvenlik analizi araçları için önemli bir zorluk teşkil ediyor.

Kuruluşlar, LummaC2 v4.0 gibi karmaşık kötü amaçlı yazılımları etkili bir şekilde tespit etmek/analiz etmek için güçlü korumalı alan çözümleri uygulamalı ve gelişmiş analiz tekniklerini kullanmalıdır.

İLGİLİ MAKALELER

- Klasik Gelişmiş Kalıcı Tehdit Saldırısının Mantığı

- CACTUS fidye yazılımı antivirüsten kaçıyor, VPN açıklarından yararlanıyor

- VirusTotal, Kötü Amaçlı Yazılım Yaymak İçin En Çok İstismara Uğrayan Uygulamaları Ortaya Çıkarıyor

- MasterMana botnet, URL kısaltıcılarla tespitten kaçıyor

- Boş Görüntü Saldırısı: Boş Görüntüler Kötü Amaçlı Yazılım Önleme Kontrollerinden Kaçıyor