YouTube’daysanız, tehdit aktörlerinin kanalları hacklediği ve meşru crackli yazılım paylaşımı gibi görünen videolar yüklediği devam eden Lumma Stealer kampanyası nedeniyle dikkatli olun.

Fortinet’in FortiGuard Laboratuarlarındaki siber güvenlik araştırmacıları, kötü niyetli tehdit aktörlerinin kötü şöhretli tehditleri yaymak için YouTube kanallarını kullanması nedeniyle yeni bir siber tehdit dalgasını ortaya çıkardı. Lumma Hırsızı Crackli yazılım aracılığıyla.

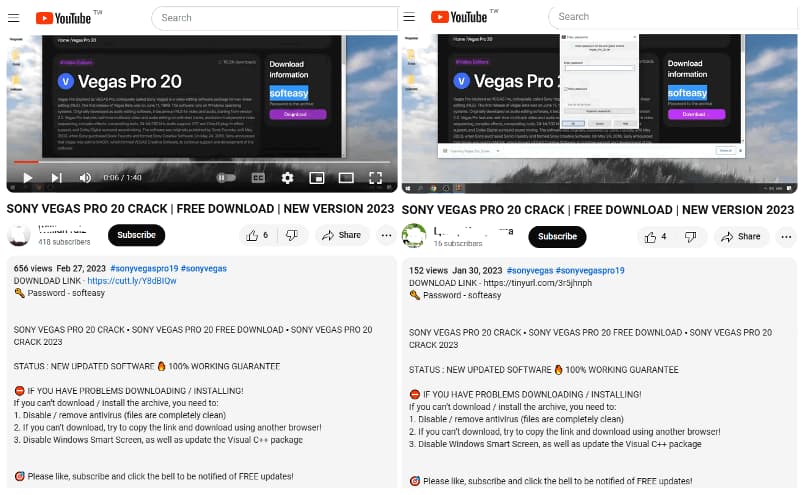

Araştırmacılar tarafından araştırılan kötü amaçlı yazılım kampanyaları, kırılmış uygulamalarla ilgili içeriği gizleyen ve kullanıcıları gizli kötü amaçlı URL’ler içeren kurulum kılavuzlarına yönlendiren YouTube videolarını içeriyor.

Bunu farklı kılan şey, saldırganların aşağıdaki gibi açık kaynaklı platformları kullanarak kaçınma tekniğidir: GitHub ve geleneksel web filtresi kara listelerinden kaçınmak için bir dosya paylaşımı ve bulut depolama hizmeti olan MediaFire.

Özel hazırlanmış kurulum ZIP dosyaları etkili yem görevi görerek kullanıcıların uygulama yükleme niyetlerini suistimal ederek, şüphelenmeden kötü amaçlı dosyalara tıklamalarını teşvik eder. Saldırganlar, ortam kontrolleri, sanal makine önleme önlemleri ve hata ayıklama önleme işlevleriyle donatılmış özel bir .NET yükleyicisi kullanır.

Kullanıcı kimlik bilgileri, sistem ayrıntıları, tarayıcı verileri ve uzantılar gibi hassas bilgileri hedef alan iyi bilinen bir tehdit olan Lumma Stealer, 2022’den bu yana dark web ve Telegram kanallarında aktif olarak tanıtılıyor. Kötü amaçlı yazılımın küresel varlığı, zirveye ulaşmış durumda. Aralık ayında gözlemlendi.

onların Blog yazısı FortiGuard Labs, Salı günü yayınlanmadan önce Hackread.com ile paylaşılan araştırmada, saldırının karmaşık aşamalarını detaylandırarak tehdit grubunun kullandığı taktikleri daha da derinlemesine inceledi.

Kötü amaçlı yazılım kampanyasının işleyiş biçimi, saldırganların bir YouTuber’ın hesabını ele geçirmesini ve meşru, kırılmış yazılım paylaşımı gibi görünen videolar yüklemesini içeriyor.

Bir sonraki adımda, şüphelenmeyen kullanıcılar, saldırının sonraki aşamaları için kötü amaçlı içerik taşıyan dosya paylaşım sitelerinden bir ZIP dosyası indirmeye teşvik ediliyor. Bu dosyalara yapılan düzenli güncellemeler, saldırganların kötü amaçlı yazılımları etkili bir şekilde yaymak için yöntemlerini sürekli olarak gözden geçirdiklerini gösteriyor.

Ayrıca kampanyanın, kodun tespit edilmeden çalıştırıldığından emin olmak için özel bir talimat seti oluşturan bir tür gizli araç anlamına gelen özel bir .NET yükleyicinin kullanımını da içerdiğini belirtmekte fayda var. Bu komut dosyası da GitHub depolarına bağlanır ve sistem tarihi değerlendirmesine göre seçilen sunuculardan şifrelenmiş ikili verileri indirir.

Ayrıca, Lumma Stealer’ın yükünün kodunu çözmekten sorumlu olan DLL dosyası, analizden kaçınmak için kapsamlı ortam kontrolleri yapıyor. Buna sanal makine önleme ve hata ayıklama önleme önlemlerinin yanı sıra sanallaştırma platformları ve korumalı alan ortamlarına yönelik incelemeler de dahildir. Basitçe ifade etmek gerekirse: Lumma Stealer, kullanıcılar tarafından tespit edilmekten kurtulmayı sağlayan yeteneklerle birlikte gelir. kötü amaçlı yazılımdan koruma çözümleri.

Yeni kampanyada, Lumma Stealer cihaza bulaştığında kurbanın tarayıcı verilerini aramaya başlıyor. Kripto cüzdanlarına erişerek giriş kimlik bilgileri, kişisel ayrıntılar, finansal bilgiler ve kripto para birimi fonları gibi çeşitli türdeki bilgileri çalar. Ayrıca tarayıcı uzantıları dahil diğer verileri de hedefler.

Harika bir eğlence platformu olarak tanınan YouTube ne yazık ki siber suçlular için de kazançlı bir sığınak haline geldi. Yıllar geçtikçe, Google’ın sahibi olduğu site, büyük kötü amaçlı yazılım bulaşmalarında ve kriptoyla ilgili dolandırıcılıklarda bir artışa tanık oldu.

Ekim 2023’te, araştırmacılar, kripto para birimi fonlarını çalmak için canlı yayınlar sırasında Redline kötü amaçlı yazılımını yaymayı amaçlayan bir taktik olan Stream-Jacking olarak bilinen yeni bir tehdit bildirdi. Şöyle düşününce durumun ciddiyeti ortaya çıkıyor. 2020’deGoogle, kötü amaçlı yazılımların ve kripto para birimiyle ilgili dolandırıcılıkların artan yaygınlığı nedeniyle iki milyon kanalı ve 51 milyon videoyu silerek harekete geçti.

Bununla birlikte, tehdit aktörleri Lumma Stealer’ı yeni kötü amaçlı yeteneklerle donatmaya devam ederken, kullanıcıların özellikle belirsiz kaynaklardan gelen uygulamalarla uğraşırken, saygın ve güvenli kaynaklardan gelen meşru uygulamaların ve yazılımların kullanılmasını sağlayarak dikkatli olmaları tavsiye ediliyor.

İLGİLİ MAKALELER

- YouTube, Uyarı Pop-up’larıyla Reklam Engelleyicileri Devraldı

- Orijinal e-posta adresini kullanan YouTube kimlik avı dolandırıcılığı

- CapraRAT’ı Dağıtmak İçin Kullanılan Sahte YouTube Android Uygulamaları

- “Videoları Beğenmek İçin Para Kazanın”? YouTube Dolandırıcılığı Boş Cüzdanlara Yol Açıyor

- Popüler YouTuber Scuba Jake’in kanalı kripto dolandırıcılığı yapmak için hacklendi

- Google, YouTuber’ları hedef alan çerez hırsızı kötü amaçlı yazılım kampanyasını ayrıntılarıyla anlatıyor