Lumma Stealer kötü amaçlı yazılımı kurbanları kandırmak için sahte CAPTCHA kullanıyor. Bu bilgi çalan kötü amaçlı yazılım, şifreler ve kripto para birimi ayrıntıları gibi hassas verileri hedef alır.

Qualys Tehdit Araştırma Birimi (TRU), Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) modeli aracılığıyla sunulan bir kötü amaçlı yazılım olan Lumma Stealer’ın, kullanıcıları aldatmak için taktiklerini önemli ölçüde geliştirdiğini keşfetti.

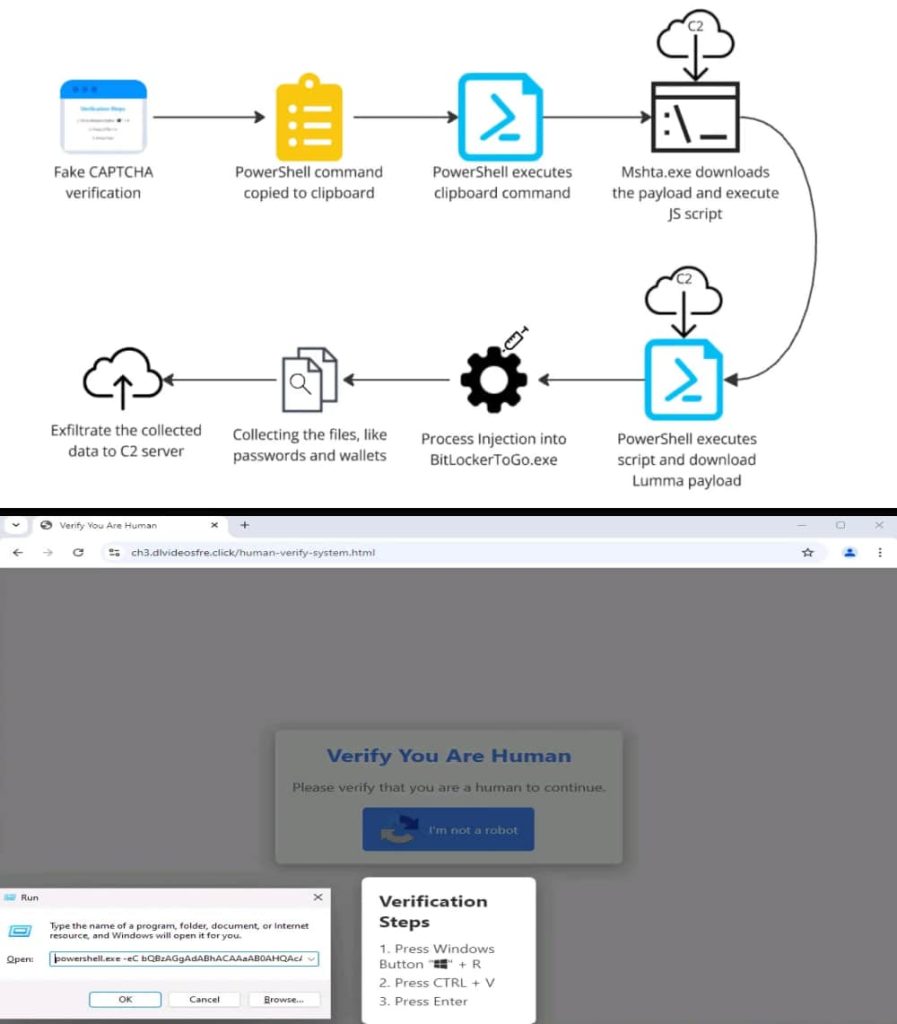

Qualys, kullanıcıları kalıcı bir veri yüklemesi için kandırmak amacıyla sahte CAPTCHA sayfaları kullanan aktif bir Lumma Stealer kampanyasına ilişkin bulgularını Hackread.com ile paylaştı. Saldırıda çok aşamalı dosyasız teknikler kullanılıyor, bu da onu aldatıcı ve kalıcı kılıyor.

Sahte CAPTCHA Doğrulaması

Qualys TRU, kullanıcıların genellikle güvenliği ihlal edilmiş yasal yazılımlar veya halka açık uygulamalar yoluyla sahte bir CAPTCHA doğrulama sayfasına yönlendirildiğini açıkladı. “Ben robot değilim” düğmesine tıklamak, hedef makineye bir başlangıç aşamalandırıcısı (kötü amaçlı yazılım indiricisi) indiren kötü amaçlı bir PowerShell komutunu tetikler. İndirilen veri, içine gizlenmiş bir JavaScript kodu yerleştirilmiş, hazırlanmış bir PE dosyasıdır.

Olan şu ki, doğrulama düğmesine tıklamak Base64 kodlu bir PowerShell betiği indirmeyi tetikler. Bu komut dosyası, “Dialer.exe” adlı meşru bir Windows aracı gibi görünen uzak bir veriyi indirmek için güvenilir Windows aracı “mshta.exe”yi kullanır. İndirilen bu veri, içine gizlenmiş bir JavaScript kodu yerleştirilmiş, hazırlanmış bir PE dosyasıdır.

İlginç bir şekilde, gömülü komut dosyası, geçerli HTA içeriğinin yürütülebilir dosyalar içinde gizlendiği polyglot adı verilen bir teknik kullanıyor. Tetiklendiğinde, komut dosyası PowerShell’i kullanarak başka bir karmaşık JavaScript kodunu indirir ve çalıştırır. Bu komut dosyası, son bir veri yükünün şifresini çözer ve gerçek Lumma Stealer yürütülebilir dosyasını (Vectirfree.exe) içeren iki arşivi indirir.

Bilgi Toplama ve Kaçınma Teknikleri

Vectirfree.exe, kötü amaçlı kodunu “BitLockerToGo.exe” gibi meşru bir programa enjekte etmek için yaygın bir kötü amaçlı yazılım taktiği olan süreç boşaltmayı kullanır. Kötü amaçlı yazılım, “Killing.bat” ve “Voyuer.pif” gibi dosyaları, tespit edilmekten kaçınmak için antivirüs işlemlerini kontrol eden ve sonlandıran geçici dizine bırakır.

Saldırının bir sonraki aşamasında Lumma Stealer, kripto para birimi ve şifrelerle ilgili hassas dosyaları ve verileri arar. Çalınan veriler, çalınan verileri dışarı çıkarmak için genellikle “.shop” üst düzey etki alanlarını kullanan bir komuta ve kontrol (C2) sunucusuna gönderilir.

Lumma Stealer, kalıcı dosyalar oluşturmadan doğrudan bellekten çalıştırılan, dosyasız bir kötü amaçlı yazılımdır. Parolalar, tarayıcı bilgileri ve kripto para birimi cüzdan ayrıntıları gibi hassas verileri hedefler. Kötü amaçlı yazılım, analizi engellemek için çok dilli ve karmaşık komut dosyaları gibi teknikler kullanarak ve kötü niyetli etkinliğini meşru bir süreç içinde gizlemek için süreç içi boşlaştırma kullanarak kendisini kalıcı bir tehdit olarak sunar.

Raporda araştırmacılar, “Bulaşma zincirine ilişkin analizimiz, dosyasız kötü amaçlı yazılımın PowerShell ve mshta.exe gibi yaygın araçlardan nasıl yararlandığının yanı sıra yerleşik yüklerin ve işlem eklemenin operasyonlarındaki kritik rolünü ortaya çıkardı” dedi.

Kuruluşlar, Lumma Stealer saldırı sürecini anlayarak ve sağlam güvenlik önlemleri uygulayarak kendilerini bu gelişen tehdide karşı etkili bir şekilde koruyabilirler.

İLGİLİ KONULAR

- En Çok Bilgi Hırsızlarının Analizi: Redline, Vidar ve Formbook

- LummaC2 Kötü Amaçlı Yazılım Varyantı, Verileri Çalmak İçin Gizlemeyi Kullanıyor

- Sahte League of Legends İndirme Reklamları Yayıldı Lumma Stealer

- Saldırıya Uğrayan YouTube Kanalları Lumma’yı Kırık Yazılım Aracılığıyla Yaydı

- Silinmiş Diddy Gönderilerini Ortaya Çıkaran Dosyalarda Gizlenmiş PDiddySploit Kötü Amaçlı Yazılım