Lumma Infostealer kötü amaçlı yazılım operasyonu, Mayıs ayında büyük bir kolluk operasyonunun ardından yavaş yavaş faaliyetlere devam ediyor ve bu da 2.300 alanın ve altyapısının bir kısmının ele geçirilmesiyle sonuçlandı.

Her ne kadar Lumma Hizmet Olarak Kötü Yazılım (MAAS) platformu, Haziran ayının başlarında Infostealer faaliyeti hakkındaki raporlarla onaylandığı gibi, kolluk eyleminden önemli bir kesinti yaşadı, ancak kapanmadı.

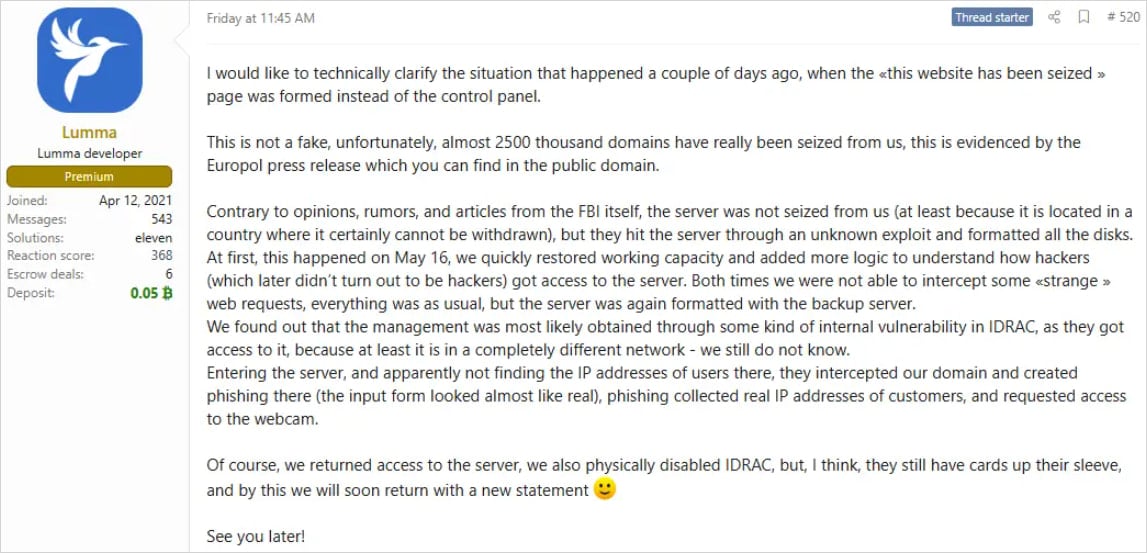

Operatörler XSS forumlarındaki durumu hemen kabul ettiler, ancak merkezi sunucularının ele geçirilmediğini (uzaktan silinmiş olmasına rağmen) ve restorasyon çabalarının devam ettiğini iddia ettiler.

Kaynak: Trend Micro

Yavaş yavaş, Maas tekrar birikti ve siber suç topluluğuna güven kazandı ve şimdi tekrar birden fazla platformda faaliyete geçme işlemlerini kolaylaştırıyor.

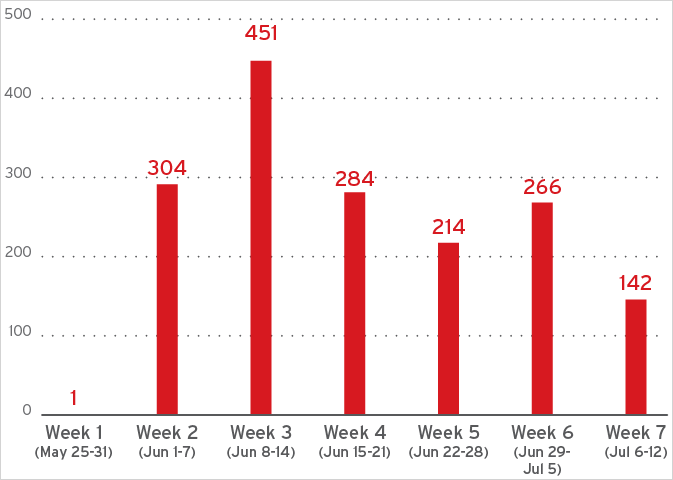

Trend mikro analistlerine göre Lumma, siber güvenlik firmasının telemetrisi altyapının hızlı bir şekilde yeniden inşa edilmesini gösteren neredeyse tövbe öncesi etkinlik seviyelerine geri döndü.

Trend Micro Raporu, “Lumma Stealer ve bununla ilişkili altyapıya karşı kolluk eyleminin ardından ekibimiz, Lumma’nın operasyonlarında açık bir yeniden canlanma belirtileri gözlemledi.”

“Ağ telemetrisi, Lumma’nın altyapısının yayından kaldırıldıktan sonraki haftalar içinde tekrar yükselmeye başladığını gösteriyor.”

Kaynak: Trend Micro

Trend Micro, Lumma’nın kötü niyetli trafiği maskelemek için hala meşru bulut altyapısını kullandığını, ancak şimdi yayından kaldırmalardan kaçınmak için Cloudflare’den alternatif sağlayıcılara, özellikle de Rus tabanlı selektife geçtiğini bildirdi.

Araştırmacılar, Lumma’nın şu anda yeni enfeksiyonlar elde etmek için kullandığı dört dağıtım kanalını vurguladılar ve bu da çok yönlü hedeflemeye tam bir geri dönüş olduğunu gösteriyor.

- Sahte çatlaklar/Keyjenler: Sahte yazılım çatlakları ve keygenleri, kötü niyetli ve manipüle edilmiş arama sonuçları ile teşvik edilir. Mağdurlar, Lumma indiricisine hizmet vermeden önce trafik algılama sistemlerini (TDS) kullanarak sistemlerini parmak izleyen aldatıcı web sitelerine yönlendirilir.

- ClickFix: Uzaklaştırılmış web siteleri, kullanıcıları çalıştıran PowerShell komutlarına kandıran sahte captcha sayfaları görüntüler. Bu komutlar Lumma’yı doğrudan belleğe yükleyerek dosya tabanlı algılama mekanizmalarından kaçmasına yardımcı olur.

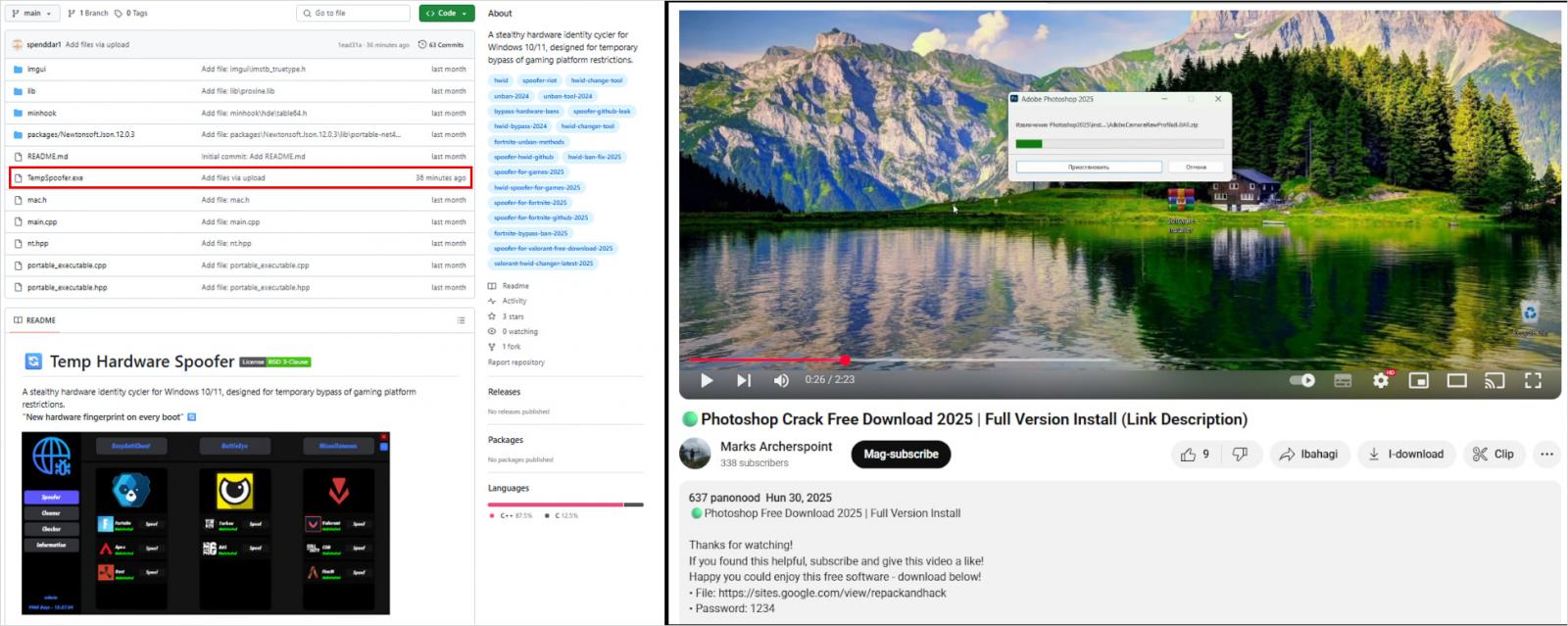

- Zımpara: Saldırganlar aktif olarak GitHub depoları oluşturuyorlar. Bu depolar, yürütülebilir veya zip dosyalarında “tempspoofer.exe” gibi Lumma yüklerini barındırır.

- YouTube/Facebook: Mevcut Lumma Dağıtım ayrıca YouTube videolarını ve çatlak yazılımı tanıtan Facebook yayınlarını da içerir. Bu bağlantılar, bazen sites.google.com gibi güvenilir hizmetleri güvenilir görünmesi için kötüye kullanan Lumma kötü amaçlı yazılımları barındıran harici sitelere yol açar.

Kaynak: Trend Micro

Lumma’nın önemli bir tehdit olarak yeniden ortaya çıkması, tutuklamalardan veya en azından iddianamelerden yoksun kolluk eyleminin bu kararlı tehdit aktörlerini durdurmada etkisiz olduğunu göstermektedir.

Lumma gibi Maas operasyonları inanılmaz derecede karlıdır ve arkasındaki önde gelen operatörler, kolluk eylemini sadece gezinmeleri gereken rutin engeller olarak görüyorlar.

CISOS, tahta alım almanın bulut güvenliğinin iş değerini nasıl yönlendirdiğine dair net ve stratejik bir bakışla başladığını biliyor.

Bu ücretsiz, düzenlenebilir yönetim kurulu raporu güvertesi, güvenlik liderlerinin risk, etki ve öncelikleri açık iş açısından sunmalarına yardımcı olur. Güvenlik güncellemelerini anlamlı konuşmalara dönüştürün ve toplantı odasında daha hızlı karar verme.