Arctic Wolf Labs ekibinden araştırmacılar, ilk erişim vektörü olarak CVE-2022-29499’dan yararlanmayı amaçlayan fidye yazılımı saldırılarıyla ilişkili Taktikler, Teknikler ve Prosedürler (TTP’ler) ile güçlü bir örtüşme gözlemledi.

Bu saldırılar tek bir fidye yazılımı operatörüyle ilişkilendirilmemiş olsa da, araştırmacılar kötü niyetli davranışları bu saldırınınkine benzer şekilde tespit edebildiler. Lorenz APT. Dün yayınlanan bir belgede, güvenlik araştırmacıları, başlangıçtaki kötü niyetli etkinliğin bir Mitel VoIP cihazından kaynaklandı ağ çevresinde bulunur.

“Lorenz istismar etti CVE-2022-29499a uzaktan kod yürütme ters bir kabuk elde etmek için MiVoice Connect’in Mitel Service Appliance bileşenini etkiledi ve ardından çevreye dönmek için bir tünel aracı olarak Chisel’i kullandı.”

Güvenlik uzmanı Kevin Beaumont’a göre, Mitel’in IP Üzerinden Ses (VoIP) teknolojileri dünya çapında (birçok devlet kurumu dahil) kritik sektörlerdeki işletmeler tarafından kullanıldığından, bu bir fidye yazılımı operatörünün cephaneliğine önemli bir ektir. ), ile birlikte şu anda savunmasız olan 19.000’den fazla cihaz İnternet tabanlı saldırılara

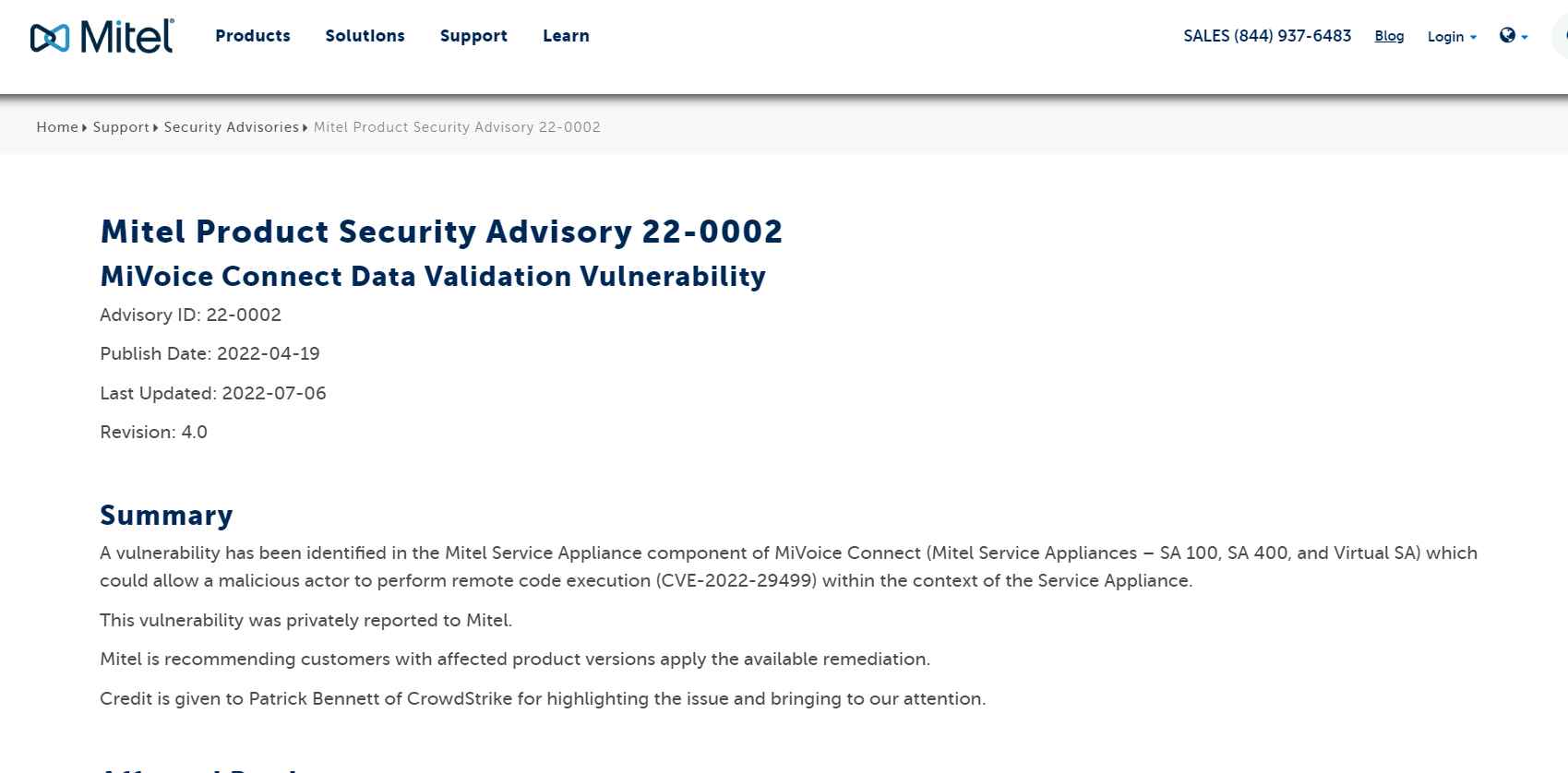

Mitel, etkilenen MiVoice Connect sürümleri için Nisan ayında bir düzeltme komut dosyasının yayınlanmasının ardından Haziran 2022’nin başlarında güvenlik güncellemeleri yayınlayarak bu güvenlik açığına yama yaptı.

Aralık 2020’den bu yana Lorenz fidye yazılımı grubu, dünya çapında çeşitli işletmelere saldırdı ve her kurbandan yüz binlerce dolar fidye talep etti.

Bu grup ayrıca, kurbanlarını fidye ödemeye zorlamak için şifrelemeden önce elde edilen çalıntı verileri diğer aktörlere satmanın yanı sıra, çalınan verilerle birlikte kurbanlarının iç ağlarına erişim satmasıyla da bilinir.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetim desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.