Yeni bir güvenlik analizi, özellikle Proxmox Sanal Ortamını (VE) hedefleyen, “Karada Yaşamak” (LOL) tekniklerinin kapsamlı bir kataloğu olan “LOLPROX”u ortaya çıkardı.

Güvenlik araştırmacısı Andy Gill (ZephrSec) tarafından ayrıntıları verilen araştırma, tehdit aktörlerinin, popüler açık kaynaklı hipervizörün yerel araçlarını, geleneksel ağ izleme ve uç nokta tespit sistemlerini atlayan gizli, derin kalıcılığa sahip saldırılar gerçekleştirmek için nasıl silah haline getirebileceğini vurguluyor.

Bu mimari ikili tehdit ortamı yaratıyor: Saldırganlar, özel hipervizör yardımcı programlarının yanı sıra standart Linux ayrıcalık yükseltme tekniklerinden de yararlanabilir.

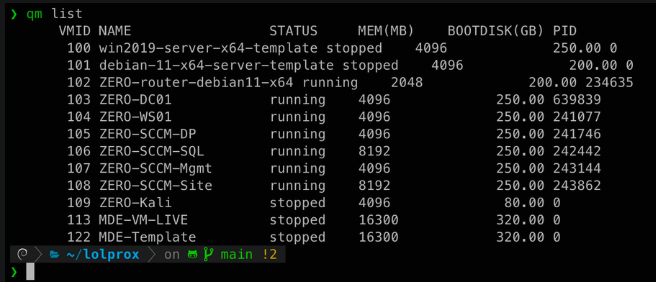

LOLPROX metodolojisi, bir tehdit aktörünün Proxmox ana bilgisayarını tehlikeye attığında, tipik ağ trafiği oluşturmadan konuk VM’lere geçiş yapmak için qm (QEMU/KVM yöneticisi), pct (LXC konteyner yöneticisi) ve pvesh (Proxmox API aracı) gibi yerleşik ikili dosyalardan yararlanabileceğini göstermektedir.

LOLPROX Gizli Güvenlik Açıklarını Ortaya Çıkarıyor

Analizde ayrıntıları verilen en endişe verici vektörlerden biri vsock (sanal soket) işlemlerinin kötüye kullanılmasıdır.

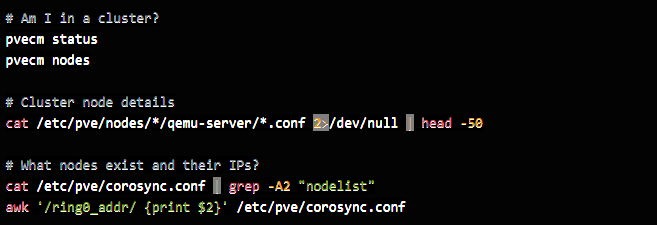

Kümelenmiş ortamlar, erişiminizin potansiyel olarak birden fazla fiziksel ana bilgisayara kadar uzandığı anlamına gelir ve küme dosya sistemi, yapılandırma değişikliklerinin otomatik olarak yayıldığı anlamına gelir.

Vsock, hipervizör ile konuk VM’ler arasında TCP/IP yığınını tamamen atlayan bir iletişim kanalı sağlar.

Bu trafik, ağ arayüzü yerine sanal bir PCI cihazı üzerinden gittiği için güvenlik duvarları, izinsiz giriş tespit sistemleri (IDS) ve standart NetFlow günlükleri tarafından görülemez.

Hipervizöre kök erişimi olan bir saldırgan, doğrudan VM’ye bir Komuta ve Kontrol (C2) kanalı kurabilir ve kablo üzerinde dijital bir ayak izi bırakmadan ağdan yalıtılmış ortamlara etkili bir şekilde “erişebilir”.

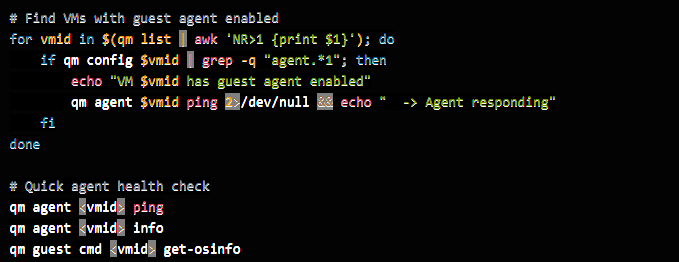

Araştırma aynı zamanda QEMU Konuk Temsilcisinin oluşturduğu kritik riski de vurguluyor. Etkinleştirildiğinde, bu aracı, hipervizörün konuk VM içinde isteğe bağlı komutlar yürütmesine olanak tanır (örneğin, qm konuk yürütme aracılığıyla).

Bu özellik, saldırganların kimlik doğrulama, ağ bağlantısı veya standart oturum açma olayları oluşturma gerekmeden konuk içinde SYSTEM (Windows) veya root (Linux) olarak komutları çalıştırmasına olanak tanıyacak.

LOLPROX araştırması, bu eylemlerin genellikle yalnızca yerel görev günlüklerine (/var/log/pve/tasks/) kaydedildiğini ve bunların bilgili davetsiz misafirler tarafından kolayca temizlenebileceğini belirtiyor.

Rapor, yürütmenin ötesinde, anlık görüntüler ve yedeklemeler içeren karmaşık veri sızdırma yöntemlerinin ana hatlarını çiziyor.

Azaltmalar

Saldırganlar, bellek durumlarını (-vmstate) içeren sanal makine anlık görüntüleri oluşturarak, şifreleme anahtarlarını ve kimlik bilgilerini çıkarmak için çevrimdışı olarak analiz edilebilecek tam bellek dökümünü etkili bir şekilde oluşturabilir.

Proxmox VE, sanallaştırma yönetimi araçları altında tam bir Debian Linux dağıtımı çalıştırmasıyla ESXi gibi özel hipervizörlerden farklılık gösterir.

Benzer şekilde, hipervizörün yerel yedekleme araçları, çevrimdışı montaj ve analiz için tam disk görüntülerini dışa aktarmak için kullanılabilir; böylece tehdit aktörlerinin, çalışan VM ile etkileşime girmeden NTDS.dit veya gölge dosyaları gibi hassas verileri toplamasına olanak sağlanır.

Kalıcılık için analiz, çekirdek düzeyindeki tehditlere karşı uyarıda bulunur. Saldırganlar, blok katmanındaki G/Ç isteklerini engellemek için kötü amaçlı çekirdek modülleri yükleyebilir veya eBPF’yi (Genişletilmiş Berkeley Paket Filtresi) kötüye kullanabilir.

Bu, verilerin diske yazıldığı sırada ele geçirilmesine olanak tanır ve konuk işletim sistemi için şeffaf olan fidye yazılımı şifrelemesine veya veri hırsızlığına olanak tanır.

Güvenlik uzmanları, LOLPROX’a karşı savunmanın, odağın tamamen ağ tabanlı izlemeden, sıkı ana bilgisayar tabanlı günlük kaydına kaydırılması gerektiğini tavsiye ediyor.

Savunmacılara, qm ve pct komutlarının anormal kullanımı açısından Proxmox görev günlüklerini izlemeleri, çekirdek modüllerini denetlemeleri ve yetkisiz değişiklikleri tespit etmek için QEMU ikili dosyalarının bütünlüğünü doğrulamaları tavsiye edilir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.