Tehdit aktörleri, tespitten kaçarken kurumsal ağlarda fidye yazılımını yaymak için tasarlanmış yeni bir ‘Exfiltrator-22’ istismar sonrası çerçevesini tanıtıyor.

CYFIRMA’daki tehdit analistleri, bu yeni çerçevenin, anti-analiz ve savunma kaçırma konusunda uzman olan eski Lockbit 3.0 bağlı kuruluşları tarafından oluşturulduğunu ve abonelik ücreti karşılığında sağlam bir çözüm sunduğunu iddia ediyor.

Sürekli güncellemeler ve destek sunan Exfiltrator-22’nin fiyatları, ömür boyu erişim için aylık 1.000 ABD Doları ile 5.000 ABD Doları arasında değişmektedir.

Çerçevenin alıcılarına, çerçevenin kötü amaçlı yazılımını kontrol edebilecekleri ve güvenliği ihlal edilmiş sistemlere komutlar verebilecekleri, kurşun geçirmez bir VPS’de (sanal özel sunucu) barındırılan bir yönetici paneli verilir.

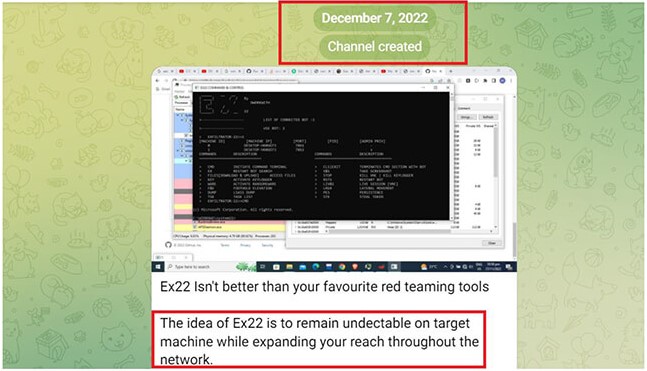

Exfiltrator-22’nin (EX-22) ilk sürümü 27 Kasım 2022’de ortaya çıktı ve yaklaşık on gün sonra yazarları, çerçevenin diğer siber suçlulara reklamını yapmak için bir Telegram kanalı kurdu.

Yıl sonuna kadar, tehdit aktörleri, güvenliği ihlal edilmiş cihazlardaki trafiği gizlemeye yardımcı olan yeni özellikleri duyurdu ve bu, çerçevenin aktif olarak geliştirilmekte olduğunu gösteriyor.

Ocak 2023’te EX-22, yazarları tarafından %87 oranında hazır kabul edildi ve abonelik fiyatları açıklanarak ilgilenen kullanıcıları araca erişim satın almaya davet etti.

10 Şubat 2023’te tehdit aktörleri, EX-22’nin yanal hareketini ve fidye yazılımı yayma yeteneklerini sergilemek için YouTube’da iki tanıtım videosu yayınladı.

Exfiltrator-22 özellikleri

EX-22, diğer istismar sonrası araç setlerinde yaygın olarak bulunan özelliklerin yanı sıra fidye yazılımı ve veri hırsızlığı dağıtmaya yönelik ek özellikler içerir.

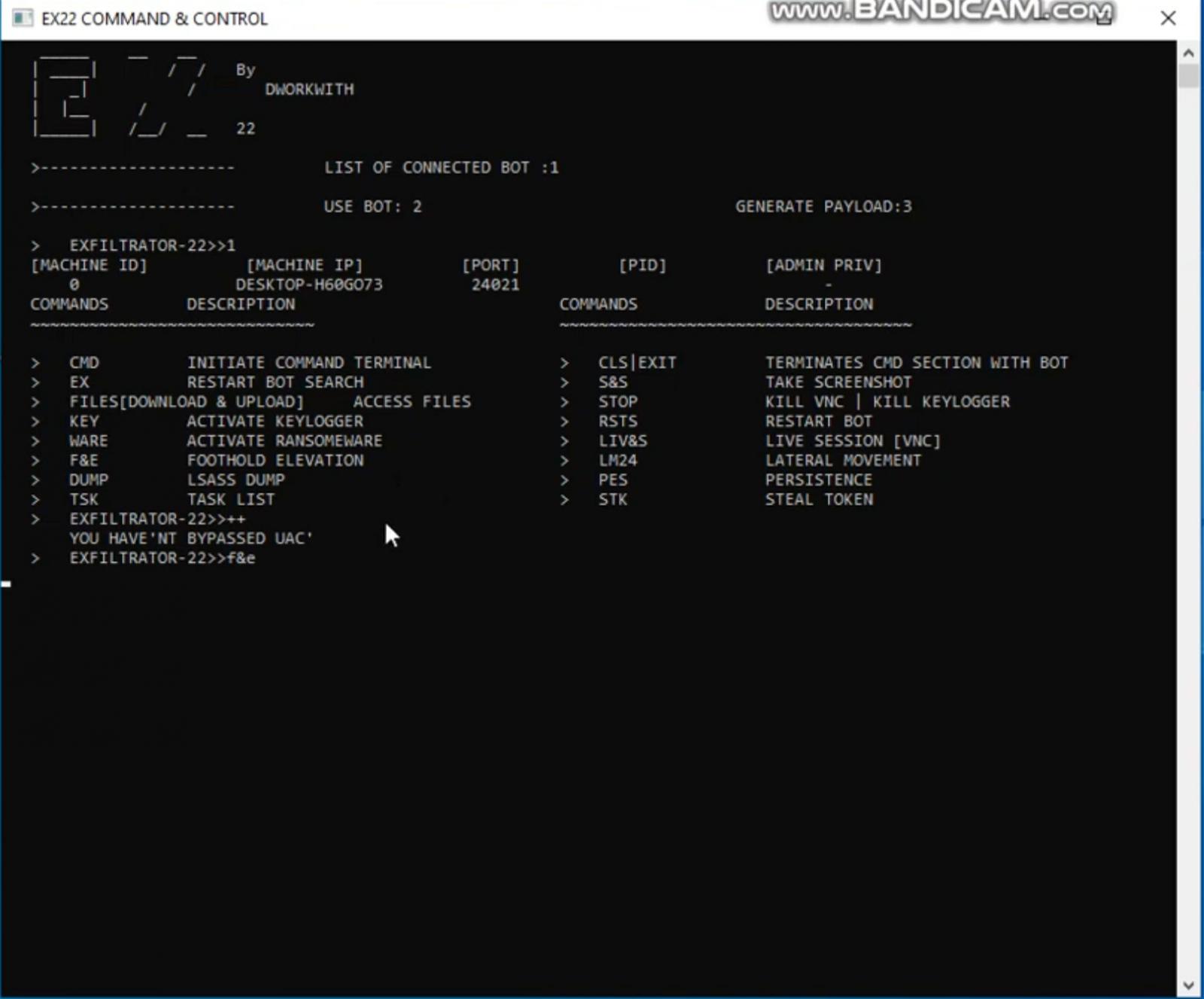

Çerçevede yer alan öne çıkan özellikler şunlardır:

- Yükseltilmiş ayrıcalıklara sahip bir ters kabuk oluşturun.

- Dosyaları ihlal edilen sisteme yükleyin veya ana bilgisayardan C2’ye dosya indirin.

- Klavye girişini yakalamak için bir keylogger’ı etkinleştirin.

- Virüslü cihazdaki dosyaları şifrelemek için bir fidye yazılımı modülünü etkinleştirin.

- Kurbanın bilgisayarından bir ekran görüntüsü alın.

- Güvenliği ihlal edilmiş cihazda gerçek zamanlı erişim için canlı bir VNC (Sanal Ağ Bilgi İşlem) oturumu başlatın.

- Virüslü cihazda daha yüksek ayrıcalıklar elde edin.

- Sistem yeniden başlatmaları arasında kalıcılık oluşturun.

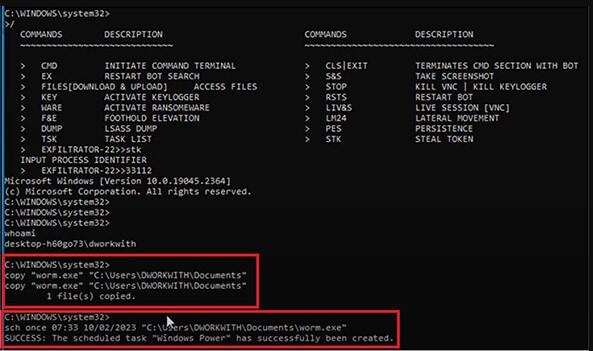

- Kötü amaçlı yazılımı aynı ağdaki veya halka açık internetteki diğer cihazlara yayan bir solucan modülünü etkinleştirin.

- Verileri (parolalar ve belirteçler) LSAAS’tan (Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti) çıkarın.

- Dosya konumlarını ve içerik değişikliği olaylarını yakından izlemeye yardımcı olmak için ana bilgisayarda dosyaların kriptografik karmalarını oluşturun.

- Etkilenen cihazda çalışan işlemlerin listesini getirin.

- İhlal edilen sistemden kimlik doğrulama belirteçlerini çıkarın.

Yukarıdaki komutlar, güvenliği ihlal edilmiş cihazlara Windows ‘EX22 Command & Control’ konsol programı aracılığıyla gönderilir.

Bu komutların çıktıları daha sonra komut ve kontrol sunucusuna döndürülür ve aşağıda gösterildiği gibi doğrudan konsol uygulamasında görüntülenir.

Siber suçlular ayrıca hizmetin web paneli aracılığıyla zamanlanmış görevler ayarlayabilir, aracıları yeni bir sürüme güncelleyebilir, bir kampanyanın yapılandırmasını değiştirebilir veya yeni kampanyalar oluşturabilir.

LockBit fidye yazılımı üyelerine bağlı

CYFIRMA ekibi, LockBit 3.0 bağlı kuruluşlarının veya fidye yazılımı operasyonunun geliştirme ekibi üyelerinin EX-22’nin arkasında olduğuna dair kanıt buldu.

İlk olarak, çerçevenin, meşru HTTPS bağlantıları içindeki kötü amaçlı trafiği saygın platformlara gizlemeye yardımcı olan LockBit ve TOR şaşırtma eklentisi Meek ile ilişkili aynı “etki alanı yönlendirme” tekniğini kullandığını fark ettiler.

CYFIRMA, daha fazla araştırma yaptıktan sonra EX-22’nin daha önce bir LockBit 3.0 örneğinde açığa çıkan aynı C2 altyapısını kullandığını buldu.

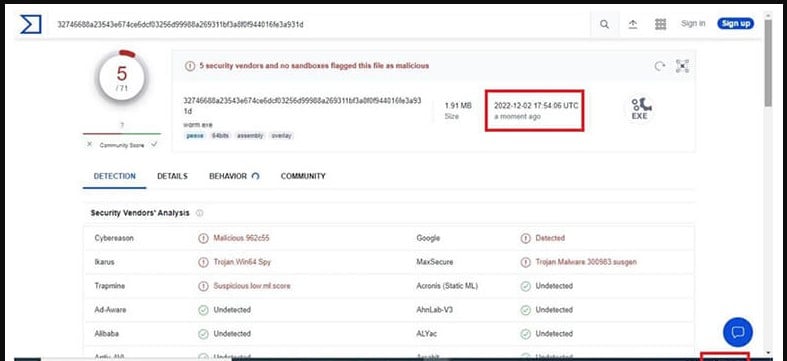

Ne yazık ki Exfiltrator-22, kaçamak bir çerçeve geliştirme becerisine sahip bilgili kötü amaçlı yazılım yazarları tarafından yaratılmış gibi görünüyor.

Bu nedenle, yüksek fiyatına rağmen siber suç topluluğunda büyük ilgi uyandırması ve doğal olarak daha fazla kod geliştirme ve özellik iyileştirmeleri ile sonuçlanması bekleniyor.