Lockbit fidye yazılımı saldırıları, büyük kuruluşların sistemlerini ihlal etmek, verileri çalmak ve dosyaları şifrelemek için Citrix Bleed güvenlik açığına (CVE-2023-4966) yönelik halka açık açıklardan yararlanıyor.

Citrix bir aydan uzun bir süre önce CVE-2023-4966 için düzeltmeler sunmuş olsa da çoğu ABD’de olmak üzere internete açık binlerce uç nokta hâlâ savunmasız cihazları çalıştırıyor

Yüksek profilli Lockbit saldırıları

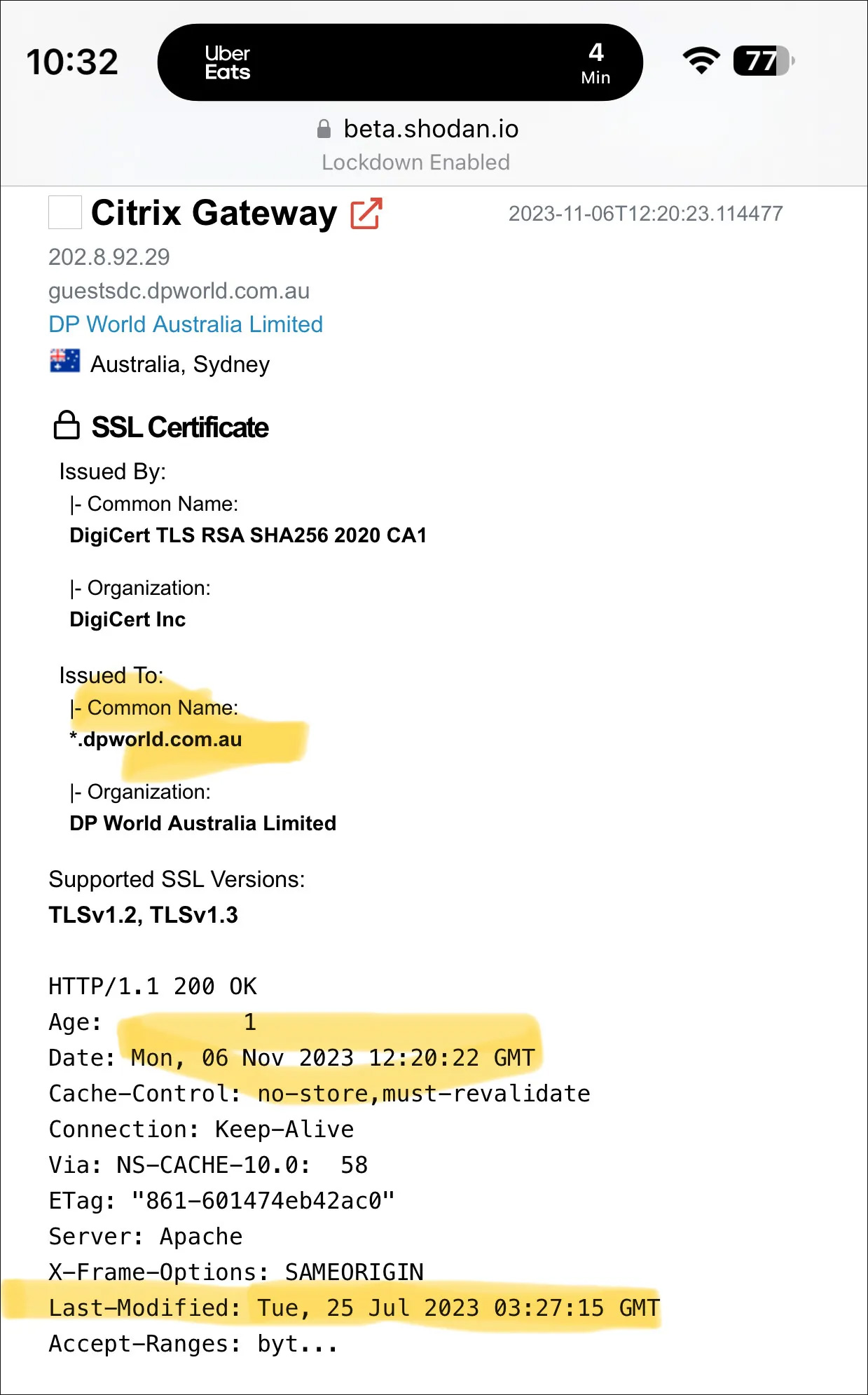

Tehdit araştırmacısı Kevin Beaumont, aralarında Çin Sanayi ve Ticaret Bankası (ICBC), DP World, Allen & Overy ve Boeing’in de bulunduğu çeşitli şirketlere yönelik saldırıları takip etti ve bunların ortak bir noktası olduğunu keşfetti.

Bunlar açıkta kalan Citrix sunucularıdır [1, 2] LockBit fidye yazılımı çetesinin saldırılardan yararlandığını söylediği Citrix Bleed kusuruna karşı savunmasız.

Kaynak: Kevin Beaumont

Bu durum, ABD Hazinesi’nden belirli finansal hizmet sağlayıcılara gönderilen ve Citrix Bleed kusurundan yararlanılarak ICBC’ye yapılan siber saldırıdan LockBit’in sorumlu olduğunu belirten bir e-posta alan Wall Street Journal tarafından da doğrulandı.

LockBit bu güvenlik açığını bir şirkete sızmak için kullandıysa, büyük ihtimalle Boeing ve DP World’e de benzer şekilde saldırı düzenlediğine inanılıyor.

Bu saldırılar büyük olasılıkla, saldırının arkasında fidye yazılımı operasyonunun bulunmasından ziyade ağları ihlal etmek için bu güvenlik açığından yoğun şekilde yararlanan bir LockBit bağlı kuruluşu tarafından gerçekleştiriliyor.

LockBit, Hizmet Olarak Fidye Yazılımının en büyüğü olduğundan, ağları nasıl ihlal edecekleri konusunda tam takdir yetkisine sahip birçok bağlı kuruluştan yararlanır.

Hem GandCrab hem de REvil operasyonlarına dahil olan bir bağlı kuruluşta gördüğümüz gibi, bir bilgisayar korsanının belirli bir sektöre veya ilk erişim yöntemine odaklanması alışılmadık bir durum değildir.

Örneğin, MSP yazılımından yararlanma konusunda uzmanlaşmış bir GandCrab/REvil bağlı kuruluşu [1, 2, 3] şirketleri şifrelemek için kullanılıyor ve muhtemelen bir LockBit bağlı kuruluşunun ağlara toplu erişim sağlamak için Citrix Bleed kusurunu kullandığını görüyoruz.

Devasa bir saldırı yüzeyi

Japon tehdit araştırmacısının bulgularına göre, bu yazının yazıldığı sırada 10.400’den fazla Citrix sunucusu CVE-2023-4966’ya karşı savunmasız durumdaydı Yutaka Sejiyama BleepingComputer ile paylaşıldı.

Sunucuların çoğunluğu (3.133) ABD’de, bunu 1.228’i Almanya’da, 733’ü Çin’de, 558’i Birleşik Krallık’ta, 381’i Avustralya’da, 309’u Kanada’da, 301’i Fransa’da, 277’si İtalya’da, 252’si İspanya’da, 244’ü ise İtalya’da bulunuyor. Hollanda’da ve 215’i İsviçre’de.

Sejiyama’nın taramaları, yukarıdaki ve diğer birçok ülkedeki büyük ve kritik kuruluşlardaki savunmasız sunucuları ortaya çıkardı; bu sunucuların tümü, kritik kusurun kamuya açıklanmasının ardından tam bir ay boyunca yama yapılmadan kaldı.

Citrix Bleed ayrıntıları

Citrix Bleed’in, Citrix NetScaler ADC ve Gateway’i etkileyen ve hassas cihaz bilgilerine erişim sağlayan kritik bir güvenlik sorunu olduğu 10 Ekim’de açıklandı.

Mandiant, tehdit aktörlerinin Citrix Bleed’i güvenlik açığının hala sıfır gün olduğu Ağustos ayının sonlarında kullanmaya başladığını bildirdi. Saldırılarda, bilgisayar korsanları, çok faktörlü kimlik doğrulama aşamasından (MFA) sonra Netscaler AAA oturum çerezlerini elde etmek için HTTP GET isteklerini kullandı.

Citrix, yöneticileri sistemleri bu düşük karmaşıklığa sahip, etkileşimsiz saldırılara karşı korumaya çağırdı. 25 Ekim’de, harici saldırı yüzey yönetimi şirketi AssetNote, oturum tokenlarının nasıl çalınabileceğini gösteren bir kavram kanıtı istismarı yayınladı.