Siber suç , Hizmet olarak siber suç , Dolandırıcılık Yönetimi ve Siber Suç

Yöneticilerin İşlemi Yeniden Başlatmaya Çalışması Halinde Çok Sayıda Engel Kalacak

Mathew J. Schwartz (euroinfosec) •

22 Şubat 2024

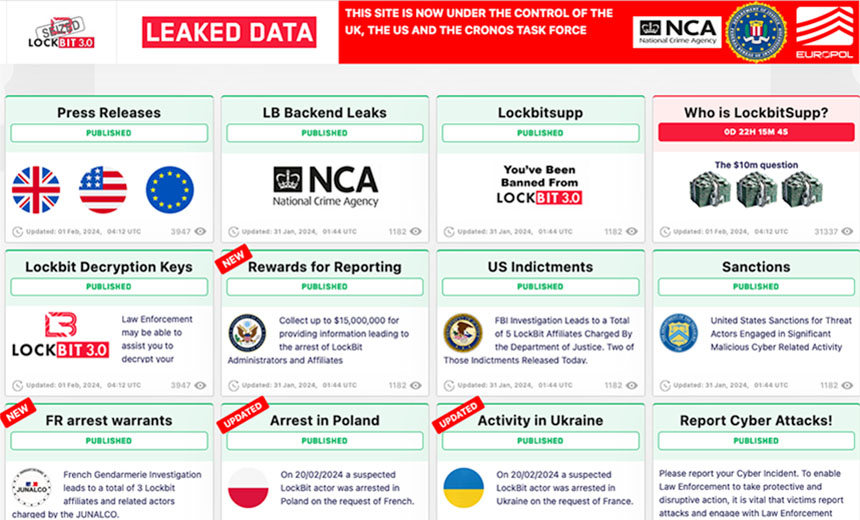

Bu hafta kolluk kuvvetleri tarafından kesintiye uğrayan kötü şöhretli hizmet olarak fidye yazılımı grubu LockBit, kripto kilitleme kötü amaçlı yazılımının yeni bir sürümünü geliştiriyor.

Ayrıca bakınız: İsteğe Bağlı | İnsan Davranışını Anlamak: Perakendenin ATO ve Dolandırıcılığı Önleme Zorluklarıyla Mücadele

Britanya Ulusal Suç Teşkilatı’nın öncülük ettiği uluslararası LockBit soruşturmasına ve ortadan kaldırılmasına katkıda bulunan Tokyo merkezli siber güvenlik firması Trend Micro da böyle söyledi.

Trend Micro, fidye yazılımı operasyonunun, LockBit-NG-Dev adı verilen “yeni nesil” kripto kilitleme kötü amaçlı yazılımı üzerinde çalıştığını ve bunun “grubun tamamlandığında gerçek bir 4.0 sürümü olarak değerlendirebileceği yeni bir sürüm olabileceğini” söyledi.

Bu çabaların durumu, NCA ve FBI’ın Salı günü “Cronos Operasyonu” aracılığıyla 10 ülkenin ortaklaşa çalışarak sızmak için çalıştığını ve Pazartesi günü tutuklamalar ve iddianamelerle desteklenen “dünyanın en zararlı siber suç grubu” tarafından kullanılan altyapıyı kapattığını duyurmasından bu yana belirsizliğini koruyor. iddia edilen bağlı kuruluşlar ve kara para aklayıcılar.

LockBit’in yeniden başlatmayı deneyip deneymeyeceği veya markasının kalıcı olarak yakılıp yakılmayacağı açık bir soru olmaya devam ediyor. Ne olursa olsun, çok sayıda güvenlik uzmanı kesintiyi övdü ve bunun yöneticileri, yüklenicileri ve bağlı kuruluşları için büyük ve muhtemelen ölümcül operasyonel baş ağrılarına neden olacağını söyledi.

Kaldırılana kadar LockBit önemli bir oyuncu olarak kaldı. Blockchain analiz firması Chainaliz, 2023 yılında ve bu yıl şu ana kadar LockBit’in herhangi bir fidye yazılımı grubu arasında ikinci en yüksek izlenebilir fidye ödemesini aldığını söyledi.

Palo Alto Networks’ün 42. Birimi, geçen yıl LockBit’in veri sızıntısı sitesinde 928 kuruluşu listelediğini ve bu tür sızıntı sitelerinde listelenen 3.998 kurbanın %23’ünü oluşturduğunu belirtti. fidye ödediler, belli değil.

Montaj Sorunları

Trend, grubun yasa dışı kar elde etme becerisine rağmen, “bir takım lojistik, teknik ve itibar sorunları” nedeniyle bağlı kuruluşlar için kripto kilitleme kötü amaçlı yazılımının yeni ve büyük bir versiyonunu iki yıl içinde üretmemiş olması büyük bir engeldi. Mikro dedi.

Trend Micro, “LockBit’in sağlam bir versiyonunun piyasaya sürülmesindeki görünür gecikme ve devam eden teknik sorunlarla birleştiğinde, bu grubun en iyi iştirakleri çekme ve konumunu koruma yeteneğini ne kadar süre koruyacağı görülecek.” söz konusu. “Bu arada, LockBit’in bir organizasyonun başarısız olamayacak kadar büyük olduğu fikrini çürütecek bir sonraki büyük grup olmasını umuyoruz.”

LockBit bir zamanlar diğer fidye yazılımı gruplarından kısmen, kripto-kilitleyen kötü amaçlı yazılımının hızı ve gelişmişliği nedeniyle ayrılıyordu; bu yazılım, “fidye yazılımı için basitleştirilmiş, işaretle ve tıklatmalı bir arayüz sunarak, onu daha düşük düzeyde teknik bilgiye sahip olanlar için erişilebilir hale getiriyordu” ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı geçen yıl bildirdi.

Trend Micro, “Tamamen teknik açıdan bakıldığında, diğer rakip fidye yazılımı paketleriyle karşılaştırıldığında LockBit’i özel kılan şey, kendi kendine yayılma yeteneklerine sahip olmasıydı” dedi. “Ağdaki bir ana bilgisayara virüs bulaştığında, LockBit yakındaki diğer hedefleri arayabilir ve onlara da bulaşmayı deneyebilir; bu, bu tür kötü amaçlı yazılımlarda yaygın olmayan bir tekniktir.”

Halkla ilişkiler cephesinde, grubun halka açık kişiliği LockBitSupp – “LockBit Desteği”nin kısaltması – düzenli olarak ekibinin rakipleri pahasına becerisiyle övünüyor, markayı cilalamaya ve yeni üyeler çekmeye çalışıyordu. Bağlı kuruluşların ödemelerini ana operatörlerden önce alacaklarına ve kurbanlarının ödediği her fidyenin yüzde 80’ini, müzakereleri LockBit üstlenirse yüzde 50 ila yüzde 70’ini alacaklarına söz verdi.

LockBitSupp ayrıca grubun logosunu taşıyan herkese 1.000 dolar ödeme sözü vermek ve gerçek kimliğini ortaya çıkarabilen herkese 1 milyon dolar ödül teklif etmek gibi gösterileri de destekledi.

Güvenlik uzmanları, kripto-kilitleme zararlı yazılımının her türden bağlı kuruluşa ilgi duyduğunu ve diğer Rus suç örgütleriyle yakın bağları olduğunu söyledi. Mandiant tarafından 2022’de yayınlanan araştırma, Rusya’nın kötü şöhretli Evil Corp’unun ABD yaptırımlarından kaçmak için LockBit kullandığını öne sürdü. Chainalytics, LockBit yöneticilerinden biri tarafından “Albay Cassad olarak bilinen, Sevastopol merkezli, Rusya yanlısı olduğunu iddia eden bir askeri gazeteciye” yapılan kripto para birimi bağışlarını takip etti.

Çoklu Sürümler

Güvenlik uzmanları LockBit’in daha önce fidye yazılımının birden fazla sürümünü yayınladığını söyledi:

- LockBit sürüm 1.0: Ocak 2020’de piyasaya sürülen ve orijinal olarak “ABCD” fidye yazılımı olarak bilinen;

- LockBit sürüm 2.0: diğer adıyla “Red”, grubun birincil veri filtreleme aracı StealBit ile birlikte Haziran 2021’de piyasaya sürüldü;

- LockBit Linux: Linux ve VMWare ESXi sistemlerine bulaştığı için Ekim 2021’de piyasaya sürülen;

- LockBit sürüm 3.0: diğer adıyla “Black”, Mart 2022’de piyasaya sürüldü ve altı ay sonra grubun hoşnutsuz geliştiricisi tarafından sızdırıldı ve bu da birden fazla sahteliğe yol açtı;

- LockBit Yeşil: Ocak 2023’te piyasaya sürüldü ve büyük bir yeni sürüm olarak müjdelendi; ancak güvenlik uzmanları, bunun bir Conti şifreleyicinin yeniden markalanmış bir sürümü olduğunu tespit ederek hızla reddetti.

Trend Micro, LockBit-NG-Dev’in parçalanmasının, geçmiş sürümlerle benzerlikler taşımasına rağmen “bu yeni sürümün .NET’te yazılmış ve muhtemelen kullanılan olağan C/C++ dilinden farklı olan CoreRT kullanılarak derlenmiş gibi göründüğünü” ortaya çıkardığını söyledi. geçmiş sürümler için.”

Güvenlik firması, kötü amaçlı yazılımın hızlı, aralıklı ve tam şifreleme modları sunduğunu söyledi. Firma, “Dosyalar genellikle şifrelemeyi hızlandırmak için hızlı modda şifreleniyor – bağlı kuruluşlar tarafından yaygın olarak tercih edilen bir seçenek – ancak dosya uzantılarına bağlı olarak farklı modları gerçekleştirecek şekilde yapılandırılabilir” dedi. LockBit aralıklı şifreleme seçeneğini ilk olarak kripto dolabının 2.0 sürümünde tanıttı.

Gecikmeli Güncellemeler

LockBit en son iki yıl önce fidye yazılımı kripto dolabının yeni ve büyük bir versiyonunu yayınladı.

Tehdit istihbaratı şirketi Analyst1’deki fidye yazılımı araştırmacısı Jon DiMaggio’nun baş güvenlik stratejisti tarafından detaylandırıldığı üzere, LockBit Green’in piyasaya sürülmesi, her yıl büyük bir yeni sürüm yayınlamasıyla bilinen grup için bir önlem gibi göründü. LockBit’in popülaritesi arttıkça ve grup çok sayıda üyenin ilgisini çektikçe, daha önce

/lockbit-ransomware-groups-big-liability-ego-driven-ceo-a-20947″>Bilgi Güvenliği Medya Grubu’na, “büyük güvensizliklere sahip, ego odaklı bir CEO tarafından yönetilen” işletmenin teknik yetenekleri elde tutmada başarısız olduğunu veya Sonuç olarak, kötü amaçlı yazılımın yeni sürümleri veya bir kurbanın ödemeyi reddetmesinin ardından çalınan verilerin otomatik olarak sızdırılması gibi bağlı kuruluşların beklediği hizmetler gerçekleşmedi.

DiMaggio, grubun liderliğinin (muhtemelen LockBitSupp) kötü yönetim tercihlerinin, geliştirme yeteneğinde bir anlaşmazlığı tetiklediğini, bunun da önemli bir geliştiricinin sağlanan iş için ödeme yapılmaması nedeniyle ayrılmasına, ardından kaynak kodunu sızdırmasına ve grubu kamuoyu önünde karalamasına yol açtığını söyledi. Önemli bir geliştiricinin kaybı, grubun kötü amaçlı yazılımının yeni ve büyük bir sürümünü hızlı bir şekilde geliştirme becerisinden mahrum kalmasına neden oldu.

Daha sonra grup bir sis perdesine girmiş gibi görünüyor. Tehdit istihbaratı firması RedSense’ten araştırmacılar Yelisey Bohuslavskiy ve Marley Smith, ISMG’ye grubun LockBitSupp personelinin gazetecilerle röportajlar yaptığını ve özellikle Twitter aracılığıyla grubu kamuoyunun gözünde tutmak için tasarlanmış kışkırtıcı açıklamalar yaptığını söyledi. Aynı zamanda fidye yazılımı grubu, araştırmacıların büyük ölçüde etkisiz olduğunu ancak yine de grubu aktif saldırılara bağladığını bildirdiği çok sayıda düşük düzeyli bağlı kuruluşu da imzaladı.

Perde arkasında Smith, LockBit’in “hayalet gruplarla” çalıştığını, bunun da Zeon gibi diğer fidye yazılımı gruplarının parçası olan veya bağımsız olarak çalışan yüksek vasıflı bilgisayar korsanlarıyla, yani pentester’larla sözleşme yaptığını söyledi. Oldukça yetenekli pentesterlardan oluşan bu küçük grubun çoğu, daha önce Rusça konuşan kötü şöhretli Conti fidye yazılımı grubu için çalışıyordu. Grup, Başkan Vladimir Putin’in Ukrayna’ya karşı yürüttüğü fetih savaşını alenen destekledikten sonra kapandı ve birçok Conti kurbanı fidye ödemeyi reddetti.

Conti Yetenek Destekli LockBit

Smith, hayalet grupların kullanılmasının LockBit’in kendi teknik yetenek veya vasıflı bağlı kuruluş eksikliğini telafi etmesine ve markayı desteklemek ve kurbanları ödeme yapmaları için korkutmaya devam etmek için gereken “belirli bir düzeyde gizem ve gücü sürdürmesine” olanak tanıdığını söyledi.

RedSense araştırmacıları, “Düşük seviyeli bağlı kuruluşlar Twitter’da paylaşım yaparken, Conti’nin gerçek profesyonelleri dünyanın her yerindeki yüksek profilli hedeflere saldırıyordu” ve bu da çok sayıda kurbanın hızlı bir şekilde ödeme yapmasına ve LockBit’in veri sızıntısı sitesinde asla listelenmemesine neden oldu, dedi. yeni bir rapor.

Onlar, itibar kaybı ve grubun artık altyapılarını yeniden inşa etmek için ihtiyaç duyacağı şirket içi teknik bilgiye sahip olmaması nedeniyle LockBit’in yeniden başlatılmasının pek olası olmadığını söyledi. “Büyük olasılıkla, LockBit eski verileri boşaltmaya çalışacak; bu, her grubun bir yayından kaldırma sonrasında kullandığı taktiktir, ancak bu, medyadaki spekülasyonlar dışında herhangi bir sonuç getirmeyecektir.”