Kötü şöhretli LockBit fidye yazılımı grubu, 2024’ün başlarında Cronos Operasyonu’nun ardından aylarca süren kesintinin ardından yenilenmiş bir güçle ve müthiş bir yeni cephanelikle yeniden ortaya çıktı.

Yalnızca Eylül 2025’te araştırmacılar, yeniden başlatılan operasyonun hedef aldığı bir düzine kuruluş tespit etti.

Ay boyunca tespit edilen saldırıların yarısını oluşturan yeni LockBit 5.0 versiyonunun hızla benimsenmesi özellikle endişe verici. Kurbanlar Batı Avrupa, Amerika ve Asya’yı kapsıyor ve LockBit’in küresel erişimini ve kapsamlı ortaklık ağının yeniden etkinleştirildiğini gösteriyor.

Check Point Research, LockBit’in birden fazla kıtadaki kuruluşlara aktif olarak şantaj yaptığını doğruladı; yeni başlatılan LockBit 5.0 çeşidi (şirket içinde “ChuongDong” olarak adlandırılıyor) halihazırda dünya çapındaki işletmeler için önemli bir tehdit olarak kendini kanıtlıyor.

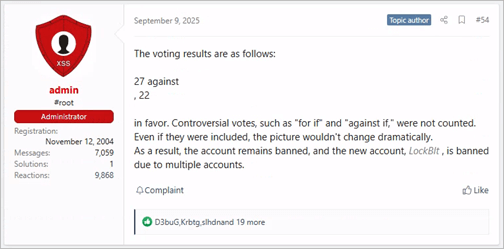

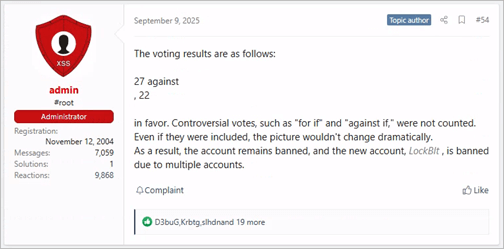

LockBit’in geri dönüşü hiç de incelikli değildi. Eylül ayının başında grubun yöneticisi LockBitSupp, operasyonun yeraltı forumlarına geri döndüğünü ve aynı zamanda yeni üyelerin işe alındığını resmen duyurdu.

Bu duyuru, karanlık web platformlarında aylarca süren ve giderek daha güvenli hale gelen mesajlaşmanın ardından geldi. Mayıs 2025’te LockBitSupp, RAMP forumunda meydan okurcasına bir paylaşımda bulundu: “Her zaman saldırıya uğradıktan sonra ayağa kalkarız.” Ağustos ayına gelindiğinde grubun “işe geri döndüğünü” yineledi; bu, Eylül ayındaki enfeksiyon dalgasının hızla doğrulandığı bir iddiaydı.

LockBit’in operasyonel kurtarma hızı, fidye yazılımı ortamındaki kritik bir güvenlik açığını vurguluyor: kolluk kuvvetlerinin karmaşık müdahale kampanyaları bile köklü RaaS ekosistemlerini kalıcı olarak ortadan kaldırmaya çalışıyor.

LockBit’in olgun altyapısı, siber suçlular arasında kanıtlanmış itibarı ve deneyimli bağlı kuruluş tabanı, daha önce kaldırılmış olmasına rağmen hızlı bir şekilde yeniden yapılanmayı mümkün kıldı.

Teknik Gelişim ve Çoklu Platform Hedefleme

LockBit 5.0, algılama pencerelerini en aza indirirken etkiyi en üst düzeye çıkarmak için tasarlanmış birçok önemli teknik geliştirme sunar.

Yeni varyant artık Windows, Linux ve ESXi ortamlarını destekliyor; saldırganların hibrit ve sanallaştırılmış altyapıyı aynı anda tehlikeye atmasına olanak tanıyan kritik bir genişletme. Gözlemlenen saldırıların yaklaşık %80’i Windows sistemlerini hedef alırken, yaklaşık %20’si ESXi ve Linux ortamlarına odaklandı.

LockBit 5.0’daki ek iyileştirmeler arasında adli soruşturmaları engelleyen daha güçlü anti-analiz mekanizmaları, savunucuların yanıt pencerelerini önemli ölçüde azaltan optimize edilmiş şifreleme rutinleri ve tespit çabalarını zorlaştıran rastgele 16 karakterlik dosya uzantıları yer alıyor.

Ortaklık kontrol paneli de önemli yükseltmeler aldı ve her katılımcı için kişiselleştirilmiş kimlik bilgileri ile gelişmiş yönetim yetenekleri sağladı.

Operasyona katılan bağlı kuruluşların, ayrıcalığı korumak ve katılımcıları filtrelemek için tasarlanmış bir geçit koruma mekanizması olan kontrol paneline ve şifreleme paketlerine erişmek için yaklaşık 500 $ Bitcoin yatırması gerekiyor.

Güncellenen fidye notları artık varyantı LockBit 5.0 olarak tanımlıyor ve çalınan verilerin yayınlanmasından önce standart 30 günlük süreye sahip kişiselleştirilmiş müzakere bağlantılarını içeriyor.

İleriye Giden Yol

LockBit’in yeniden ortaya çıkışı, siber güvenlik sektörü için kritik bir zorluğun sinyalini veriyor: yüksek profilli yaptırım eylemlerine rağmen, karmaşık fidye yazılımı operasyonları olağanüstü bir esnekliğe sahip.

Grubun geri dönüşü, Eylül ayında tespit edilen mağdurların muhtemelen daha geniş bir kampanyanın yalnızca ilk aşamasını temsil ettiğini gösteriyor.

Ekim ayındaki yeraltı forum faaliyeti ve ortaya çıkan mağdur açıklamaları, sonuçta LockBit’in tam operasyonel iyileşmeyi sağlayıp sağlamadığını veya yeniden dirilişinin devam eden sürtüşmelerle karşı karşıya olup olmadığını belirleyecek.

Kuruluşların, tüm altyapı türlerinde ağ çevre korumasını, uç nokta tehditlerini önlemeyi ve gelişmiş algılama yeteneklerini kapsayan çok katmanlı savunmalara öncelik vermesi gerekir.

LockBit’in Windows, Linux ve sanallaştırma platformlarından ödün verme konusundaki kanıtlanmış yeteneği, tüm teknoloji yığınını ele alan kapsamlı güvenlik stratejileri gerektirir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.