LockBit 3.0 fidye yazılımı oluşturucusunun geçen yıl sızdırılması, tehdit aktörlerinin yeni varyantlar oluşturmak için aracı kötüye kullanmasına yol açtı.

Rus siber güvenlik şirketi Kaspersky, LockBit’in bir sürümünü kullanan ancak oldukça farklı bir fidye talep prosedürüne sahip bir fidye yazılımı saldırısı tespit ettiğini söyledi.

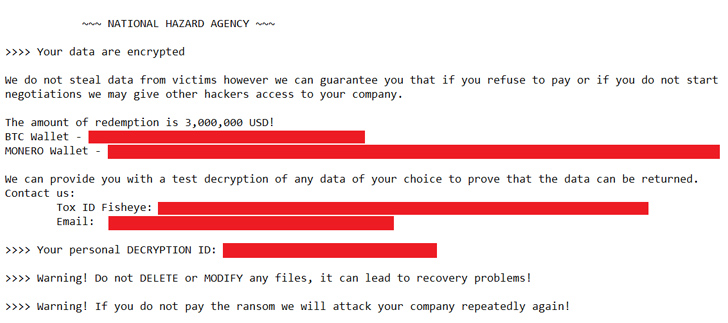

Güvenlik araştırmacıları Eduardo Ovalle ve Francesco Figurelli, “Bu olayın arkasındaki saldırgan, ULUSAL TEHLİKE AJANSI adı verilen daha önce bilinmeyen bir grupla ilgili başlık içeren farklı bir fidye notu kullanmaya karar verdi” dedi.

Yenilenen fidye notu, şifre çözme anahtarlarını elde etmek için ödenmesi gereken tutarı doğrudan belirtti ve miktarı belirtmeyen ve kendi iletişim ve müzakere platformunu kullanan LockBit grubunun aksine, iletişimi bir Tox hizmetine ve e-postaya yönlendirdi.

ULUSAL TEHLİKE AJANSI, sızdırılan LockBit 3.0 oluşturucusunu kullanan tek siber suç çetesi değil. Bunu kullandığı bilinen diğer tehdit aktörlerinden bazıları arasında Bl00dy ve Buhti yer alıyor.

Kaspersky, telemetrisinde toplam 396 farklı LockBit örneği tespit ettiğini ve bunların 312’sinin sızdırılan geliştiriciler kullanılarak oluşturulduğunu belirtti. 77 kadar örnekte fidye notunda “LockBit”ten bahsedilmiyor.

Araştırmacılar, “Algılanan parametrelerin çoğu, geliştiricinin varsayılan yapılandırmasına karşılık geliyor, yalnızca bazıları küçük değişiklikler içeriyor” dedi. “Bu, örneklerin muhtemelen acil ihtiyaçlar için veya muhtemelen tembel aktörler tarafından geliştirildiğini gösteriyor.”

Açıklama, Netenrich’in 2019’dan bu yana birkaç kez yeniden markalanan (BIT, LOLKEK, OBZ, U2K ve TZW) ADHUBLLKA adlı fidye yazılımı türünü araştırdığı ve 800 ile 1.600 dolar arasında değişen yetersiz ödemeler karşılığında bireyleri ve küçük işletmeleri hedef aldığı bir dönemde geldi. her kurbandan.

Bu yinelemelerin her biri şifreleme şemalarında, fidye notlarında ve iletişim yöntemlerinde küçük değişikliklerle gelse de, daha yakından yapılan bir inceleme, kaynak kodu ve altyapı benzerlikleri nedeniyle hepsini ADHUBLLKA’ya bağladı.

Güvenlik araştırmacısı Rakesh Krishnan, “Bir fidye yazılımı doğada başarılı olduğunda, siber suçluların aynı fidye yazılımı örneklerini (kod tabanlarında biraz değişiklik yaparak) diğer projelere pilotluk yapmak için kullandığını görmek yaygındır.” dedi.

“Örneğin şifreleme düzenini, fidye notlarını veya komuta ve kontrol (C2) iletişim kanallarını değiştirebilirler ve ardından kendilerini ‘yeni’ fidye yazılımı olarak yeniden markalaştırabilirler.”

Fidye yazılımı aktif olarak gelişen bir ekosistem olmaya devam ediyor, taktiklerde sık sık değişikliklere tanık oluyor ve Trigona, Monti ve Akira gibi Conti bağlantılı tehdit aktörleriyle bağlantıları paylaşan aileleri kullanan Linux ortamlarına giderek daha fazla odaklanmayı hedefliyor.

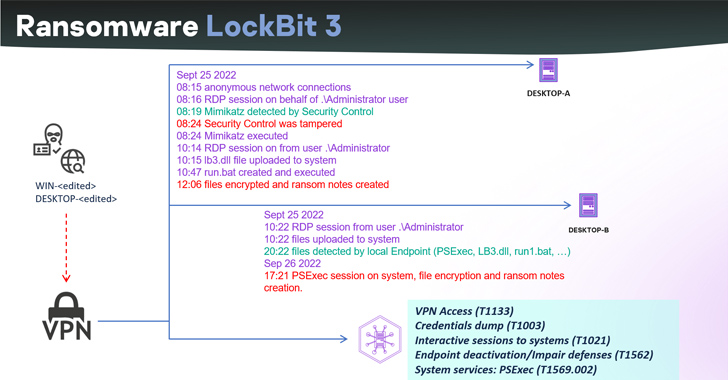

Akira ayrıca, kurumsal ağlara yetkisiz erişim elde etmek amacıyla Cisco VPN ürünlerini bir saldırı vektörü olarak silah haline getiren saldırılarla da ilişkilendirilmiştir. Cisco o zamandan beri tehdit aktörlerinin çok faktörlü kimlik doğrulama için yapılandırılmamış Cisco VPN’leri hedeflediğini kabul etti.

Ağ ekipmanı uzmanı, “Saldırganlar genellikle çok faktörlü kimlik doğrulamada (MFA) mevcut olmayan veya bilinen güvenlik açıklarına ve VPN yazılımındaki bilinen güvenlik açıklarına odaklanıyor” dedi.

“Saldırganlar hedef ağda bir yer edindikten sonra, ağ içinde daha fazla hareketi kolaylaştırmak ve gerekirse ayrıcalıkları yükseltmek için LSASS (Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti) dökümleri aracılığıyla kimlik bilgilerini çıkarmaya çalışıyorlar.”

Bu gelişme aynı zamanda fidye yazılımı saldırılarında rekor bir artış yaşandığı bir dönemde gerçekleşti; Cl0p fidye yazılımı grubu, ilk erişimi elde etmek ve hedeflenen ağları şifrelemek için MOVEit Transfer uygulamasındaki kusurlardan yararlanarak bilinen 1000 kuruluşu ihlal etti.

ABD merkezli kuruluşlar kurumsal mağdurların %83,9’unu oluştururken, bunu Almanya (%3,6), Kanada (%2,6) ve Birleşik Krallık (%2,1) takip ediyor. Mayıs 2023’te başlayan kitlesel sömürü kampanyasından 60 milyondan fazla kişinin etkilendiği söyleniyor.

Ancak tedarik zinciri fidye yazılımı saldırısının patlama yarıçapının çok daha yüksek olması muhtemeldir. Tahminler, tehdit aktörlerinin bu çabalarından 75 ila 100 milyon dolar arasında yasadışı kâr elde etmelerinin beklendiğini gösteriyor.

Coveware, “MOVEit kampanyası 1000’den fazla şirketi doğrudan ve çok daha dolaylı olarak etkileyebilirken, mağdurların çok çok küçük bir yüzdesi, bırakın ödemeyi düşünmeyi, pazarlık yapmaya bile zahmet etti.” dedi.

“Ödeyenler, önceki CloP kampanyalarından önemli ölçüde daha fazlasını ödediler ve 740.144 $’lık küresel Ortalama Fidye Tutarından birkaç kat daha fazlasını (2023’ün ilk çeyreğine göre +%126) ödediler.”

Dahası, Sophos 2023 Aktif Düşman Raporu’na göre, fidye yazılımı olaylarının ortalama bekleme süresi 2022’deki dokuz günden 2023’ün ilk yarısında beş güne düştü; bu da “fidye yazılımı çetelerinin her zamankinden daha hızlı hareket ettiğini” gösteriyor.

Buna karşılık, fidye yazılımı dışındaki olayların ortalama bekleme süresi 11 günden 13 güne çıktı. Bu süre zarfında gözlemlenen maksimum kalma süresi 112 gündü.

Siber güvenlik şirketi, “Fidye yazılımı saldırılarının yüzde 81’inde, son veri geleneksel çalışma saatleri dışında başlatıldı ve iş saatleri içinde dağıtılanlardan yalnızca beşi hafta içi gerçekleşti” dedi. “Fidye yazılımı saldırılarının neredeyse yarısı (%43) Cuma veya Cumartesi günü tespit edildi.”