Geleneksel olarak uygulamalara ve dosyalara hızlı erişim bağlantıları oluşturmak için kullanılan Windows kısayol (LNK) dosyaları, siber güvenlik manzarasında önemli bir saldırı vektörü olarak ortaya çıkmıştır.

Küçük ok simgesi kaplamalarıyla tanımlanabilen bu görünüşte zararsız dosyalar, bir meşruiyet cephesini korurken kötü niyetli yükler yürütmeleri için tehdit aktörleri tarafından giderek daha fazla silahlandırılıyor.

Windows ortamlarında LNK dosyalarının esnekliği ve yaygınlığı, geleneksel güvenlik önlemlerini atlamak isteyen siber suçlular için cazip hale getirir.

LNK dosyalarının kötü niyetli kullanımı seviyelere ulaştı, siber güvenlik araştırmacıları silahlanmalarında dramatik bir artış gözlemlediler.

Bu dosyalar, komutları yürütmek, yükleri indirmek ve tehlikeye atılan sistemlerde kalıcılık oluşturmak için Windows’un yerleşik işlevlerinden yararlanır.

Saldırı metodolojisi, potansiyel kurbanlara güvenilir görünmek için simgelerini ve dosya adlarını manipüle ederek kötü niyetli LNK dosyalarını meşru belgeler olarak gizlemeyi içerir.

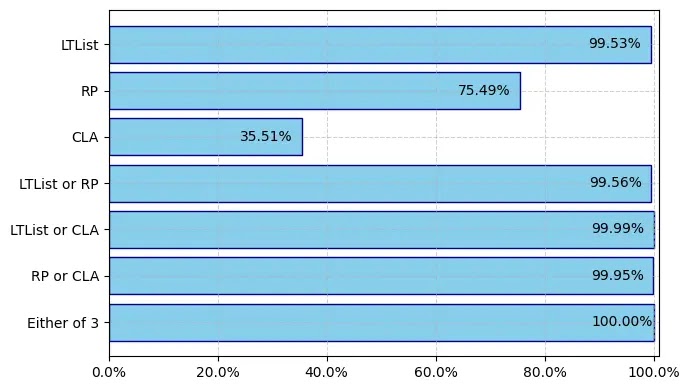

Palo Alto Networks analistleri, 30.000 kötü amaçlı örneğin kapsamlı analizi yoluyla dört farklı LNK kötü amaçlı yazılım kategorisi belirledi.

.webp)

Araştırmaları, tehdit aktörlerinin LNK istismarları, kötü amaçlı dosya yürütme, argüman komut dosyası yürütme ve içerik yürütme tekniklerini kaplayan yaklaşımlarını sistematik olarak düzenlediğini ortaya koydu.

Bu kategorizasyon, LNK tabanlı saldırıların sofistike evrimini ve siber suçlular tarafından kullanılan çeşitli metodolojileri göstermektedir.

.webp)

Araştırma bulguları, PowerShell ve Komuta isteminin, tüm sistem hedef kullanımının% 80’inden fazlasını oluşturan LNK kötü amaçlı yazılım için birincil yürütme araçları olarak hizmet ettiğini göstermektedir.

Özellikle, PowerShell.exe vakaların% 59.4’ünde kaldırılırken, CMD.EXE kötü amaçlı örneklerin% 25.7’sinde kullanılır. Yerel Windows yardımcı programlarına olan bu ağır güven, saldırganların ek araçlar gerektirmeden yükleri yürütmelerini sağlar.

Argüman komut dosyası yürütme: baskın saldırı vektörü

Argüman komut dosyası yürütülmesi, LNK kötü amaçlı yazılım operatörleri tarafından kullanılan en yaygın tekniklerden birini temsil eder.

Bu yöntem, kötü amaçlı komut dosyalarının doğrudan LNK dosyasının Command_line_arguments alanına gömülmesini ve kısayolu kötü amaçlı yükler için bir dağıtım mekanizmasına etkili bir şekilde dönüştürmeyi içerir.

Teknik, kullanıcıların Windows’un komut satırı tercümanlarından yararlanırken kısayol dosyalarında yer alan doğal güvenden yararlanır.

.webp)

Uygulama genellikle kötü niyetli içeriği gizlemek için Base64 kodlamasını içerir. Tipik bir PowerShell komut yapısı şu şekilde görünür:-

powershell.exe -Nonl -W Hidden -NoP -Exec Bypass -EncodedCommand [Base64_String]Kod çözüldüğünde, bu komutlar uzak sunuculardan kötü amaçlı DLL’leri indirmek ve ikincil yükleri yürütmek için sıklıkla talimatlar içerir.

Sofistike, komut montajı ve Windows ortam değişkenlerinin stratejik kullanımı da dahil olmak üzere gizleme teknikleri ile geliştirilmiştir.

Canlı kötü amaçlı yazılım davranışını araştırın, bir saldırının her adımını izleyin ve daha hızlı, daha akıllı güvenlik kararlarını alın -> Herhangi birini deneyin. Şimdi