Kötü şöhretli MEDUSA fidye yazılımı grubu, önde gelen iki şirketi hedef alarak şifrelenmiş verilerin serbest bırakılması için yüklü miktarda fidye talep ederek bir kez daha saldırdı.

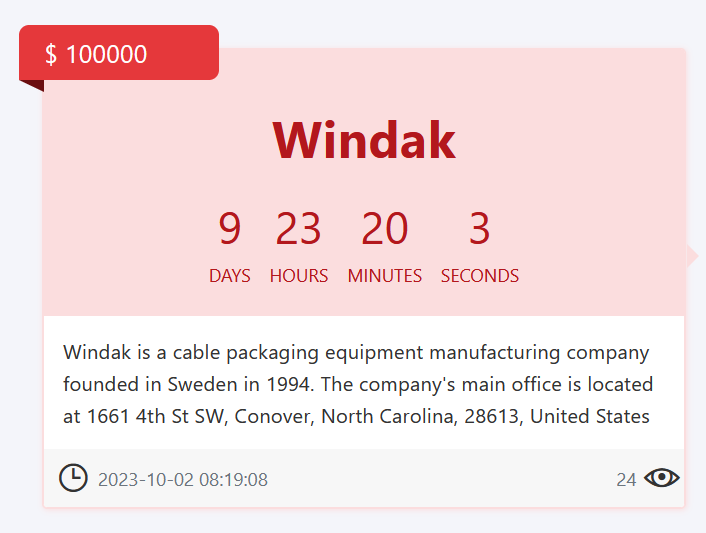

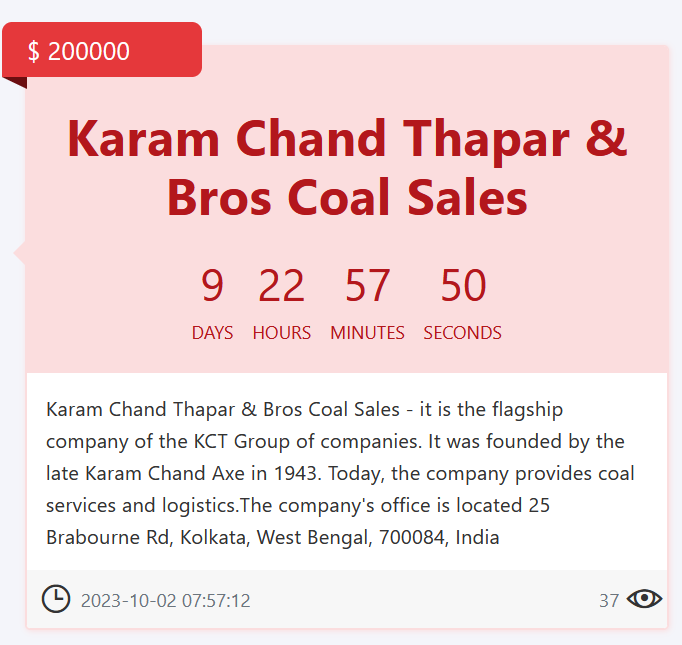

Hindistan merkezli Karam Chand Thapar & Bros. (Coal Sales) Ltd ve Windak Group olarak tanımlanan MEDUSA Siber Saldırılarının kurbanları, MEDUSA fidye yazılımı grubunun karanlık web portalına eklenen en son kişilerdir.

Her iki saldırı da tehdit aktörünün karanlık ağdaki en son kurbanları paylaştığı karanlık web portalında listelendi.

Bu alanda MEDUSA fidye yazılımı grubu geçtiğimiz haftalarda birçok kurbanı paylaştı. Karam Chand Thapar & Bros. ve Windak’ın listeye kurban olarak eklenmesi, MEDUSA fidye yazılımı grubunun büyüyen tehdidini gösteriyor.

MEDUSA Siber Saldırılar Çılgınlığı: İki Yeni Kurban Eklendi!

1994 yılında kurulan İsveç merkezli kablo paketleme ekipmanı üreticisi Windak Group için tehdit aktörleri 100.000 dolar tutarında fidye belirledi.

Ödeme için son tarih, siber saldırı anından itibaren 9 gün, 23 saat, 20 dakika ve 3 saniyedir.

Bu arada, KCT Group’un Hindistan’daki amiral gemisi şirketi Karam Chand Thapar & Bros., 200.000 dolarlık fidye ile hedef alındı.

Tehdit aktörleri ödeme için 9 gün 22 saat 57 dakika 50 saniye süre verdi. 1943 yılında merhum Karam Chand Axe tarafından kurulan şirket, kömür hizmetleri ve lojistik alanında uzmanlaşmıştır.

Bu iddiaları doğrulama çabaları, her iki şirkete de ulaşan The Cyber Express tarafından başlatıldı. Bu yazının yazıldığı sırada hiçbir resmi yanıt alınmadı ve MEDUSA siber saldırı iddiaları doğrulanamadı.

Ek olarak, kurbanın web siteleri çalışır durumda görünüyor ve ön uçlarında siber saldırının görünür bir işaretini göstermiyor, bu da duruma bir belirsizlik katmanı ekliyor.

Daha önce TCE, tehdit aktörünün kurbanlarını duyurmak için aynı yöntemi kullandığı benzer bir MEDUSA siber saldırı modeli bildirmişti.

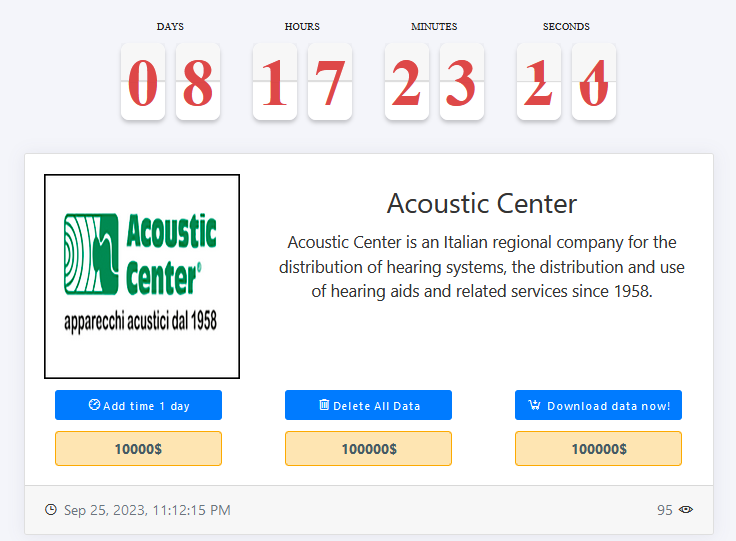

Önceki kavgada MEDUSA fidye yazılımı grubu, karanlık web portallarına Landstar Power Ontario Inc. ve Acoustic Center olmak üzere iki büyük varlık ekledi.

Bu özel saldırıda olduğu gibi, tehdit aktörünün iddia edilen siber saldırılarla ilgili duyuruyu paylaşmak için karanlık web platformunu kullandığı önceki saldırılarda da aynıydı.

Bu noktada siber saldırı iddialarında sürekli aynı taktikleri tekrarlayan tehdit aktörlerinin başvurduğu yöntem haline geldi.

MEDUSA Siber Saldırıları, Ortaya Çıkışı ve İşleyiş Yöntemleri

MedusaLocker Fidye Yazılımıyla tanınan MEDUSA fidye yazılımı grubu, Eylül 2019’da ortaya çıktı ve SPAM kampanyaları aracılığıyla öncelikli olarak Windows makinelerini hedefliyor.

Bu fidye yazılımı, varyanta bağlı olarak BAT dosyalarını ve PowerShell’i kullanarak şifrelemeden önce güvenli modda başlatılarak benzersiz bir davranış sergiliyor. Özellikle, en son sürüm Bootmgr uzantısını değiştirerek başlatma sırasında bir hataya neden oluyor.

Hizmet olarak fidye yazılımı (RaaS) iş modeli kapsamında çalışan Medusa fidye yazılımı ağırlıklı olarak sağlık hizmetleri, eğitim ve önemli miktarda kişisel bilgi işleyen kuruluşlara odaklanıyor.

Grup, şifrelemeden önce mağdurun verilerini çalarak ve fidyenin ödenmemesi halinde bunların satılması veya kamuya açıklanmasıyla tehdit ederek çifte şantaj taktiği kullanıyor.

Fidye yazılımı ağırlıklı olarak savunmasız Uzak Masaüstü Protokollerinden (RDP) yararlanıyor ve ilk erişim için aldatıcı kimlik avı kampanyaları kullanıyor.

Medusa fidye yazılımı grubu, sisteme girdikten sonra komut yürütmek için PowerShell’i kullanıyor ve verilerin geri yüklenmesini engellemek için gölge kopya yedeklerini sistematik olarak siliyor.

Medya Yasal Uyarısı: Bu rapor, çeşitli yollarla elde edilen iç ve dış araştırmalara dayanmaktadır. Sağlanan bilgiler yalnızca referans amaçlıdır ve bu bilgilere güvenme konusunda tüm sorumluluk kullanıcılara aittir. Cyber Express bu bilgilerin kullanılmasının doğruluğu veya sonuçları konusunda hiçbir sorumluluk kabul etmez.