Outpost24’ün tehdit istihbarat araştırmacıları, kurumsal veritabanlarının ihraç edilmesi ve yasadışı satışında uzmanlaşmış finansal olarak motive olmuş bir siber tehdit oyuncusu olan Lionishackers’ın operasyonlarını ortaya çıkardılar.

Bu grup, Tayland, Suriye ve Hindistan gibi Asya ülkelerindeki varlıklar için dikkate değer bir tercihle hedef seçime fırsatçı bir yaklaşım kullanıyor.

Öncelikle kârdan kaynaklanırken, Lionishackers, potansiyel olarak profesyonel Müslüman bağlantılarıyla bağlantılı olan ikincil ideolojik motivasyonlar sergiler ve Ukrayna ve İsrail hedeflerine karşı koordineli dağıtılmış hizmet (DDOS) saldırıları gibi hacktivist faaliyetlere sınırlı katılıma yol açar.

Tehdit oyuncusunun modus operandi

Aktör, özellikle Lionishackers’ın telgraf kanallarında yönetici olarak hizmet verdiği, veritabanı satışlarını ve ortak DDOS kampanyalarını kolaylaştıran, özellikle Cilestin yanlısı ve Rus yanlısı grup Hunt3R Kill3RS ile kapsamlı işbirliklerini sürdürüyor.

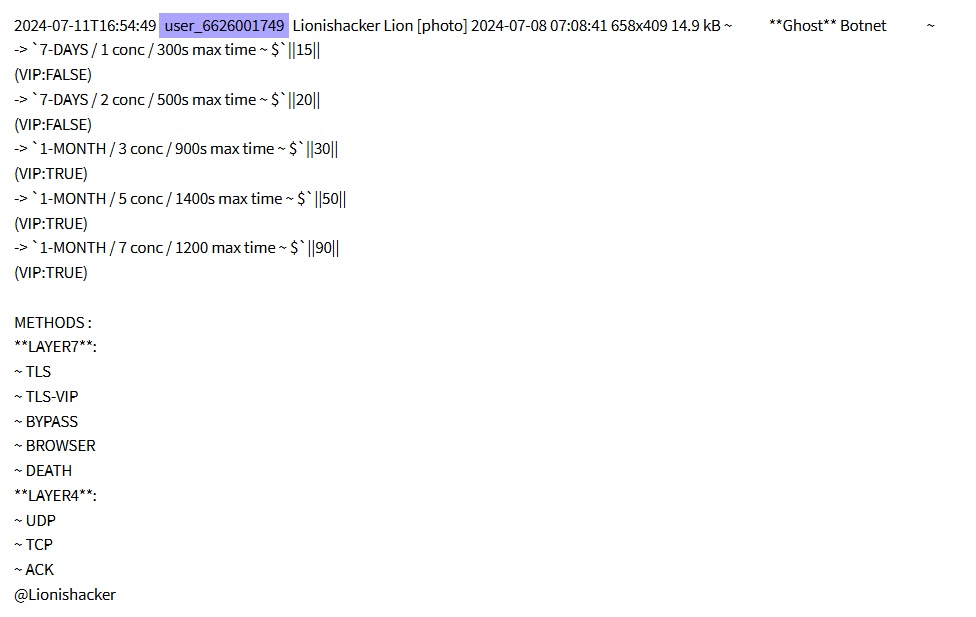

Veritabanı eksfiltrasyonunun ötesinde, grup, penetrasyon testi hizmetleri, Katman 4 ve Katman 7 saldırıları için hayalet botnet’in ticarileştirilmesi ve Ağustos 2024’te Breach forumları gibi büyük yeraltı platformlarında kesintiler arasında başlatılan kısa ömürlü stresli forumlar gibi tekliflerini çeşitlendirir.

Lionishackers, telgraf tartışmalarında SQLMAP gibi otomasyon araçlarına gözlemlenen referanslarla, başlangıç erişim ve veri sızıntısı için SQL enjeksiyon güvenlik açıklarından yararlanmaktadır.

Bu yöntem, kötü amaçlı yazılım dağıtmadan veya verileri şifrelemeden, doğrudan satışlar yoluyla karlılığı en üst düzeye çıkarırken saldırıları basitleştirmeden veritabanlarının uzlaşmasını sağlar.

Grup, hükümet, farmasötik, telekomünikasyon, eğitim ve perakende kuruluşların yanı sıra belirtilen bir tercih olarak kumar alanları da dahil olmak üzere geniş bir sektör yelpazesini hedeflemektedir.

Sömürü teknikleri

Satılan veritabanları genellikle sosyal medya ve e -posta hizmetlerinden kimlik bilgilerini içerir, bu da yetkisiz giriş için çalınan geçerli kimlik bilgilerinin olası kullanımını gösterir.

Ticarileştirme, sadece müzakereler için telgrafla gerçekleşir ve reklamlar, atıftan kaçmak için geçici takma adlar kullanarak birden fazla yeraltı forumuna yayılır.

Eylül 2024’ten bu yana, Lionishackers, birçoğu aldatmaca suçlamalar nedeniyle yasaklanan çok sayıda forum hesabı oluşturdu, ancak yayınlar sürekli olarak delil görüntüleri veya uzlaşmaları doğrulamak için bağlantılar içeriyor.

Rapora göre, Akula ve BFR EPO V 3 C Hat gibi telgraf kanallarına aktif katılım, itibarlarını destekleyerek kimlik bilgisi doldurma, sahtekarlık, kurumsal casusluk veya sosyal mühendislik istismarları için sızdırılmış verilerin satışını sağlıyor.

Gerçek risk, derhal finansal kayıpların ötesine uzanır, sızıntılar medya çekişi kazandığında itibar hasarını kapsar, hassas kişisel tanımlanabilir bilgilere (PII) veya finansal detaylara erişimi olan alıcılar tarafından daha fazla kötü niyetli faaliyetlere maruz kalmayı artırır.

Bu tür veritabanının çoğalması, daha geniş siber tehditlerin altını çizmektedir, burada artan veri hacimleri ve düzenleyici basınçlar, Lionishackers gibi aktörlerin yüksek getiriler için sömürdüğü güvenlik açıkları yaratır.

Bu yeraltı varlıklarını izlemek çok önemlidir, çünkü görünüşte düşük sofistike operasyonları önemli ihlallere dönüşerek ileri kalıcı tehditleri veya fidye yazılımı öncüllerini kolaylaştırabilir.

Uzlaşma Göstergeleri (IOCS)

| Kategori | Gösterge | Detaylar |

|---|---|---|

| Forum Hesapları | Cypherx691 (ihlal edilmiş, ihlaller) | Eylül 2024’ten itibaren çeşitli tarihler kayıtlı |

| Forum Hesapları | ComplexData11 (Breachforums) | Eylül 2024’ten itibaren çeşitli tarihler kayıtlı |

| Forum Hesapları | Hacker82828, sussyba17 (crackingx) | 3 ve 23 Eylül 2024’te kayıtlı |

| Forum Hesapları | Sectornull101, Matemadpo11 (Crackia) | 19 ve 24 Eylül 2024’te kayıtlı |

| Forum Hesapları | Fen888 (Leakzone) | Kayıtlı Nisan 2025 |

| Forum Hesapları | datwkuvnj (uğursuz) | 21 Haziran 2025’te kayıtlı |

| Forum Hesapları | Datcomon23, sudsyba17, datajsbdj, datahelllosui, premiumdataonly (yasaklanmış), captainfen (yasaklanmış), yetkililer (yasaklanmış), ustabaşı, dataSellonly (darkforums) | 22 Eylül 2024 – 5 Temmuz 2025 arasında kayıtlı |

| Telegram Hesapları (Aslan Takma adı) | T[.]Me/Lionishacker (kullanılamıyor), t[.]Ben/Lionishackers, T[.]Ben/Lionishackerrr | Çeşitli Yaratılış Tarihleri |

| Telegram Kanalları (Aslan Takma adı) | T[.]Me/Hakkında (16 Ocak), t[.]Me/Datamarketz (1 Nis), t[.]Ben/YourwayTolion (5 Tem), T[.]Me/Databaseonsell (kullanılamıyor) | Çeşitli Yaratılış Tarihleri |

| Telegram Hesapları (Yüzbaşı Fen Takma adı) | T[.]ME/CAPTAINFEN | Çeşitli Yaratılış Tarihleri |

| Telegram Kanalları (Kaptan Fen Takma adı) | T[.]Me/Hakkında Captainfen (7 Mart), t[.]Me/CaptainFengroup (mevcut değil) | Çeşitli Yaratılış Tarihleri |

| İlişkili gruplar/kanallar | Hunt3R Kill3RS Telegram Kanalı (kapalı), Akula, BFR EPO V 3 C HAT | İşbirliği ve satış için kullanılır |

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!