Xeon yongaları da dahil olmak üzere en yeni nesil Intel işlemciler ve AMD’nin Linux üzerindeki eski mikro mimarileri, mevcut ‘Spectre’ azaltımlarını atlayan yeni spekülatif yürütme saldırılarına karşı savunmasızdır.

Güvenlik açıkları, tüketiciler için Intel’in 12., 13. ve 14. nesil çiplerini, sunucular için ise 5. ve 6. nesil Xeon işlemcilerinin yanı sıra AMD’nin Zen 1, Zen 1+ ve Zen 2 işlemcilerini etkiliyor.

Saldırılar, spekülatif yürütme saldırılarına karşı temel bir savunma mekanizması olan x86 işlemciler üzerindeki Dolaylı Dal Tahmini Bariyerini (IBPB) baltalıyor.

Spekülatif yürütme, modern CPU’larda, gelecekteki görevler için gerekli olup olmadığını bilmeden talimatları yürüten ve böylece tahmin doğru olduğunda süreci hızlandıran bir performans optimizasyon özelliğidir. Yanlış tahmine dayalı olarak yürütülen talimatlara geçici denir ve bastırılır.

Bu mekanizma Spectre gibi yan kanal risklerinin kaynağı olmuştur çünkü spekülasyon süreci CPU önbelleğinden alınabilecek hassas verileri çağırır.

Yeni Spectre benzeri saldırılar

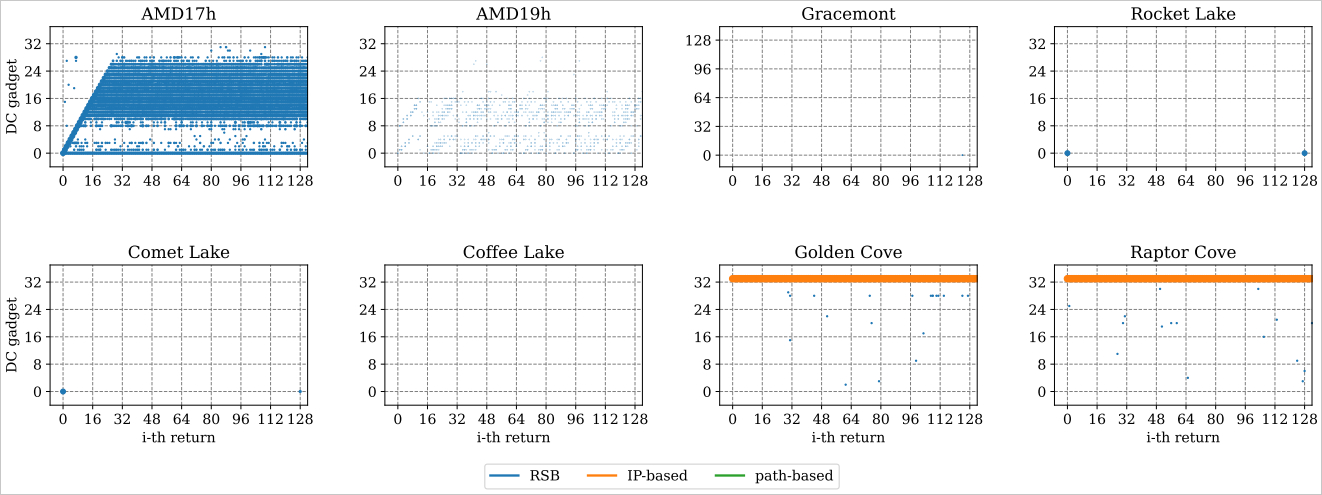

ETH Zürih araştırmacıları Johannes Wikner ve Kaveh Razavi, Spectre benzeri saldırıları kontrol altına almak için uzun yıllardır süren hafifletme çabalarına rağmen, mevcut savunmaları aşan çok sayıda varyantın bulunduğunu açıklıyor.

Onların katkısı, IBPB uygulandıktan sonra bile spekülatif geri dönüş hedeflerinin ele geçirilmesine olanak tanıyan, böylece mevcut korumaları atlayan ve hassas bilgilerin sızdırılmasına olanak tanıyan bir çapraz süreç saldırısı (Intel’e) ve PB başlangıç saldırısıdır (AMD’ye).

İlk durumda, saldırı Intel’in mikro kodundaki bir kusurdan yararlanıyor; burada IBPB, bağlam değişikliği sonrasında geri dönüş tahminlerini tamamen geçersiz kılmıyor.

Saldırgan, dönüş talimatlarının spekülatif olarak yürütülmesini manipüle ederek, eski tahminlerin bir suid sürecinden root parolasının karması gibi hassas bilgilerin sızmasına olanak tanır.

AMD işlemcilerde, Linux çekirdeğindeki girişte IBPB yanlış uygulanıyor ve dönüş tahmincisinin IBPB’den sonra bile eski tahminleri korumasına izin veriyor.

Saldırgan, IBPB tetiklenmeden önce dönüş tahmincisini yanlış yönlendirir ve bariyerden sonra ayrıcalıklı çekirdek belleğini sızdırmak için onu ele geçirir.

Kaynak: ETH Zürih

Müdahale ve hafifletmeler

Araştırmacılar Haziran 2024’te bu sorunlar hakkında hem Intel’i hem de AMD’yi bilgilendirdi.

Intel, sorunu dahili olarak keşfettiklerini ve bu soruna CVE-2023-38575 tanımlayıcısını atadıklarını söyleyerek yanıt verdi.

Şirket, Mart ayında bir ürün yazılımı güncellemesi aracılığıyla kullanılabilen bir mikro kod düzeltmesi yayınladı ancak araştırmacılar, kodun tüm işletim sistemlerine ulaşmadığını, bunların arasında Ubuntu’nun da bulunduğunu belirtiyor.

AMD ayrıca güvenlik açığını doğruladı ve hatanın zaten CVE-2022-23824 olarak belgelendiğini ve takip edildiğini söyledi. AMD’nin tavsiyelerinin, etkilenenler arasında ETH Zürih’in raporunda yer almayan Zen 3 ürünlerini de içerdiğini belirtmekte fayda var.

Ancak AMD, sorunu donanım hatası değil, yazılım hatası olarak sınıflandırıyor. Etkilenen eski mimariler ve AMD’nin hatayı uzun zaman önce öğrenmiş olması, şirketin düzeltici mikro kod yayınlamama kararını açıklayabilir.

ETH Zürih ekibi, AMD işlemciler için hazır olduğunda burada mevcut olacak bir yama geliştirmek üzere Linux çekirdek bakımcılarıyla birlikte çalışıyor.