Gelişmiş bir Linux kötü amaçlı yazılım çerçevesi olan VoidLink, Check Point Research tarafından tespit edildi ve bulutta yerel ortamları hedef alan tehditlerde önemli bir artışı temsil ediyor.

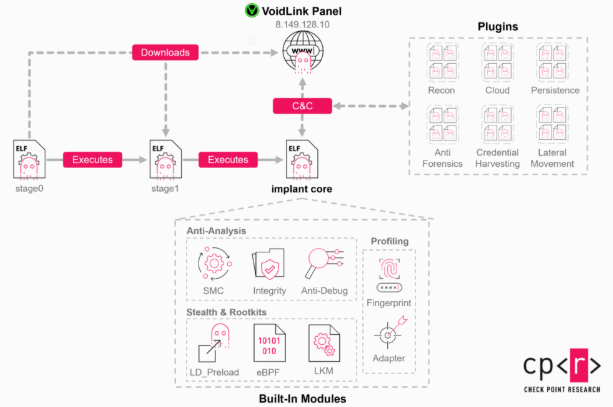

Çin’e bağlı geliştiriciler tarafından geliştirilen gelişmiş çerçeve, özel yükleyicileri, implantları, rootkit’leri ve çok sayıda operasyonel güvenlik mekanizması katmanı yoluyla tespitten kaçarken Linux sistemlerine kalıcı erişimi sürdürmek için özel olarak tasarlanmış 30’dan fazla modüler eklentiyi birleştiriyor.

Zig’de yazılan kötü amaçlı yazılım, Cobalt Strike’ın Beacon Nesne Dosyaları yaklaşımından ilham alan özel bir Eklenti API’sini merkeze alan modüler bir mimari kullanıyor.

Çerçevenin esnekliği, tehdit aktörlerinin yalnızca gerekli yetenekleri seçip konuşlandırmasına olanak tanıyarak, ayak izini azaltırken operasyonel verimliliği en üst düzeye çıkarır.

Kötü amaçlı yazılımın geliştirme eserleri, yeteneklerin sürekli olarak geliştirildiğini gösteren hata ayıklama sembolleri içeren örneklerle birlikte aktif yineleme ve iyileştirmeyi önermektedir.

Bu hızlı geliştirme döngüsü, geliştiricilerin Go, Zig, C dahil olmak üzere birçok programlama dili ve React gibi modern web çerçeveleri üzerinde ileri düzeyde teknik uzmanlığa sahip olduklarını gösterir.

VoidLink, tipik Linux kötü amaçlı yazılımlarından bir farklılığı temsil ediyor ve olgun Windows tabanlı komuta ve kontrol çerçeveleriyle karşılaştırılabilecek kurumsal düzeyde gelişmişlik sergiliyor.

Geliştiriciler aynı zamanda işletim sisteminin iç bileşenleri hakkında gelişmiş bilgi birikimine sahip olup, çekirdek düzeyinde rootkit işlevselliğinin uygulanmasını mümkün kılmaktadır.

Bulut Öncelikli Tehdit Ortamı

VoidLink’i geleneksel Linux kötü amaçlı yazılımlarından ayıran şey, bulut ortamlarına yönelik açık tasarımıdır. Kötü amaçlı yazılım, yürütüldükten sonra, tehlikeye atılan sistemi barındıran bulut sağlayıcısını belirlemek için kapsamlı bir keşif gerçekleştirir.

Şu anda Huawei, DigitalOcean ve Vultr’u destekleme planları olan AWS, GCP, Azure, Alibaba ve Tencent’i tespit ediyor. Kötü amaçlı yazılım daha sonra, güvenliği ihlal edilen örnek hakkında ayrıntılı bilgi toplamak için bulut sağlayıcı meta veri API’lerini sorgular.

Çerçeve, keşif yeteneklerini konteynerli ortamlara kadar genişleterek Docker konteynerlerini ve Kubernetes bölmelerini aktif olarak tespit ediyor.

Bulut tabanlı bu odaklanma, tehdit aktörlerinin özellikle iş istasyonları doğrudan bulut ortamlarıyla arayüz oluşturan yazılım mühendislerini ve altyapı yöneticilerini hedef aldığını gösteriyor.

Git depoları ve bulut hizmetleriyle ilişkili kimlik bilgilerinin toplanması, potansiyel tedarik zinciri saldırı hedeflerini ortaya koyuyor.

VoidLink, gizli operasyonları sürdürmek için tasarlanmış çok sayıda karmaşık operasyonel güvenlik mekanizmasını uygular.

Kötü amaçlı yazılım, konuşlandırıldıktan sonra yüklü güvenlik ürünlerini ve çekirdek güçlendirme teknolojilerini sıralayarak ortam için bir risk puanı hesaplıyor ve davranışı buna göre uyarlıyor.

Yüksek düzeyde izlenen ortamlarda, çerçeve tarama saldırganlığını azaltır ve komut ve kontrol iletişimleri arasındaki zamanlama aralıklarını artırır.

Kendi kendini silme özelliği, kurcalamanın tespit edilmesi durumunda etkinleşerek kötü amaçlı yapıların kaldırılmasını sağlar.

Ek olarak VoidLink, yürütme sırasında korunan kod bölgelerinin şifresini çözerek ve daha sonra bellek tarayıcılarından kaçmak için bunları yeniden şifreleyerek çalışma zamanı kod şifrelemesini kullanır.

Çerçeve, çekirdek sürümüne ve tespit edilen yeteneklere göre dağıtılan çoklu rootkit uygulamaları LD_PRELOAD, eBPF ve Yüklenebilir Çekirdek Modüllerini içerir ve süreçlerin, dosyaların, ağ soketlerinin ve rootkit modüllerinin kendilerinin seçici olarak gizlenmesine olanak tanır.

Komuta ve Kontrol Altyapısı

Çerçeve, operatörlere dağıtılan aracılar ve eklentiler üzerinde tam kontrol sağlayan kapsamlı bir web tabanlı kontrol paneli içerir.

Çince konuşan operatörler için yerelleştirilen arayüz, işlevselliği Kontrol Paneli, Saldırı ve Altyapı bölümlerine göre düzenler.

Kontrol panelinde, yapılandırılabilir sakınma duruşu ve işaret aralıkları ile özel varyant oluşturmaya olanak tanıyan bir implant oluşturucunun yanı sıra, mevcut 37 varsayılan modülün dağıtımını destekleyen bir eklenti yönetim paneli bulunur.

VoidLink, tümü VoidStream adı verilen özel bir protokol aracılığıyla yönetilen HTTP/1.1, HTTP/2, WebSocket, DNS ve ICMP dahil olmak üzere birden fazla aktarım protokolünü destekler.

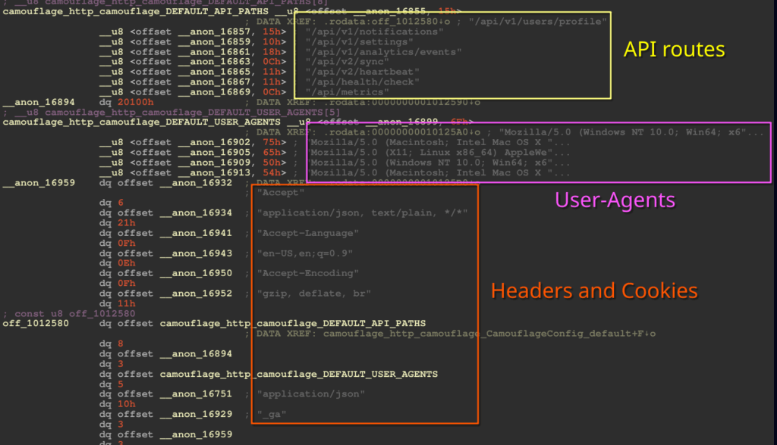

Çerçeve, meşru web sitesi içeriğini ve API trafiğini taklit ederek ağ trafiğini kamufle eder; eşler arası ağ bağlantısı için kısmi destek, güvenliği ihlal edilmiş ana bilgisayarlar arasında harici internet erişimi gerektirmeden iletişime olanak tanır.

Bugüne kadar doğrulanmış gerçek dünya enfeksiyonlarının bulunmaması, VoidLink’in dağıtım öncesi aşamalarda kalabileceğini veya dağıtımın yüksek oranda hedeflenmiş, ayrı operasyonlarda gerçekleştiğini gösteriyor.

Ancak çerçevenin ticari düzeydeki mimarisi ve kapsamlı belgeleri, anında operasyonel kullanıma uygun olgunluğu gösterir.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.