Bifrost uzaktan erişim truva atının (RAT) yeni bir Linux versiyonu, VMware’in bir parçası gibi görünen aldatıcı bir alanın kullanımı da dahil olmak üzere birçok yeni kaçırma tekniği kullanıyor.

İlk olarak yirmi yıl önce tanımlanan Bifrost, dolaşımdaki en uzun süredir devam eden RAT tehditlerinden biridir. Kötü amaçlı e-posta ekleri veya yük bırakan siteler aracılığıyla kullanıcılara bulaşır ve ardından ana bilgisayardan hassas bilgiler toplar.

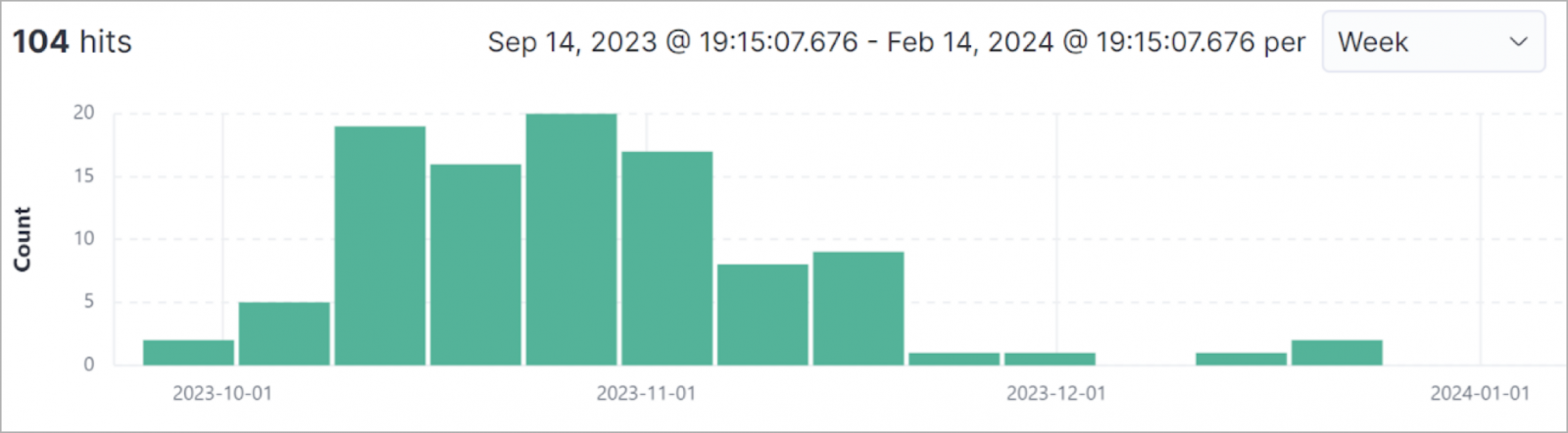

Palo Alto Networks’ün Birim 42 araştırmacıları, son zamanlarda Bitfrost’un aktivitesinde bir artış gözlemlediklerini bildirdi; bu da onların yeni, daha gizli bir varyantı ortaya çıkaran bir araştırma yürütmelerine yol açtı.

Yeni Bitfrost taktikleri

Unit 42 araştırmacıları tarafından en son Bitfrost örneklerinin analizi, kötü amaçlı yazılımın operasyonel ve kaçınma yeteneklerini geliştiren birçok ilginç güncellemeyi ortaya çıkardı.

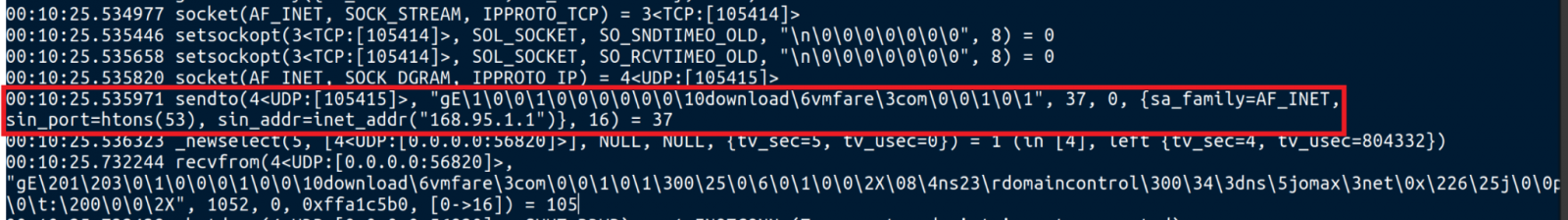

İlk olarak, kötü amaçlı yazılımın bağlandığı komut ve kontrol (C2) sunucusu “download.vmfare” dosyasını kullanır.[.]Meşru bir VMware etki alanına benzeyen “com” etki alanı, inceleme sırasında kolayca gözden kaçmasına olanak tanır.

Yanıltıcı alan adı, Tayvan merkezli bir genel DNS çözümleyiciyle iletişime geçilerek çözümlenir, bu da izlemeyi ve engellemeyi zorlaştırır.

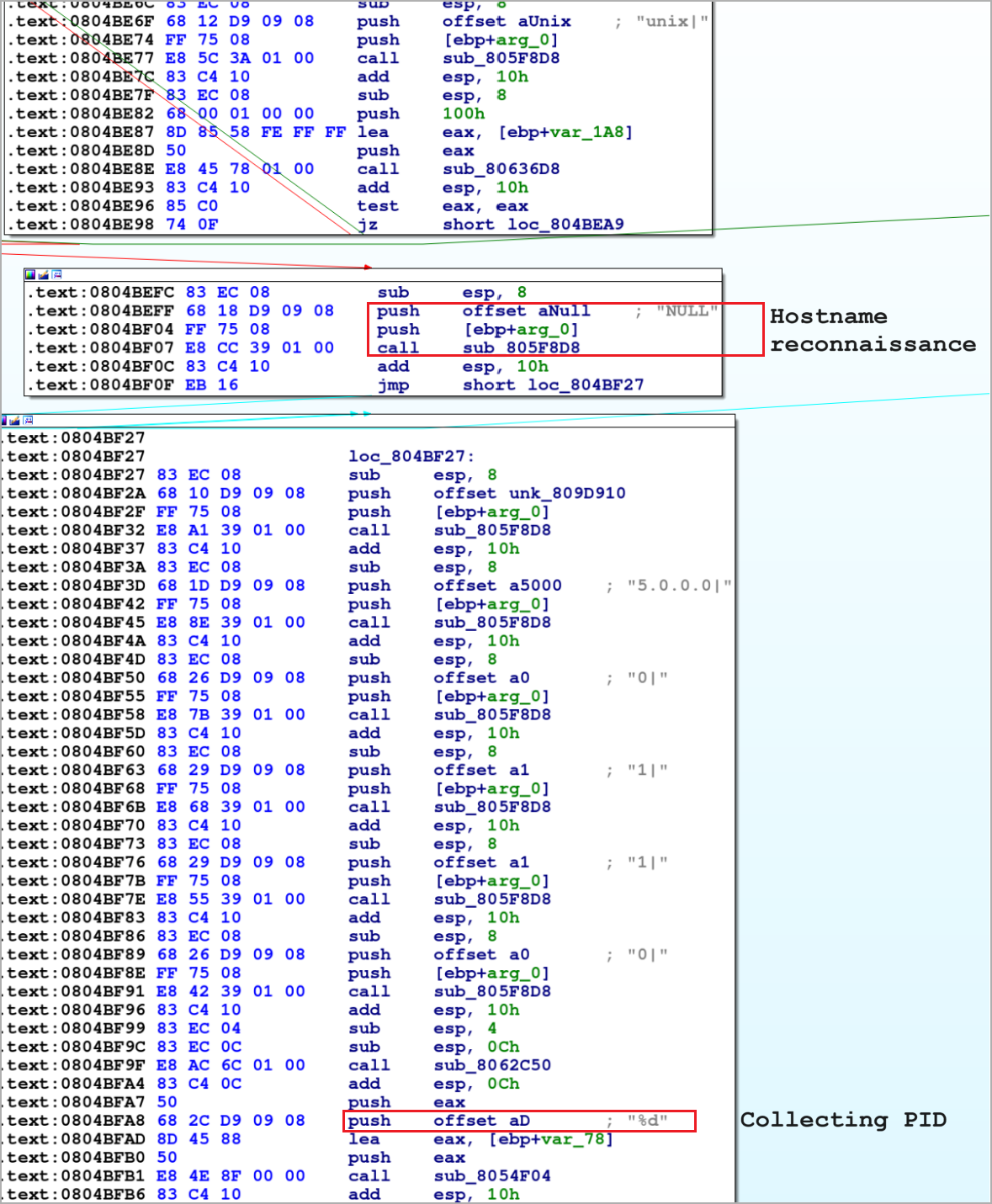

Kötü amaçlı yazılımın teknik tarafında ikili dosya, herhangi bir hata ayıklama bilgisi veya sembol tablosu olmadan ayrıştırılmış biçimde derlenir ve bu da analizini zorlaştırır.

Bitfrost, kurbanın ana bilgisayar adını, IP adresini ve işlem kimliklerini topluyor, ardından iletimden önce güvenliği sağlamak için RC4 şifrelemesini kullanıyor ve ardından bunu yeni oluşturulan bir TCP soketi aracılığıyla C2’ye sızdırıyor.

Unit 42’nin raporunda vurgulanan bir diğer yeni bulgu ise, yazıda analiz edilen x86 örnekleriyle aynı işlevselliğe sahip olan Bitfrost’un ARM sürümüdür.

Bu yapıların ortaya çıkması, saldırganların hedefleme kapsamlarını, çeşitli ortamlarda giderek yaygınlaşan ARM tabanlı mimarileri kapsayacak şekilde genişletme niyetinde olduklarını gösteriyor.

Bitfrost çok karmaşık bir tehdit veya en yaygın şekilde dağıtılan kötü amaçlı yazılımlardan biri olarak görülmese de Unit 42 ekibinin yaptığı keşifler daha fazla dikkatli olunmasını gerektiriyor.

RAT’ın arkasındaki geliştiriciler, onu daha geniş bir sistem mimarileri dizisini hedef alabilecek daha gizli bir tehdide dönüştürmeyi açıkça hedefliyor.