CVE-2023-1281 ve CVE-2023-1829, Linux çekirdeğinde keşfedilen iki ciddi güvenlik açığıdır. Her iki güvenlik açığı da, yerel saldırganların ayrıcalık düzeylerini yükselterek kök erişim elde etmelerini sağlama potansiyeline sahiptir.

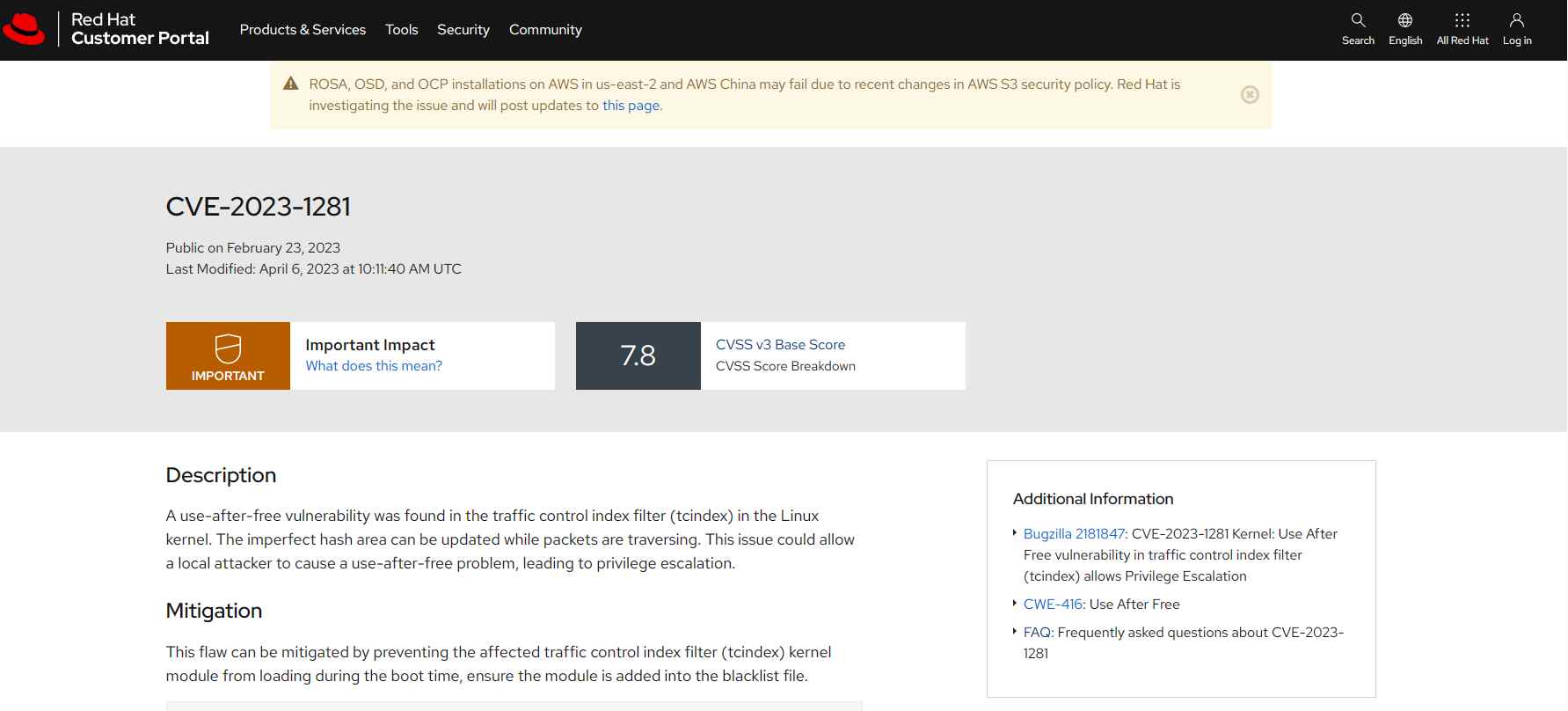

CVE-2023-1281 olarak da bilinen Ayrıcalık Yükseltmesine Yarış Koşulu (7,8 CVSS puanı ile)

CVE-2023-1281, hatalı hash filtreleri yükseltilirken ücretsiz kullanımla sonuçlanabilecek bir yarış durumu güvenlik açığıdır. 4.14’ten beri yayınlanan tüm Linux Çekirdeği sürümlerinde mevcuttur. Sorun, paketler ağ üzerinden aktarılırken değiştirilen kusurlu bir sağlama alanından kaynaklanır. Bu nedenle, kullanılan tcf ext yok edildiğinde tcf exts exec() işlevi çağrıldığında bir free after-free hatası oluşur. Bu güvenlik açığından yararlananlar, ayrıcalıklarını root’a kadar yükseltme fırsatına sahiptir.

Saldırganların sınıflandırıcılar oluşturmak veya değiştirmek için CAP NET ADMIN iznine ihtiyacı olduğundan, CVE-2023-1281’i azaltmak için ayrıcalıksız kullanıcı ad alanlarını devre dışı bırakmak gerekir. Bu güvenlik açığı, git taahhüdünde Linux çekirdek koruyucuları tarafından düzeltildi.

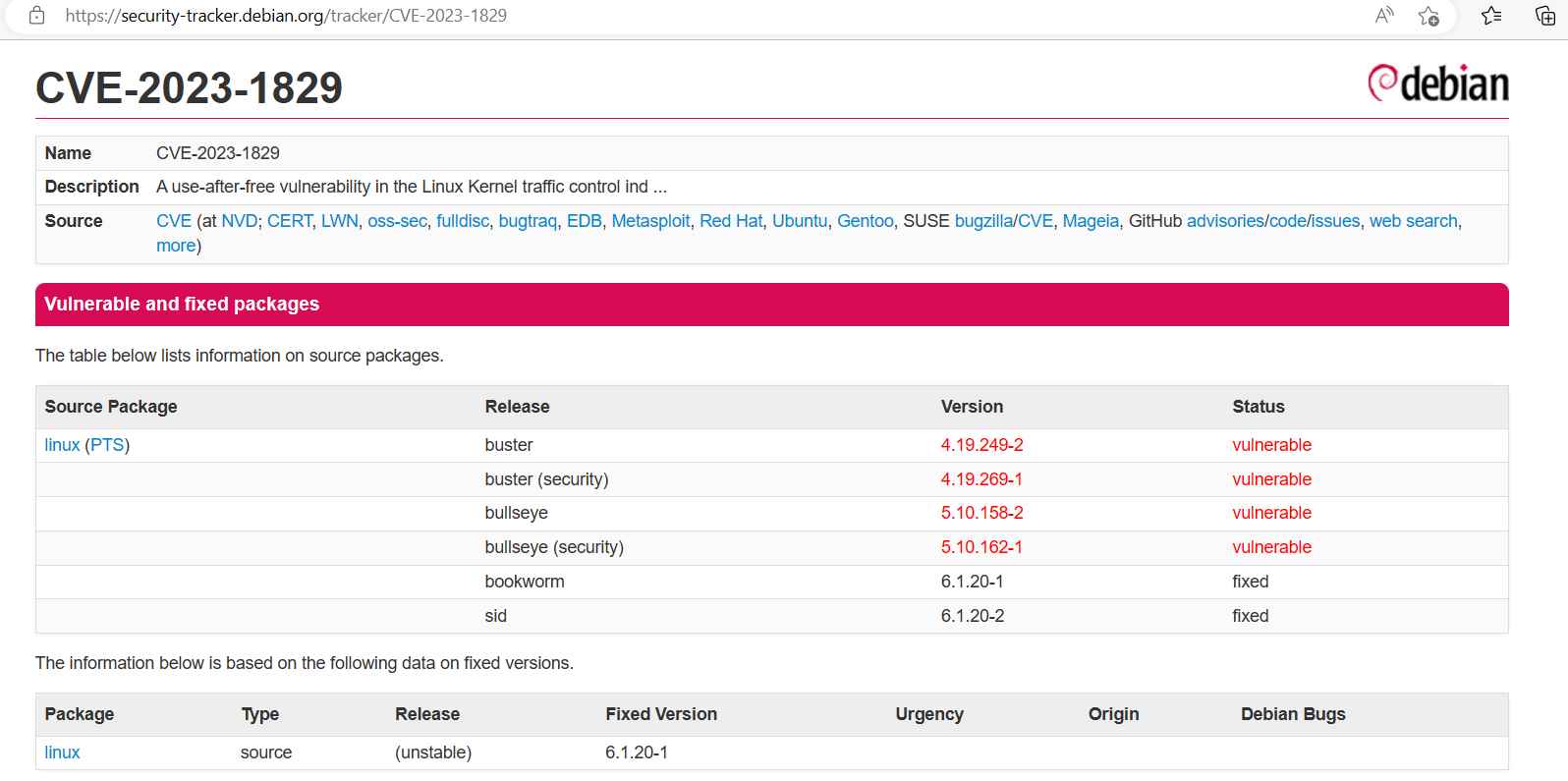

“A Perfect Storm for Privilege Escalation” olarak da bilinen CVE-2023-1829’un CVSS puanı 7,8’dir.

CVE-2023-1829, git geçmişinin (2.6.12-rc2) başlangıcından beri mevcut olan ve sürüm 3.8’de kullanıcı ad alanlarına açık olan net/sched netlink arayüzü ile istismar edilebilir hale gelen bir ücretsiz kullanımdan sonra güvenlik açığıdır. Dizinden mükemmel bir hash filtresi kaldırıldığında, tcindex delete() işlevinde gerçekleşir.

Mükemmel hash’lerin mevcut olması durumunda, tcindex silme işlevi filtreleri doğru şekilde devre dışı bırakmaz. Bunun bir sonucu olarak, yerel saldırganlara ayrıcalıklarını yükseltme ve sistemin kontrolünü ele geçirme yeteneği veren temel yapı çift serbest bırakıldı.

Tcindex sınıflandırıcısını kullanan çok fazla insan olmadığı ve kodda çok fazla hata olduğu için, çekirdeği koruyan kişiler, CVE-2023-1829’a karşı bir önlem olarak, onu tamamen ortadan kaldırmayı seçmişlerdir. Saldırganın sınıflandırıcılarda değişiklik yapmak veya yenilerini oluşturmak için CAP NET ADMIN’e ihtiyacı olduğundan, yetkisiz kullanıcı ad alanlarını devre dışı bırakmak da iyi bir fikirdir.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.