Güvenlik araştırmacıları, Linux çekirdeğinin io_uring alt sisteminde, saldırganların etkilenen sistemlere tam kök erişimi elde etmesine olanak verebilecek kritik bir güvenlik açığını ortaya çıkardı.

CVE-2024-0582 olarak takip edilen kusurun, Aralık 2023'teki kararlı çekirdek sürümünde ele alınan güvenlik açığına rağmen yama uygulamasındaki gecikme nedeniyle özellikle Ubuntu dağıtımlarında yararlanılabilir olduğu tespit edildi.

Trustifi'nin Gelişmiş tehdit koruması, en geniş yelpazedeki karmaşık saldırıları, kullanıcının posta kutusuna ulaşmadan önce önler. Gelişmiş Yapay Zeka Destekli E-posta Koruması ile Trustifi Ücretsiz Tehdit Taramasını deneyin.

Ücretsiz Tehdit Taraması Çalıştırın

CVE-2024-0582: Serbest Kullanım Sonrası Güvenlik Açığı

Güvenlik açığı, yüksek G/Ç işlemlerine sahip uygulamaların performansını artırmak için Linux çekirdeği sürüm 5.1'de sunulan bir özellik olan io_uring arayüzündeki serbest kullanımdan sonra kullanma (UAF) koşulundan kaynaklanıyor.

Avantajlarına rağmen io_uring, ChromeOS, Google'ın üretim sunucuları ve Android gibi ortamlarda kısıtlamalara veya tamamen devre dışı bırakılmasına yol açan güvenlik açıklarının yuvası olmuştur.

CVE-2024-0582, bir saldırganın önceden serbest bırakılan sayfalara okuma ve yazma erişimi elde etmesine olanak tanıyarak, tipik UAF istismarının çok ötesinde güçlü bir istismar ilkeli sunar.

Bu güvenlik açığı, 6.4'ten 6.7'ye kadar olan Linux çekirdek sürümlerinde mevcuttu ve Ubuntu 23.10 ve Ubuntu 22.04 LTS gibi önemli Ubuntu sürümlerini etkiliyordu.

Exodus Intelligence yakın zamanda Linux Çekirdeğinde bulunan bir kusur hakkında bir rapor yayınladı. Bu kusur, bir saldırganın Futex alt sistemindeki bir güvenlik açığından yararlanarak sistemde yükseltilmiş ayrıcalıklar elde etmesine olanak tanıyor.

Yama Zaman Çizelgesi

- 8 Aralık 2023: Güvenlik açığı, kararlı çekirdek sürümü 6.6.5'te yamalı olarak düzeltildi.

- 8 Ocak 2024: CVE-2024-0582'nin ayrıntılarını içeren Project Zero sayısı kamuoyuna açıklandı.

- 22 Şubat 2024: Ubuntu nihayet sorunu Ubuntu 22.04 LTS ve Ubuntu 23.10 için çekirdek sürümü 6.5.0-21'de düzeltti.

CVE-2024-0582'nin istismar edilebilirliği, Control-Flow Integrity (CFI) gibi yaygın istismar azaltma önlemlerini atlayarak yalnızca veri istismarlarına izin verme yeteneğinde yatmaktadır.

Saldırganlar, kod yürütme akışını değiştirmeden ayrıcalıkları yükseltmek için verileri manipüle edebilir. Bu güvenlik açığından yalnızca veri stratejisi kullanılarak yararlanıldı ve ayrıcalıklı olmayan bir kullanıcının etkilenen sistemlerde kök ayrıcalıklarına erişmesine olanak sağlandı.

Cyber Advising'in yakın zamanda attığı bir tweet'e göre, Linux çekirdeğinin io_uring işlevinde CVE-2024-0582 olarak bir bellek sızıntısı güvenlik açığı tespit edildi.

io_uring Arayüzü

io_uring, yüksek performanslı, eşzamansız bir G/Ç API'si sunarak sistem çağrılarının ve kullanıcı ile çekirdek alanı arasındaki veri aktarımlarının engellenmesinden kaynaklanan ek yükü azaltır. Ancak karmaşıklığı onu güvenlik açığı araştırmalarının hedefi haline getirdi.

io_uring API'si üç sistem çağrısından oluşur:

- io_uring_setup()

- io_uring_register()

- io_uring_enter()

Sömürü Stratejisi

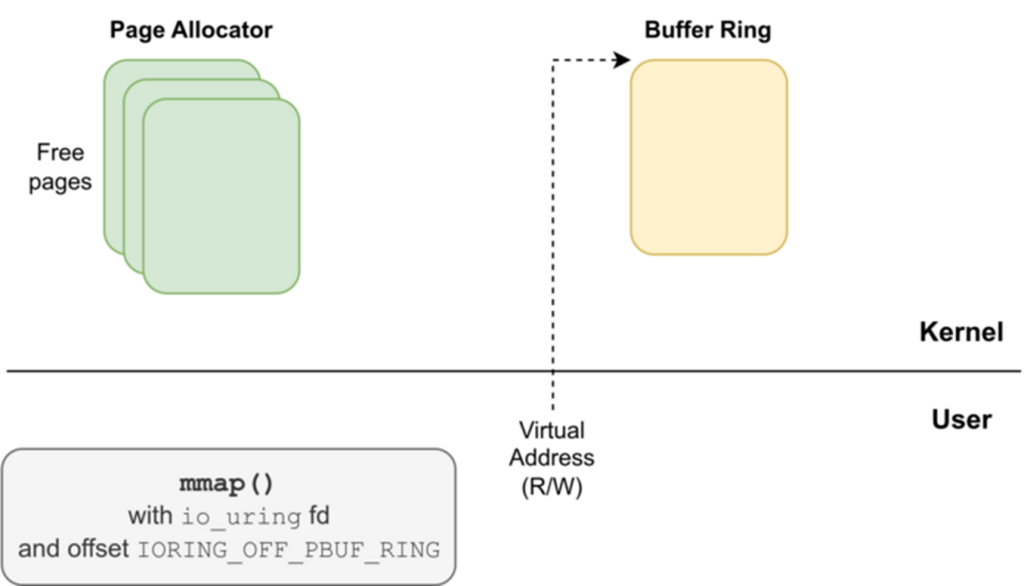

Yararlanma stratejisi, IOU_PBUF_RING_MMAP bayrağını açıkça kullanarak io_uring'in sağladığı tampon halkalarını değiştirerek UAF koşulunu tetikledi.

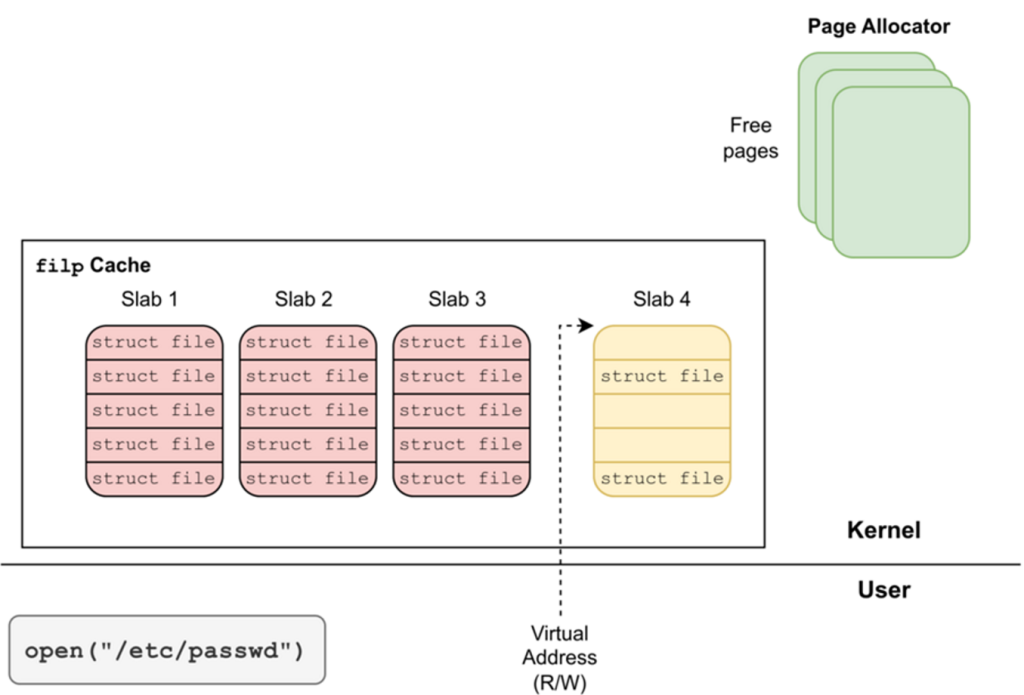

Bu, saldırganların, çekirdek tarafından serbest bırakıldıktan ve dosya yapıları (yapı dosyası) gibi başka amaçlar için yeniden tahsis edildikten sonra bile bellek sayfalarına erişimlerini sürdürmelerine olanak tanıdı.

Saldırganlar, bu kontrollü sayfalarda dosya yapılarının tahsisini zorlayarak, /etc/passwd dahil salt okunur dosyalara yazılabilir erişim elde etmek için f_mode gibi kritik alanları değiştirebilir.

Bu, kök ayrıcalıklarına sahip bir arka kapı hesabının eklenmesine etkili bir şekilde izin verdi.

CVE-2024-0582'nin keşfi ve kullanılması, io_uring alt sisteminin güvenliği ve Ubuntu gibi yaygın olarak kullanılan dağıtımlardaki güvenlik açıklarının zamanında yamalanmasıyla ilgili önemli endişeleri vurgulamaktadır.

Ubuntu çekirdekleri için iki aylık yama boşluğu, saldırganların bu güvenlik açığından yararlanmasına olanak tanıyarak, güvenlik açığına hızlı yanıt verme süreçlerinin öneminin altını çizdi.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.