Scavy adlı bir atılım çerçevesi, potansiyel olarak Linux çekirdeğinde ayrıcalık artışına yol açabilecek bellek yolsuzluk hedeflerini proaktif olarak tespit etmek için tanıtıldı.

Ağustos 2024’te prestijli Usenix Güvenlik Sempozyumu’nda sunulan çerçeve, sistem bütünlüğünü tehlikeye atmak için hafıza yolsuzluğunun nasıl kullanılabileceğini anlamada uzun süredir devam eden boşlukları ele almayı amaçlamaktadır.

Scavy’nin geliştiricileri, Linux çekirdek güvenlik açıklarına karşı mücadelede yeni bir araç olarak selamladı ve araştırmacıları proaktif önlemler almaya çağırdı.

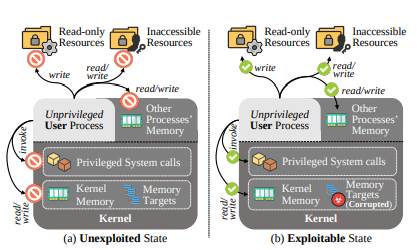

İmtiyaz yükseltme saldırıları genellikle Linux çekirdeğindeki bellek yolsuzluk güvenlik açıklarından yararlanır. Belirli bellek konumlarını hedefleyerek, saldırganlar izinlerini yükselterek dosyalar veya işlemler gibi kaynaklara yetkisiz erişim sağlayabilir.

Tarihsel olarak, savunucular bilinen güvenlik açıklarını tanımlamaya odaklanmışlardır, ancak işlev işaretçileri olanlar – sadece küçük bir çekirdek bellek yapıları alt kümesi sistematik olarak araştırılmıştır.

Linux çekirdek yapılarının yaklaşık% 90’ı göz ardı edilmektedir ve önemli bir saldırı yüzeyi korunmasız kalmıştır.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Scavy’e girin: bir oyun değiştirici

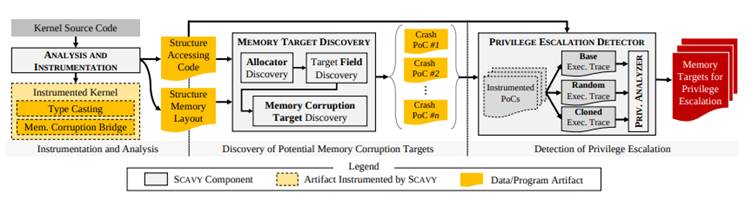

Scavy (“Çöpçü” kısaltması), geleneksel olarak öncelikli işlev işaretçilerinin ötesinde çekirdek bellek yolsuzluk hedeflerini tanımlamak için tasarlanmış son teknoloji otomatik bir çerçevedir.

Belirli güvenlik açıklarına dar bir şekilde odaklanan önceki araçların aksine, Scavy daha geniş, güvenlik açığı-agnostik bir yaklaşım benimser. Araç, bozulursa ayrıcalıkları artırabilecek alanları tespit etmek için çekirdek bellek yapılarını sistematik olarak araştırıyor.

Scavy, bellek yolsuzluğunun hassas kaynaklara nasıl erişebileceğini değerlendirmek için gelişmiş bulantı tekniklerini diferansiyel analizle birleştirir. Sistem davranışını yolsuzlukla ve yolsuzlukla karşılaştırarak, çekirdek yapılardaki sömürülebilir alanları tespit eder.

Çığlık atan temel yenilikler:

- Daha geniş kapsam: Scavy, Linux çekirdek yapılarındaki tüm bellek alanlarını daha önce keşfedilmemiş% 88,7’si de inceler.

- Otomatik Hedef Keşif: Çerçeve, verimli bulanık ve yürütme durumu akıl yürütmesi yoluyla bellek yolsuzluk hedeflerini özerk olarak tanımlar.

- Savunma ByPassing özellikleri: Scavy, kontrol akışı bütünlüğü (CFI) ve çekirdek adres alanı düzen randomizasyonu (Kaslr) gibi mevcut savunmalardan kaçan artış vektörlerini imtiyazlı hale getirebilir.

Kapsamlı analizi sayesinde Scavy, 12 çekirdek yapısına yayılmış daha önce bilinmeyen 17 bellek yolsuzluk hedefini vurgulayarak 955 kavram kanıtı (POC) istismarını keşfetti.

Scavy ayrıca bilinen beş CVE güvenlik açıkları için altı istismar geliştirerek potansiyelini gösterdi. Bu istismarlar, yeni bellek hedeflerinin bir kez reddedilen güvenlik açıklarını nasıl kullanılabilir hale getirebileceğini gösterdi.

Gerçek dünya vaka çalışması:

Scavy tarafından tanımlanan dikkate değer bir hedef VM_Area_struct :: VM_FILE Alanıdır. Uygulamada, bu alanın değiştirilmesi, saldırganların geçici dosyaları manipüle etmesini ve /etc /passwd gibi ayrıcalıklı dosyalara yetkisiz erişim kazanmasını sağladı.

Araştırmacılar, Süpervizör Modu Erişim Önleme (SMAP) gibi geleneksel çekirdek savunmalarını tetiklemeden bu bellek hedefinden yararlanmak için CVE-2022-27666 güvenlik açığını kullanarak bir POC uyguladılar.

Scavy sadece saldırganların yeteneklerini geliştirmekle kalmaz, aynı zamanda savunuculara proaktif olarak güvenlik açıklarını ele almak için eşi görülmemiş fırsatlar sunar.

Daha geniş bellek yolsuzluk hedefleri kategorileri belirleyerek, çerçeve geliştiricileri çekirdek yapılarını daha etkili bir şekilde güvence altına almak için içgörülerle donatır.

Örneğin, levha önbellek randomizasyonu veya bir kez yazma bellek politikaları gibi hedefli korumalar, daha geniş savunmalara kıyasla, scavy, azaltma sistem yükü ile tanımlanan alanlar için dağıtılabilir.

Bulgular, çekirdek geliştiricilerinin ve güvenlik araştırmacılarının Linux çekirdek ekosistemindeki ayrıcalık artış hedeflerinin tanımını yeniden değerlendirmeleri için acil ihtiyaç olduğunu vurgulamaktadır.

Scavy’nin arkasındaki araştırma ekibi, çerçevenin kaynak kodunu gelecekteki çalışmalar için açık hale getirdi ve daha geniş topluluğa yeni bir araç sağladı. Ayrıntılar, dokümantasyon ve POC istismarları, Gravy Github deposu aracılığıyla mevcuttur.

Scavy, tek alanlı bellek yolsuzluk hedeflerini belirlemek için sağlam bir metodoloji sunarken, araştırmacılar daha fazla çalışma ihtiyacını kabul ediyor.

Çok alanlı hedef analizinin otomatikleştirilmesi ve daha büyük istismar nesil boru hatlarına entegre edilmesi, hem saldırı simülasyonu hem de savunma mekanizması tasarımı için daha fazla potansiyelin kilidini açabilir.

Scavy, Linux çekirdeğindeki güvenlik endişelerini ele almada bir devrimi işaret ederek ayrıcalık artışı için otomatik hedef keşfinde kritik boşlukları kapatıyor.

Saldırı yüzeyini genişleterek ve bu istismarlara karşı koymak için verimli stratejiler getirerek Scavy, dünya çapında Linux sistemlerini güvence altına almada önemli bir varlık haline gelmeye hazırdır.

Jenkins & Jira -> Ücretsiz Web Semineri kullanarak uygulama güvenliğini CI/CD iş akışlarınıza entegre etmek