Linux kötü amaçlı yazılımı ‘BPFDoor’un daha güçlü şifreleme ve ters kabuk iletişimi içeren yeni, daha gizli bir çeşidi keşfedildi.

BPFDoor, en az 2017’den beri aktif olan ancak yalnızca güvenlik araştırmacıları tarafından yaklaşık 12 ay önce keşfedilen gizli bir arka kapı kötü amaçlı yazılımıdır.

Kötü amaçlı yazılım, adını, gelen trafik güvenlik duvarı kısıtlamalarını atlayarak yönergeleri almak için ‘Berkley Paket Filtresi’nin (BPF) kullanılmasından alır.

BPFDoor, tehdit aktörlerinin ihlal edilmiş Linux sistemlerinde uzun süreli kalıcılık sağlamalarına ve uzun süreler boyunca tespit edilmeden kalmalarına izin verecek şekilde tasarlanmıştır.

Yeni BPFDoor versiyonu

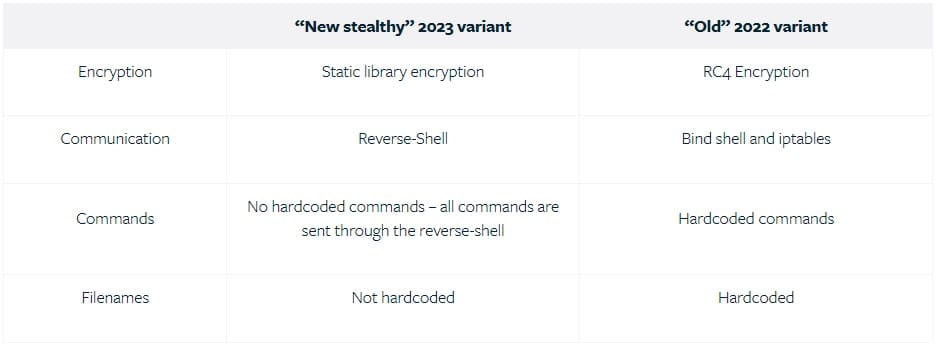

2022 yılına kadar kötü amaçlı yazılım, iletişim için RC4 şifrelemesi, bind kabuğu ve iptables kullanırken, komutlar ve dosya adları sabit kodluydu.

Deep Instinct tarafından analiz edilen daha yeni değişken, statik kitaplık şifrelemesi, ters kabuk iletişimi içerir ve tüm komutlar C2 sunucusu tarafından gönderilir.

Kötü amaçlı yazılım geliştiricileri, şifrelemeyi statik bir kitaplığa dahil ederek, RC4 şifreleme algoritmasına sahip olanlar gibi harici kitaplıklara olan güven ortadan kalktığı için daha iyi gizlilik ve karartma elde eder.

Bağlama kabuğuna karşı ters kabuğun ana avantajı, birincisinin virüslü ana bilgisayardan tehdit aktörünün komuta ve kontrol sunucularına bir bağlantı kurması ve bir güvenlik duvarı ağı koruduğunda bile saldırganların sunucularıyla iletişime izin vermesidir.

Son olarak, sabit kodlanmış komutların kaldırılması, virüsten koruma yazılımının, imza tabanlı algılama gibi statik analiz kullanarak kötü amaçlı yazılımı algılama olasılığını azaltır. Teorik olarak, daha çeşitli bir komut setini destekleyerek ona daha fazla esneklik sağlar.

Deep Instinct, BPFDoor’un en son sürümünün, platformda Şubat 2023’te ilk kez sunulmasına rağmen, VirusTotal’daki mevcut AV motorları tarafından kötü niyetli olarak işaretlenmediğini bildiriyor.

operasyon mantığı

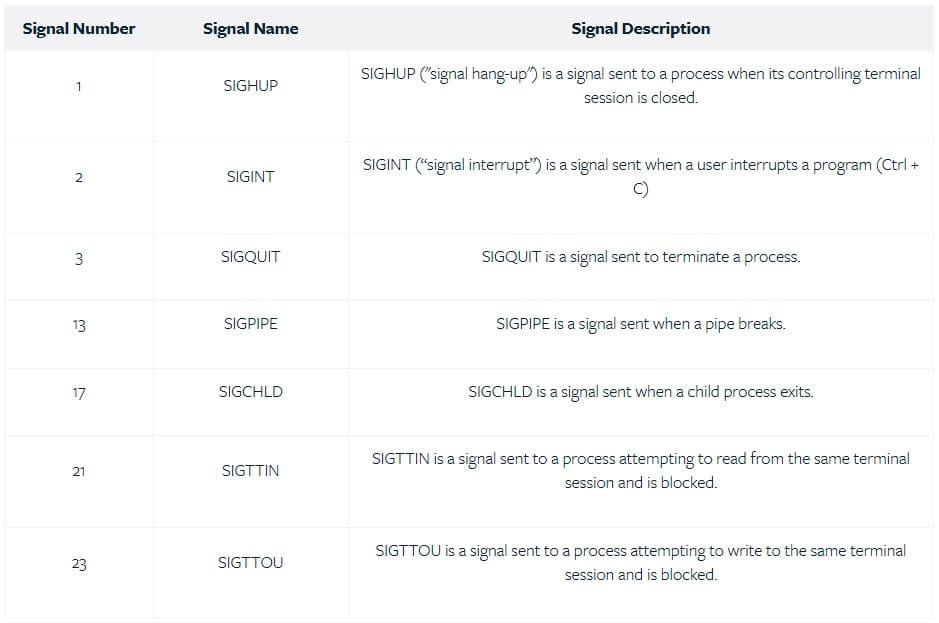

İlk yürütmenin ardından BPFDoor, “/var/run/initd.lock” konumunda bir çalışma zamanı dosyası oluşturur ve kilitler, ardından kendisini bir alt süreç olarak çalışacak şekilde çatallar ve son olarak kendisini kesintiye uğratabilecek çeşitli işletim sistemi sinyallerini yok sayacak şekilde ayarlar.

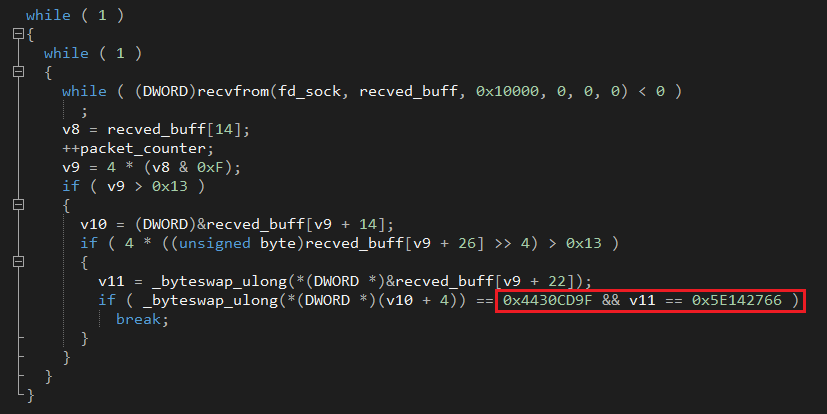

Ardından, kötü amaçlı yazılım bir bellek arabelleği ayırır ve “sihirli” bir bayt dizisi (“\x44\x30\xCD\x9F\x5E\x14\x27\x66”) için gelen trafiği izlemek için kullanacağı bir paket koklama soketi oluşturur. .

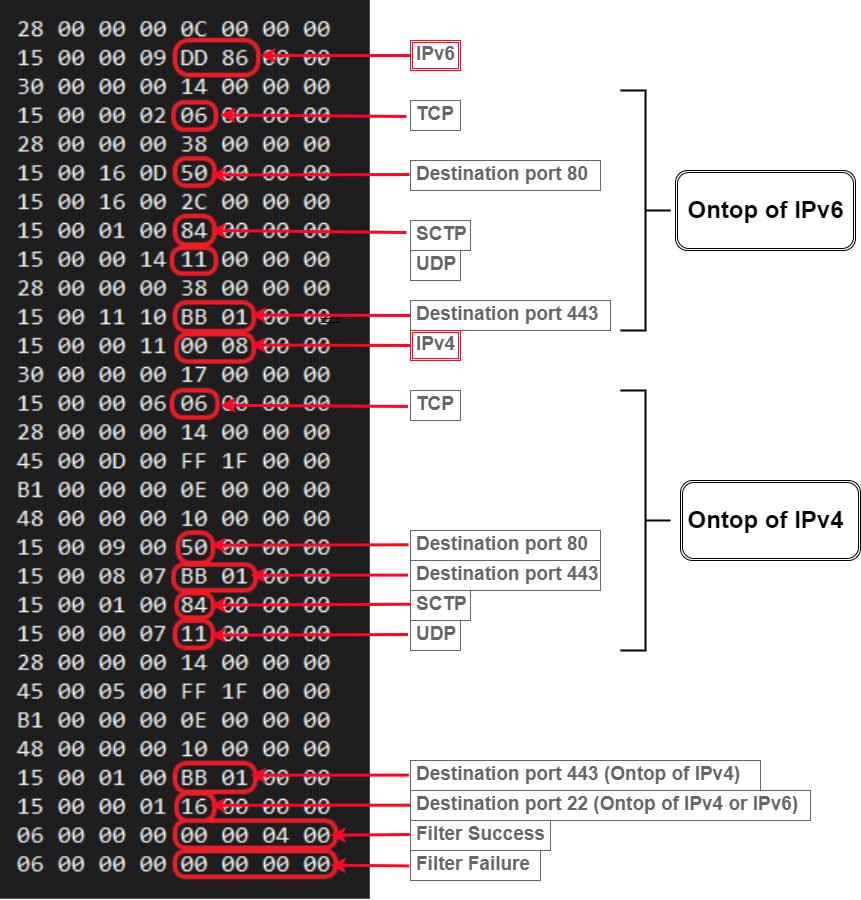

Bu aşamada BPFDoor, 22 (ssh), 80 (HTTP) ve 443 (HTTPS) bağlantı noktaları üzerinden yalnızca UDP, TCP ve SCTP trafiğini okumak için sokete bir Berkley Paket Filtresi ekler.

İhlal edilen makinede bulunan herhangi bir güvenlik duvarı kısıtlaması, bu koklama etkinliğini etkilemeyecektir çünkü BPFDoor uygulanamayacak kadar düşük bir seviyede çalışır.

Deep Instinct, “BPFdoor, filtrelenmiş trafikte “sihirli” baytlarını içeren bir paket bulduğunda, bunu operatöründen gelen bir mesaj olarak değerlendirecek ve iki alanı ayrıştıracak ve tekrar kendini çatallayacaktır” diye açıklıyor.

“Ana süreç devam edecek ve soketten gelen filtrelenmiş trafiği izleyecek, çocuk ise önceden ayrıştırılmış alanları bir Komuta ve Kontrol IP-Port kombinasyonu olarak ele alacak ve onunla bağlantı kurmaya çalışacak.”

Kötü amaçlı yazılım, C2 ile bağlantı kurduktan sonra ters bir kabuk kurar ve sunucudan bir komut bekler.

.png)

(Derin İçgüdü)

BPFDoor, güvenlik yazılımı tarafından algılanmaz, bu nedenle sistem yöneticileri, son teknoloji ürünü uç nokta koruma ürünlerini kullanarak yalnızca güçlü ağ trafiğine ve günlük izlemeye güvenebilir ve “/var/run/initd.lock” üzerinde dosya bütünlüğünü izleyebilir.

Ayrıca, CrowdStrike’ın Mayıs 2022 tarihli bir raporu, BPFDoor’un hedeflenen sistemlerde kalıcılık sağlamak için 2019’daki bir güvenlik açığını kullandığını, bu nedenle mevcut güvenlik güncellemelerini uygulamanın her tür kötü amaçlı yazılıma karşı her zaman çok önemli bir strateji olduğunu vurguladı.