Linux arka kapısının önceden belgelenmemiş ve çoğunlukla tespit edilmemiş bir çeşidi BPFKapı Siber güvenlik firması Deep Instinct, bu hafta yayınlanan teknik bir raporda, vahşi doğada tespit edildiğini söyledi.

Güvenlik araştırmacıları Shaul Vilkomir-Preisman ve Eliran Nissan, “BPFDoor, bu son yinelemeyle son derece gizli ve tespit edilmesi zor bir kötü amaçlı yazılım olarak itibarını koruyor” dedi.

İlk olarak Mayıs 2022’de PwC ve Elastic Security Labs tarafından belgelenen BPFDoor (namı diğer JustForFun), telekom sağlayıcılarını diğerlerinden ayırdığı bilinen Red Menshen (namı diğer DecisiveArchitect veya Red Dev 18) adlı Çinli bir tehdit aktörüyle ilişkili pasif bir Linux arka kapısıdır. en az 2021’den beri Orta Doğu ve Asya.

Kötü amaçlı yazılım, özellikle güvenliği ihlal edilmiş hedef ortamlara uzun süreler boyunca kalıcı uzaktan erişim sağlamaya yöneliktir ve kanıtlar bilgisayar korsanlığı ekibinin yıllarca fark edilmeden arka kapıyı çalıştırdığına işaret etmektedir.

BPFDoor adını, ağ iletişimleri ve gelen komutları işlemek için Linux sistemlerinde ağ trafiğini analiz etmeyi ve filtrelemeyi mümkün kılan bir teknoloji olan Berkeley Paket Filtrelerinin (BPF) kullanımından alır.

Bunu yaparken, tehdit aktörleri bir kurbanın sistemine girebilir ve güvenlik duvarları tarafından algılanmadan rastgele kod çalıştırırken aynı anda gereksiz verileri filtreleyebilir.

Deep Instinct’in bulguları, 8 Şubat 2023’te VirusTotal’a yüklenen bir BPFDoor yapısından geliyor. Yazma tarihi itibariyle, yalnızca üç güvenlik satıcısı ELF ikili dosyasını kötü amaçlı olarak işaretledi.

BPFDoor’un yeni sürümünü daha da kaçamak yapan temel özelliklerden biri, birçok sabit kodlanmış göstergeyi kaldırması ve bunun yerine şifreleme için statik bir kitaplık (libtomcrypt) ve komut ve kontrol (C2) iletişimi için bir ters kabuk içermesidir.

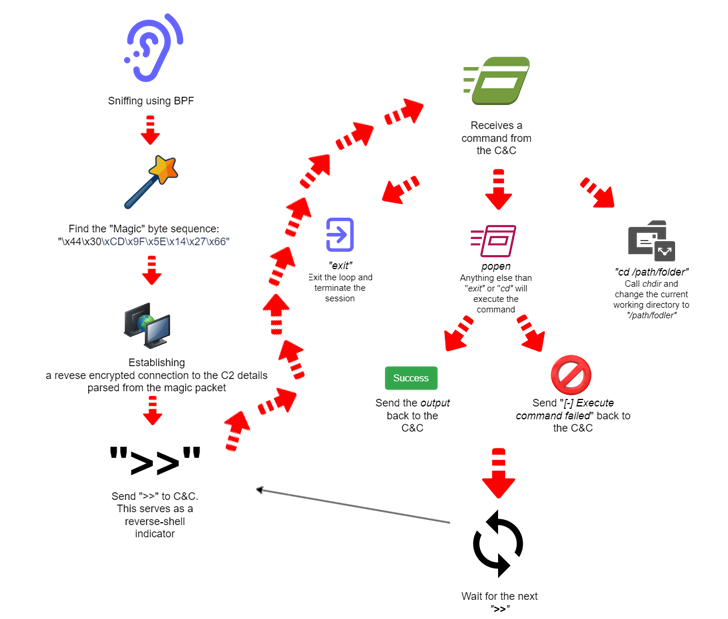

BPFDoor, başlatıldığında, sonlandırılmasını önlemek için çeşitli işletim sistemi sinyallerini yok sayacak şekilde yapılandırılır. Daha sonra bir bellek arabelleği tahsis eder ve ham sokete bir BPF filtresi takarak belirli bir Sihirli Bayt dizisiyle gelen trafiği izleyen özel bir paket koklama soketi oluşturur.

Araştırmacılar, “BPFdoor, filtrelenmiş trafikte Sihirli Baytlarını içeren bir paket bulduğunda, bunu operatöründen gelen bir mesaj olarak değerlendirecek ve iki alanı ayrıştıracak ve tekrar kendini çatallayacaktır.”

“Ana süreç devam edecek ve soketten gelen filtrelenmiş trafiği izleyecek, çocuk ise önceden ayrıştırılmış alanları bir komut ve kontrol IP-Port kombinasyonu olarak ele alacak ve onunla bağlantı kurmaya çalışacak.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Son aşamada BPFDoor, C2 sunucusuyla şifreli bir ters kabuk oturumu kurar ve güvenliği ihlal edilmiş makinede yürütülecek diğer talimatları bekler.

BPFDoor’un uzun bir süre gizli kalması, tehdit aktörlerinin kurumsal ve bulut ortamlarındaki yaygınlıkları nedeniyle Linux sistemlerini hedef alan kötü amaçlı yazılımları giderek daha fazla geliştirmesiyle, onun karmaşıklığını gösteriyor.

Bu gelişme, Google’ın, Linux çekirdeğini sağlamlaştırmaya ve ayrıcalıklı bir bağlamda çalışan korumalı alan programlarının geçerli ve güvenli olmasını sağlamaya yardımcı olmak için Buzzer adlı yeni bir genişletilmiş Berkeley Paket Filtresi (eBPF) bulanıklaştırma çerçevesini duyurmasıyla geldi.

Teknoloji devi ayrıca, test yönteminin, çekirdek belleğinin rasgele okunmasını ve yazılmasını sağlamak için kullanılabilecek bir güvenlik açığının (CVE-2023-2163) keşfedilmesine yol açtığını söyledi.