Northeastern Üniversitesi ve KU Leuven’den bir grup akademisyen, IEEE 802.11 Wi-Fi protokol standardında Linux, FreeBSD, Android ve iOS çalıştıran çok çeşitli cihazları etkileyen temel bir tasarım kusurunu açıkladı.

Araştırmacılar Domien Schepers, Aanjhan Ranganathan ve Mathy Vanhoef, bu hafta yayınlanan bir makalede, eksikliğin başarılı bir şekilde kullanılmasının TCP bağlantılarını ele geçirmek veya istemci ve web trafiğini engellemek için kötüye kullanılabileceğini söyledi.

Yaklaşım, erişim noktalarını düz metin olarak sızdıran veri çerçevelerine kandırmak veya tamamen sıfır anahtar kullanarak şifrelemek için uç nokta cihazlarındaki güç tasarrufu mekanizmalarından yararlanır.

“Bir çerçevenin başlığındaki güç tasarrufu bitinin korumasız doğası […] Ayrıca, bir rakibin belirli bir müşteri için amaçlanan kuyruk çerçevelerini zorlamasına izin verir, bu da bağlantının kesilmesine ve önemsiz bir hizmet reddi saldırısı gerçekleştirmesine neden olur” dedi.

Diğer bir deyişle amaç, güvenlik bağlamı değiştiğinde çoğu Wi-Fi yığınının iletim sıralarını yeterince temizlememesi veya temizlememesi gerçeğinden yararlanarak kurban istemci istasyonuna yönlendirilen erişim noktasından çerçeveleri sızdırmaktır.

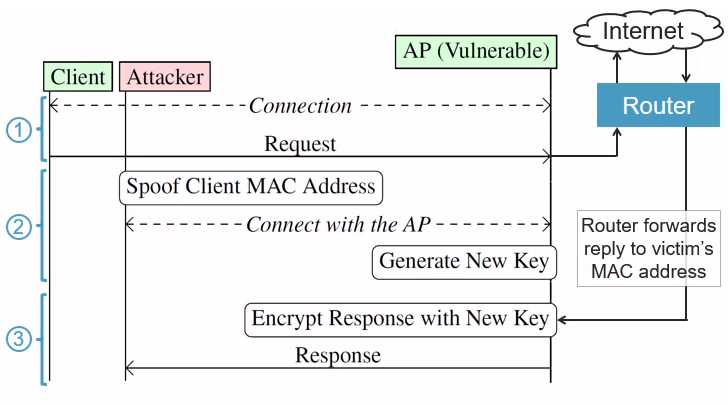

Saldırgan, kuyruktan kareleri sızdırmak için güvenlik bağlamını manipüle etmenin yanı sıra, kurbana yönelik paketleri almak için bir erişim noktası tarafından kullanılan istemcinin güvenlik bağlamını geçersiz kılabilir. Bu saldırı, hedeflenen tarafın etkin nokta benzeri bir ağa bağlı olduğunu önceden varsayar.

Vanhoef, “Saldırının arkasındaki ana fikir, istemcilerin kimliğinin doğrulanma biçiminin, paketlerin doğru Wi-Fi istemcisine nasıl yönlendirildiğiyle ilgisi olmamasıdır.”

“Kötü niyetli bir kişi, bir kurbanın bağlantısını keserek ve ardından kurbanın MAC adresi altında (düşmanın kimlik bilgilerini kullanarak) bağlanarak bir Wi-Fi istemcisine yönelik verileri kesmek için bunu kötüye kullanabilir. kurbanın yüklemekte olduğu web sitesi verileri artık bunun yerine düşman tarafından alınacak.”

Cisco, bilgi amaçlı bir danışma belgesinde, güvenlik açıklarını “fırsatçı bir saldırı ve saldırgan tarafından elde edilen bilgilerin güvenli bir şekilde yapılandırılmış bir ağda minimum değere sahip olacağını” tanımladı.

Ancak şirket, çalışmada sunulan saldırıların kablosuz yeteneklere sahip Cisco Kablosuz Erişim Noktası ürünlerine ve Cisco Meraki ürünlerine karşı başarılı olabileceğini kabul etti.

Bu tür saldırıların olasılığını azaltmak için, aktarım sırasında verileri şifrelemek üzere aktarım katmanı güvenliği (TLS) uygulanması ve ağ erişimini kısıtlamak için politika uygulama mekanizmalarının uygulanması önerilir.

Bir Olay Müdahale Uzmanı Olun!

Kurşun geçirmez olay müdahalesinin sırlarını ortaya çıkarın – Cynet’in IR Lideri Asaf Perlman ile 6 Aşamalı süreçte ustalaşın!

Fırsatı Kaçırmayın – Koltuğunuzu Kaydedin!

Bulgular, araştırmacılar Ali Abedi ve Deepak Vasisht’in, hedef cihazları yerelleştirmek için 802.11 protokolünün güç tasarrufu mekanizmasından da yararlanan Wi-Peep adlı, konum ifşa eden bir gizlilik saldırısı göstermesinden aylar sonra geldi.

Araştırma ayrıca, bir odadaki insan hareketini algılamak ve haritalamak için Wi-Fi sinyallerini kullanmaktan bahsetmiyorum bile, kentsel alanlarda konum sahtekarlığı saldırıları başlatmak için Google Geolocation API’sinden yararlanan diğer yeni çalışmaları da takip ediyor.