Kötü amaçlı etkinlikleri gizlemek ve geleneksel izleme araçlarından kaçmak için gelişmiş eBPF (genişletilmiş Berkeley Paket Filtresi) teknolojisinden yararlanan, GNU/Linux sistemlerini hedef alan gelişmiş bir rootkit ortaya çıktı.

LinkPro olarak bilinen tehdit, AWS tarafından barındırılan bir altyapının dijital adli incelemesi sırasında keşfedildi; burada süreç gizlemeden sihirli paketler aracılığıyla uzaktan etkinleştirmeye kadar çeşitli yeteneklere sahip gizli bir arka kapı işlevi görüyordu.

Enfeksiyon zinciri, savunmasız bir Jenkins sunucusunun (CVE-2024-23897) internete açık hale gelmesiyle başladı.

Tehdit aktörleri, çeşitli Amazon EKS Kubernetes kümelerinde kvlnt/vv adlı kötü amaçlı bir Docker görüntüsü dağıttı; bu görüntü, bir VPN proxy aracı, vGet adı verilen bir indirici kötü amaçlı yazılım ve LinkPro rootkit’i içeriyordu.

Docker yapılandırması, kök ayrıcalıklarıyla tam dosya sistemi erişimine izin vererek kapsayıcıdan kaçışa ve diğer bölmelerden kimlik bilgileri toplamaya olanak sağladı.

SynAcktiv araştırmacıları LinkPro’yu Golang’da geliştirilen belgelenmemiş bir arka kapı olarak tanımladı. Rootkit iki modda çalışır: belirli bir TCP sihirli paketini aldıktan sonra komutları dinleyen pasif bir ters mod ve doğrudan komut ve kontrol iletişimini başlatan aktif bir ileri mod.

Çift katmanlı gizlilik yaklaşımı, gizleme için iki eBPF modülüne dayanır, ancak çekirdek yapılandırmalarında gerekli CONFIG_BPF_KPROBE_OVERRIDE seçeneği bulunmadığında otomatik olarak dinamik bağlayıcıyı /etc/ld.so.preload aracılığıyla ele geçirmeye geri döner.

.webp)

Rootkit, meşru sistem çözümlemeli hizmet kılığına girerek /etc/system/system/systemd-resolveld.service adresinde yanıltıcı bir sistem birimi dosyası oluşturarak kalıcılığa ulaşır.

Kötü amaçlı ikili dosya /usr/lib/.system/.tmp~data.resolveld dosyasına kopyalanır ve zaman damgaları sistem dosyalarıyla eşleşecek şekilde değiştirilir.

eBPF’yi Gizle modülü, izleme noktalarını ve çekirdek dönüş araştırmalarını kullanarak getdents ve sys_bpf dahil olmak üzere kritik sistem çağrılarını keserek dosyaları, işlemleri ve kendi eBPF programlarını numaralandırma araçlarından etkili bir şekilde gizler.

eBPF Aracılığıyla Gelişmiş Ağ Manipülasyonu

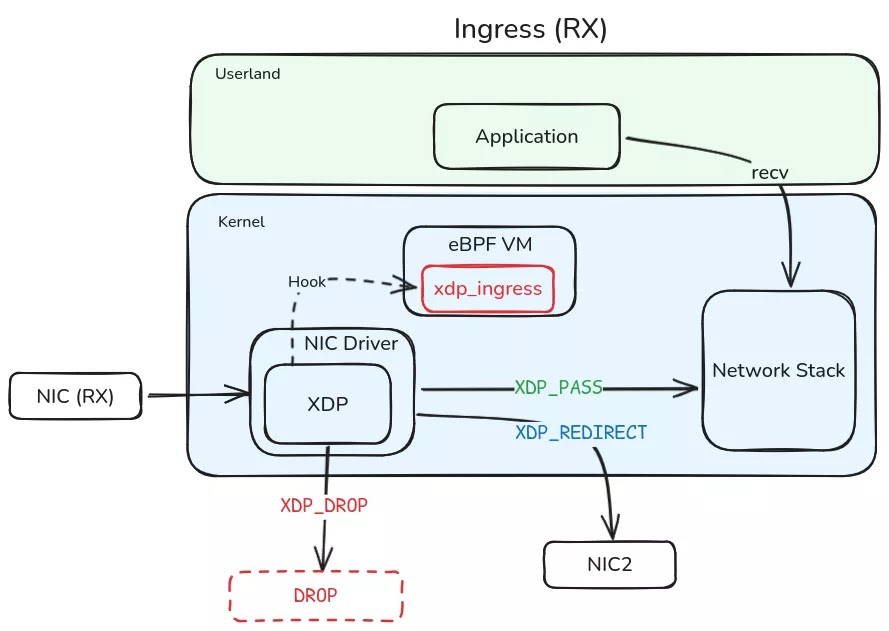

Knock eBPF modülü, gelişmiş ağ manipülasyon tekniklerini gösterir. LinkPro, XDP (eXpress Veri Yolu) ve TC (Trafik Kontrolü) programlarını kullanarak ağ trafiğini sihirli bir paket (54321 pencere boyutuna sahip bir TCP SYN paketi) açısından izler.

.webp)

Tespit üzerine, xdp_ingress programı kaynak IP’yi bir saatlik süre sonu penceresine sahip bir knock_map’te saklar ve trafiği herhangi bir harici bağlantı noktasından LinkPro’nun dahili dinleme bağlantı noktası 2233’e yönlendirmek için gelen paket başlıklarını dinamik olarak yeniden yazar.

if (tcph->syn && tcph->window == bpf_htons(MAGIC_WIN)) {

__u64 exp = bpf_ktime_get_ns() + WIN_NS;

bpf_map_update_elem(&knock_map, &sip_h, &exp, BPF_ANY);

return XDP_DROP;

}Tamamlayıcı tc_egress programı, giden yanıtların kaynak bağlantı noktalarının orijinal değerlerine yeniden yazılmasını sağlayarak güvenlik duvarı kurallarını atlayan kusursuz bir tünel oluşturur.

LinkPro, çalışmaya başladıktan sonra etkileşimli kabuk oturumları, dosya yönetimi işlemleri, SOCKS5 proxy tünelleme ve Base64 kodlu parçalar aracılığıyla dosya sızdırma dahil olmak üzere kapsamlı uzaktan erişim sağlar.

Kötü amaçlı yazılım, XOR işlemleri kullanılarak şifrelenen borsalarla HTTP, WebSocket, TCP, UDP ve DNS tünelleme dahil olmak üzere birden fazla protokolü destekler. Kuruluşlar, bu tür tehditleri tespit etmek için şüpheli sistem hizmeti dosyalarını ve olağandışı eBPF program etkinliğini izlemelidir.

Daha Fazla Anında Güncelleme Almak için Bizi Google Haberler, LinkedIn ve X’te Takip Edin, CSN’yi Google’da Tercih Edilen Kaynak olarak ayarlayın.