Bilgisayar korsanları, Microsoft kimlik bilgilerini çalmayı amaçlayan, yönetim kurulu davetlerini taklit eden doğrudan mesajlı kimlik avı saldırılarıyla finans yöneticilerini hedef almak için LinkedIn’i kötüye kullanıyor.

Kampanya, yakın zamanda kötü amaçlı bir bağlantı içeren bir LinkedIn mesajıyla başlayan bu kimlik avı saldırılarından birini engellediğini söyleyen Push Security tarafından tespit edildi.

BleepingComputer, bu kimlik avı mesajlarının, yöneticileri yeni oluşturulan “Common Wealth” yatırım fonunun yönetim kuruluna katılmaya davet ettiğini iddia ettiğini öğrendi.

BleepingComputer tarafından görülen LinkedIn kimlik avı mesajında şöyle yazıyor: “Güney Amerika’da bir Yatırım Fonu başlatan cesur yeni bir risk sermayesi fonu olan AMCO – Varlık Yönetimi şubemiz ile ortaklaşa Güney Amerika’daki Common Wealth yatırım fonunun Yönetim Kuruluna katılmanız için size özel bir davet göndermekten heyecan duyuyorum.”

Bu kimlik avı doğrudan mesajları, alıcıya fırsat hakkında daha fazla bilgi edinmek için bir bağlantıya tıklamasını söyleyerek sona erer.

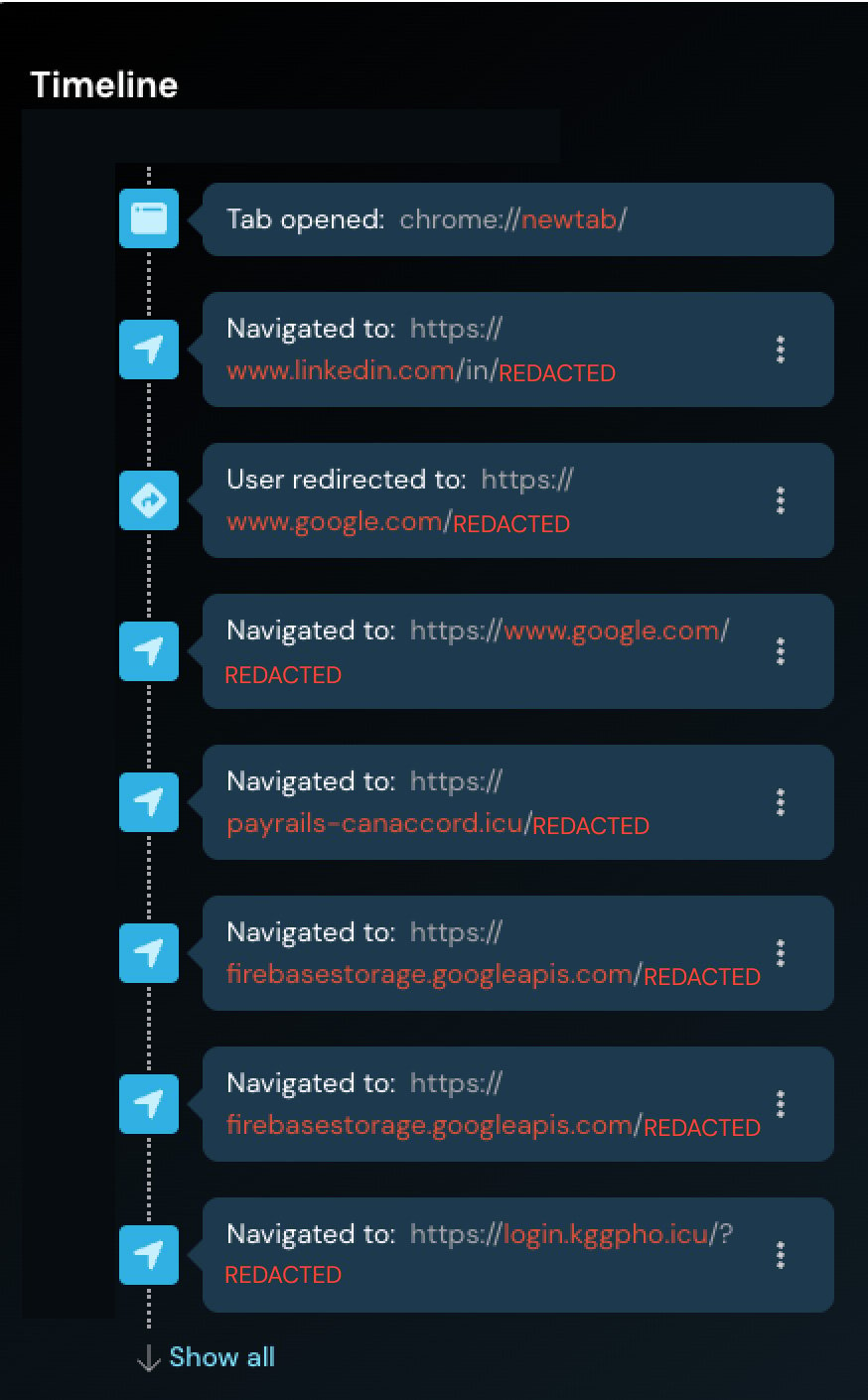

Ancak Push Security, alıcı bağlantıyı tıkladığında bir dizi yönlendirme yoluyla gönderildiğini söylüyor. İlk yönlendirme, saldırgan tarafından kontrol edilen bir siteye yönlendiren ve daha sonra firebasestorage.googleapis’te barındırılan özel bir açılış sayfasına yönlendiren bir Google açık yönlendirmesi aracılığıyla yapılır.[.]com.

Kaynak: Push Güvenliği

Push Security ve BleepingComputer tarafından görülen, bu kampanyada kullanılan kötü amaçlı alan adlarından bazıları arasında payrails-canaccord yer alıyor[.]icu, yönetim kurulu önerileri[.]com ve sqexclusiveboarddirect[.]yoğun bakım.

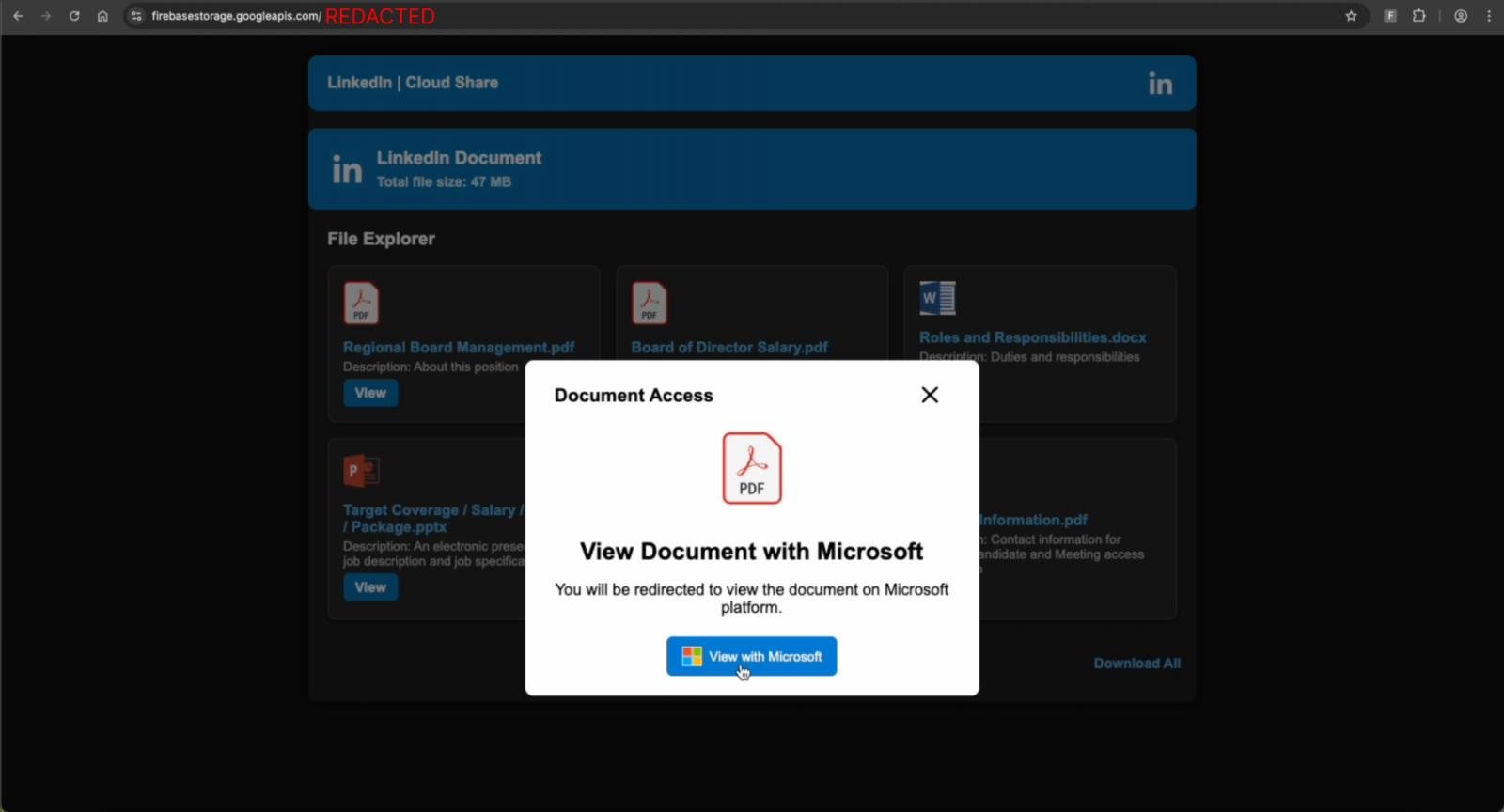

Firebase sayfası, yönetim kurulu üyeliği pozisyonu ve sorumluluklarına ilişkin çeşitli belgeleri içeren bir “LinkedIn Cloud Share” portalı görünümündedir.

Ancak bu belgelerden birine tıklamaya çalışırken, belgeye erişmek için “Microsoft ile Görüntüle” düğmesini tıklamaları gerektiğini belirten bir uyarı görüntülenir.

Kaynak: Push Güvenliği

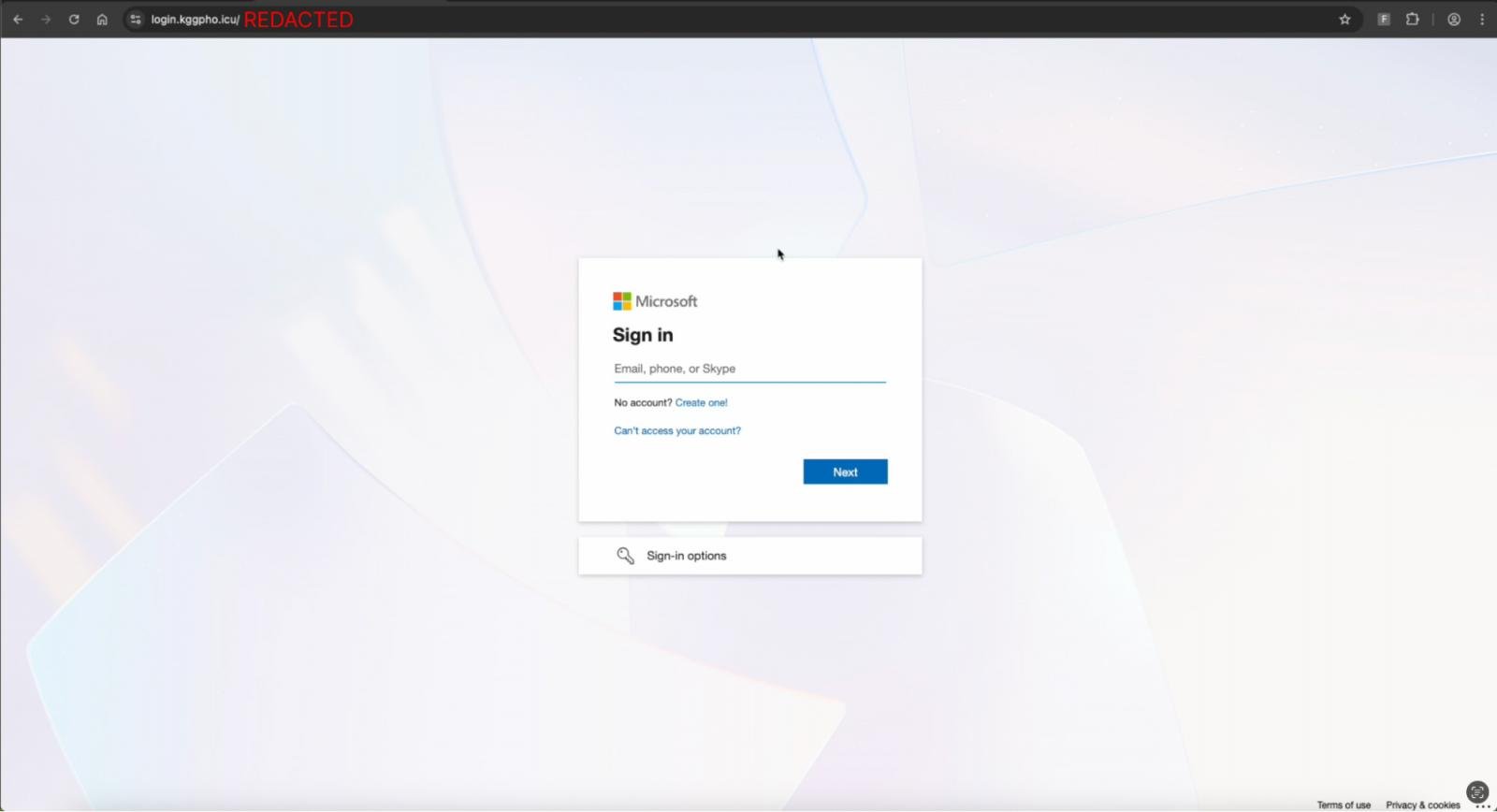

Push’a göre, bu butona tıklamak kullanıcıları tekrar giriş.kggpho’ya yönlendiriyor.[.]Cloudflare Turnike captcha’sının görüntülendiği icu. Araştırmacılar bunun, sahte bir Microsoft giriş sayfası yüklenmeden önce otomatik tarayıcıları engellemek için kullanıldığını söylüyor.

Push Security, “Saldırganlar, güvenlik botlarının web sayfalarına erişmesini ve bunları analiz edebilmesini (ve dolayısıyla sayfaların otomatik olarak işaretlenmesini engellemesini) önlemek için CAPTCHA ve Cloudflare Turnstile gibi yaygın bot koruma teknolojilerini kullanıyor” diye açıklıyor.

“Bu, sayfayı ziyaret eden herkesin sayfanın yüklenebilmesi için bir bot kontrolünden/meydan okumadan geçmesini gerektirir; bu da tam sayfanın otomatik araçlarla analiz edilemeyeceği anlamına gelir.”

Cloudflare Turnikesini çözdükten sonra ziyaretçi, Microsoft kimlik doğrulama sayfası gibi görünen ancak aslında hem kimlik bilgilerini hem de oturum çerezlerini yakalamak için kullanılan bir Ortadaki Düşman (AITM) kimlik avı sayfası olduğunu görecektir.

Kaynak: Push Güvenliği

Push, kimlik avı saldırılarının e-posta dışında ve artık çevrimiçi hizmetler aracılığıyla giderek daha fazla gerçekleştiğini ve bunların doğrudan tarayıcıya yerleştirildiğini söylüyor.

Push Security Ürün Sorumlusu Jacques Louw, “Kimlik avı artık yalnızca e-posta yoluyla gerçekleşmiyor” dedi. “Geçtiğimiz ay boyunca, takip ettiğimiz kimlik avı girişimlerinin yaklaşık %34’ü LinkedIn ve diğer e-posta dışı kanallar üzerinden gerçekleşti; üç ay önce bu oran %10’un altındaydı. Saldırganlar, insanların gerçekte nerede iletişim kuracağı ve onları etkili bir şekilde nasıl hedef alacakları konusunda daha akıllı hale geliyor ve savunucuların da buna ayak uydurması gerekiyor.”

Bu, Push Security tarafından son altı hafta içinde LinkedIn’deki yöneticileri hedef alan ikinci kimlik avı kampanyasıdır; ilki Eylül ayında teknoloji yöneticilerini hedef almıştır.

Kullanıcılar, iş fırsatları veya yönetim kurulu davetiyeleri sunan beklenmedik LinkedIn mesajları konusunda dikkatli olmalı ve doğrudan mesajlarda paylaşılan bağlantılara tıklamaktan kaçınmalıdır.

İstenmeyen mesajların alıcıları, etkileşime geçmeden önce gönderenin kimliğini ve teklifin meşruluğunu doğrulamalıdır. Ayrıca, birçok kimlik avı kampanyası .top, .icu ve .xyz gibi yaygın olmayan üst düzey alan adlarına (TLD’ler) sahip alan adlarını kullandığından, bu bağlantılara şüpheyle yaklaşılmalı ve mümkün olduğunca kaçınılmalıdır.

Ortamların %46’sında şifreler kırıldı; bu oran geçen yılki %25’ten neredeyse iki katına çıktı.

Önleme, tespit ve veri hırsızlığı eğilimlerine ilişkin daha fazla bulguya kapsamlı bir bakış için Picus Blue Report 2025’i hemen edinin.