Bilgisayar korsanları, Microsoft hesabı kimlik bilgilerini çalma girişimlerinde koruma önlemlerini atlamak ve tespit edilmekten kaçınmak için kimlik avı saldırılarında bir kez daha LinkedIn Akıllı Bağlantıları kötüye kullanıyor.

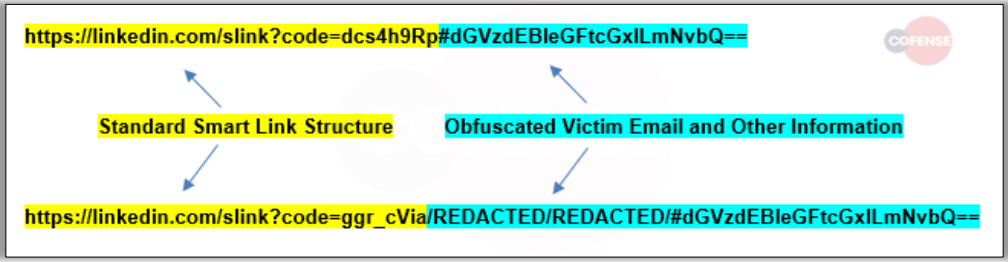

Akıllı Bağlantılar, pazarlama ve takip için kullanılan LinkedIn Satış Gezgini hizmetinin bir parçasıdır ve Ticari hesapların, içeriği kiminle etkileşimde bulunduğunu belirlemek için izlenebilir bağlantılar kullanarak e-postayla göndermesine olanak tanır.

Ayrıca Smart Link, LinkedIn’in etki alanını ve ardından sekiz karakterlik bir kod parametresini kullandığından, güvenilir bir kaynaktan geliyor gibi görünüyor ve e-posta korumalarını atlıyor.

Siber güvenlik firması Cofense, 2022’nin sonlarında sahte posta hizmeti cazibesiyle Slovak kullanıcıları hedef alan bir kampanyada bu tekniği keşfettiği için LinkedIn’in Akıllı Bağlantı özelliğinin kötüye kullanılması yeni bir şey değil.

Yeni kampanya Microsoft hesaplarını hedefliyor

E-posta güvenlik şirketi bugün, LinkedIn Smart Link’in kötüye kullanımında son zamanlarda bir artış tespit ettiğini ve çeşitli konulardaki 800’den fazla e-postanın çok çeşitli hedefleri kimlik avı sayfalarına yönlendirdiğini bildirdi.

Cofense’e göre son saldırılar Temmuz ve Ağustos 2023 arasında 80 benzersiz Akıllı Bağlantı kullanılarak gerçekleşti ve yeni oluşturulan veya ele geçirilen LinkedIn işletme hesaplarından kaynaklandı.

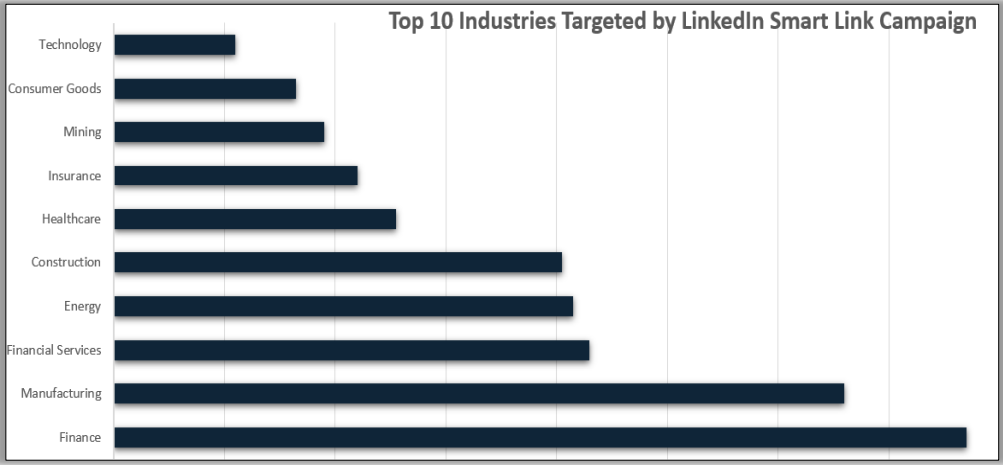

Cofense verileri, bu son kampanyanın en çok hedeflenen sektörlerinin finans, imalat, enerji, inşaat ve sağlık olduğunu gösteriyor.

“Finans ve İmalat’ın daha yüksek hacimlere sahip olmasına rağmen, bu kampanyanın herhangi bir işletmeye veya sektöre doğrudan bir saldırı olmadığı, saldırıyı gerçekleştirmek için LinkedIn işletme hesapları ve Akıllı Bağlantılar kullanılarak mümkün olduğunca çok sayıda kimlik bilgisi toplamaya yönelik genel bir saldırı olduğu sonucuna varılabilir. ” diye açıklıyor Cofense.

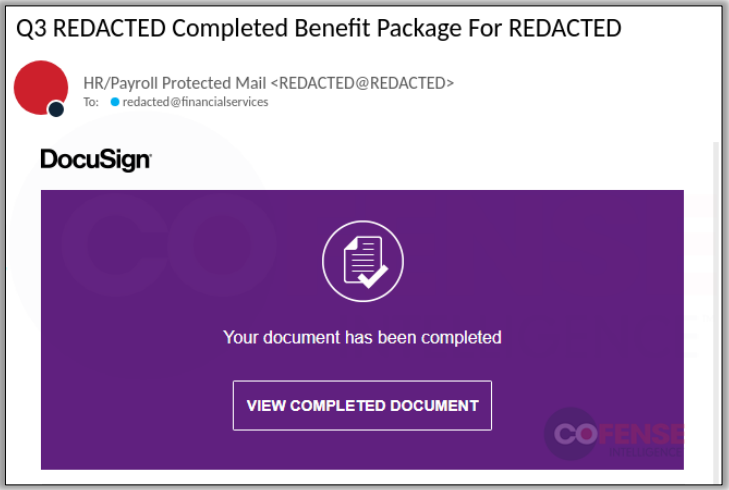

Hedeflere gönderilen e-postalar ödemeler, insan kaynakları, belgeler, güvenlik bildirimleri ve diğer konularla ilgili konuları kullanıyor ve yerleşik bağlantı/düğme “güvenilir” bir LinkedIn Akıllı Bağlantısından bir dizi yönlendirmeyi tetikliyor.

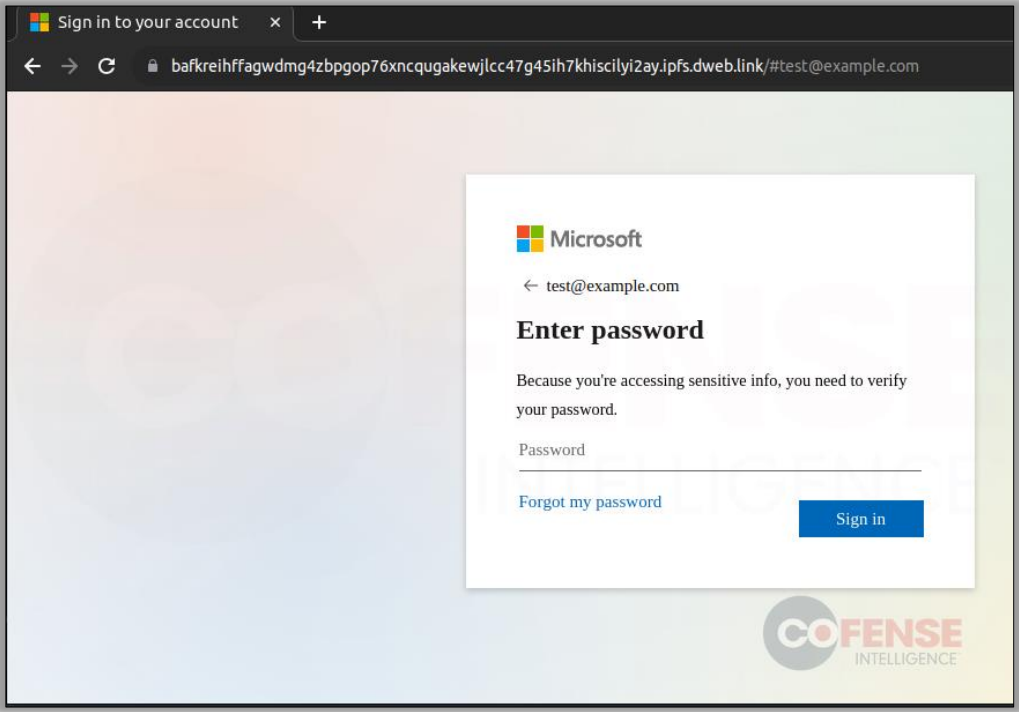

Kimlik avı sürecine meşruiyet kazandırmak ve Microsoft oturum açma sayfasında sahte bir orijinallik duygusu yaratmak için, kurbanlara gönderilen Akıllı Bağlantı, hedefin e-posta adresini içerecek şekilde ayarlandı.

Kimlik avı sayfası, kurbanın tıkladığı bağlantıdaki e-posta adresini okuyacak ve formu otomatik olarak dolduracak, tıpkı meşru giriş portalında olduğu gibi yalnızca kurbanın şifreyi doldurmasını bekleyecektir.

Kimlik avı sayfası özelleştirilmiş, şirkete özel bir tasarım yerine standart bir Microsoft oturum açma portalına benzemektedir.

Bu, hedef aralığını genişletirken, işverenlerinin benzersiz portallarına aşina olan kişileri caydırabilir.

Kimlik avı aktörleri, bu korumaları atlamak için meşru hizmetleri kötüye kullanan taktikleri giderek daha fazla benimsediğinden, kullanıcıların tehditleri engellemek için yalnızca e-posta güvenlik araçlarına güvenmemeleri konusunda eğitilmesi gerekir.