Daha önce belgelenmemiş siber casusluk odaklı bir tehdit aktörünün adı LeylakKalamar En az 2021’den bu yana veri hırsızlığı kampanyasının bir parçası olarak Amerika Birleşik Devletleri (ABD), Avrupa ve Asya’daki çeşitli sektörleri kapsayan hedefli saldırılarla bağlantılıdır.

Cisco Talos araştırmacısı Asheer Malhotra bugün yayınlanan yeni bir teknik raporda, “Kampanya, LilacSquid’in ilgilenilen verileri saldırganların kontrol ettiği sunuculara aktarabilmesini sağlamak için tehlikeye atılmış kurban organizasyonlarına uzun vadeli erişim sağlamaya yöneliktir.” dedi.

Hedefler arasında ABD’deki araştırma ve endüstriyel sektörler için yazılım geliştiren bilgi teknolojisi kuruluşları, Avrupa’daki enerji şirketleri ve Asya’daki ilaç sektörü yer alıyor; bu da geniş bir mağduriyet ayak izine işaret ediyor.

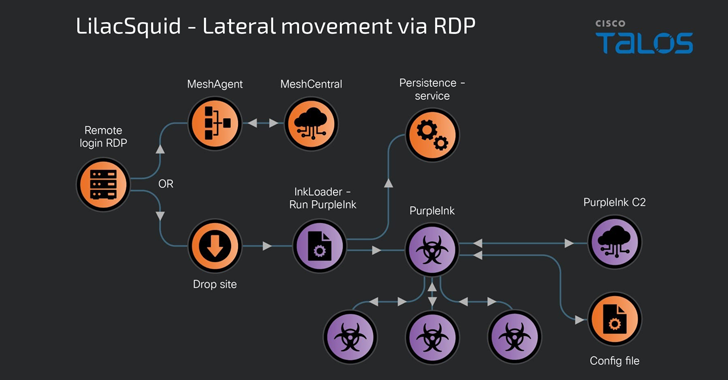

Saldırı zincirlerinin, internete yönelik uygulama sunucularını ihlal etmek için kamuya açık olarak bilinen güvenlik açıklarından yararlandığı veya açık kaynaklı araçlar ve özel kötü amaçlı yazılımların bir karışımını sunmak için tehlikeye atılmış uzak masaüstü protokolü (RDP) kimlik bilgilerini kullandığı bilinmektedir.

Kampanyanın en ayırt edici özelliği, PurpleInk kod adlı Quasar RAT’ın özel sürümünü sunmak için bir kanal görevi gören MeshAgent adlı açık kaynaklı bir uzaktan yönetim aracının kullanılmasıdır.

Güvenliği ihlal edilmiş RDP kimlik bilgilerinden yararlanan alternatif bulaşma prosedürleri biraz farklı bir işleyiş tarzı sergiliyor; burada tehdit aktörleri PurpleInk’i bırakmak için MeshAgent’ı dağıtmayı veya InkLoader adlı .NET tabanlı bir yükleyiciyi bırakmayı seçiyor.

Malhotra, “RDP aracılığıyla başarılı bir oturum açma, InkLoader ve PurpleInk’in indirilmesine, bu yapıtların diskteki istenen dizinlere kopyalanmasına ve daha sonra InkLoader’ın bir hizmet olarak kaydedilmesine ve daha sonra InkLoader’ı ve PurpleInk’i dağıtmaya başlamasına yol açar” dedi.

2021’den bu yana LilacSquid tarafından aktif olarak bakımı yapılan PurpleInk, hem oldukça karmaşık hem de çok yönlü olup, yeni uygulamaları çalıştırmasına, dosya işlemlerini gerçekleştirmesine, sistem bilgilerini almasına, dizinleri ve işlemleri numaralandırmasına, uzak bir kabuk başlatmasına ve tarafından sağlanan belirli bir uzak adrese bağlanmasına olanak tanır. bir komuta ve kontrol (C2) sunucusu.

Talos, düşman tarafından InkLoader’dan önce PurpleInk’i dağıtmak için kullanıldığı söylenen InkBox adında başka bir özel araç tespit ettiğini söyledi.

MeshAgent’ın uzlaşma sonrası taktik kitaplarının bir parçası olarak dahil edilmesi, kısmen bunun, kötü şöhretli Lazarus Grubu içindeki bir alt küme olan Andariel adlı Kuzey Koreli bir tehdit aktörü tarafından Güney Kore’yi hedef alan saldırılarda daha önce benimsenmiş bir taktik olması nedeniyle dikkate değerdir. şirketler.

Başka bir örtüşme, ikincil erişimi sürdürmek için tünel araçlarının kullanılmasıyla ilgilidir; LilacSquid, altyapısına bir iletişim kanalı oluşturmak için Güvenli Soket Dönüşümü’nü (SSF) dağıtır.

Malhotra, “Bu kampanyada kullanılan çoklu taktikler, teknikler, araçlar ve prosedürler (TTP’ler), Andariel ve onun ana şemsiye grubu Lazarus gibi Kuzey Koreli APT gruplarıyla bazı örtüşmeler taşıyor” dedi.