Yeni altyapı analizine göre, LightSpy gözetim çerçevesi, operasyonel yeteneklerini önemli ölçüde geliştirdi, şimdi Android, iOS, Windows, macOS ve Linux sistemlerine ve yönlendiricilere sızmak için 100’den fazla komutu destekledi.

İlk olarak 2020’de belgelenen bu modüler kötü amaçlı yazılımlar, mesajlaşma uygulamalarını hedeflemekten sosyal medya veritabanı çıkarmaya ve platformlar arası gözetim üzerine odaklanmaya ve siber boyama yeteneklerinde tehlikeli bir yükselişe işaret etti.

Mesajlaşma uygulamalarından sosyal medya veritabanlarına kadar

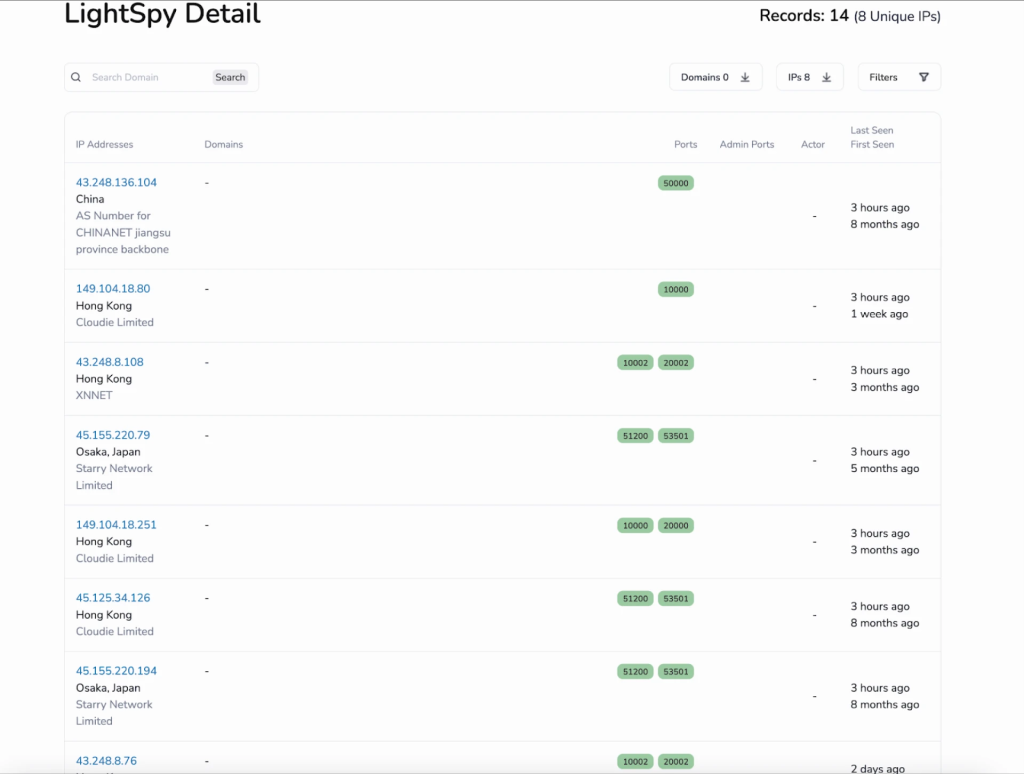

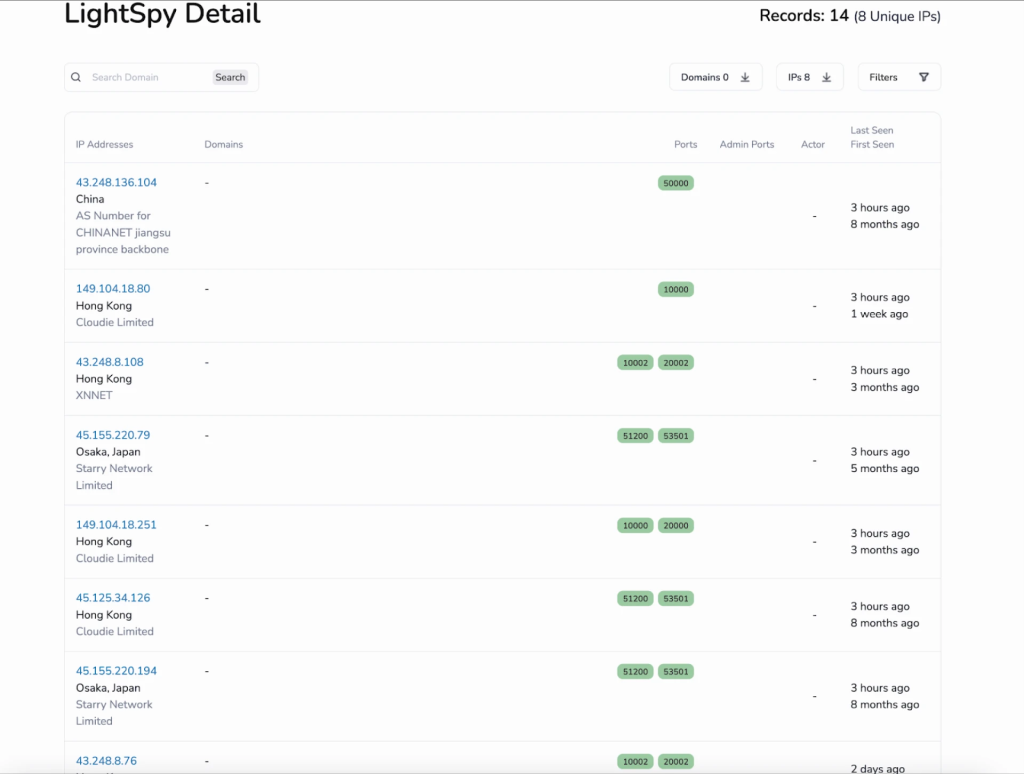

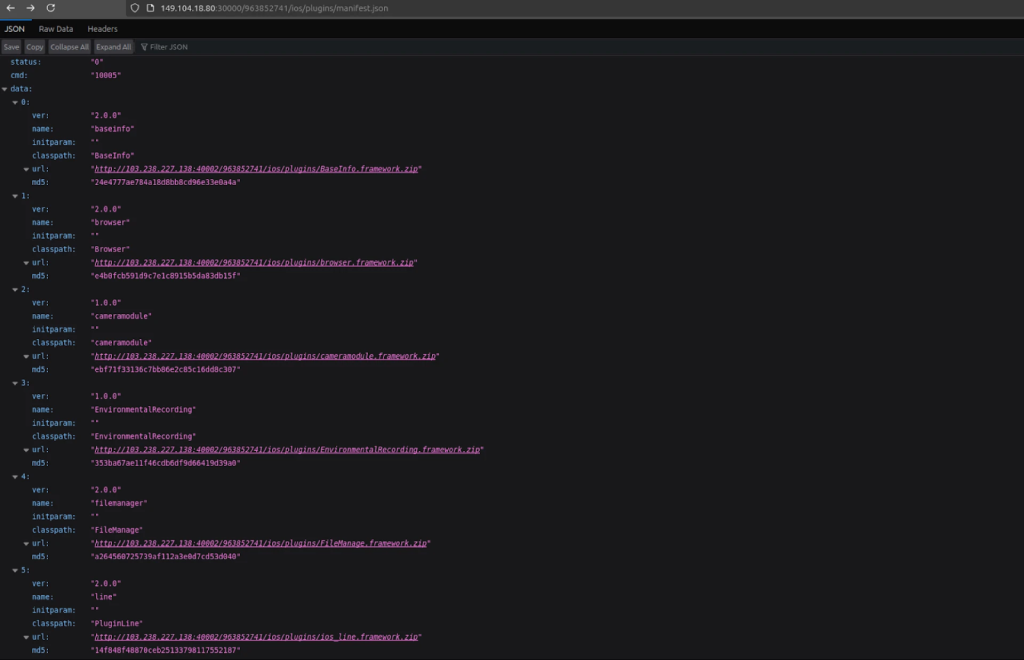

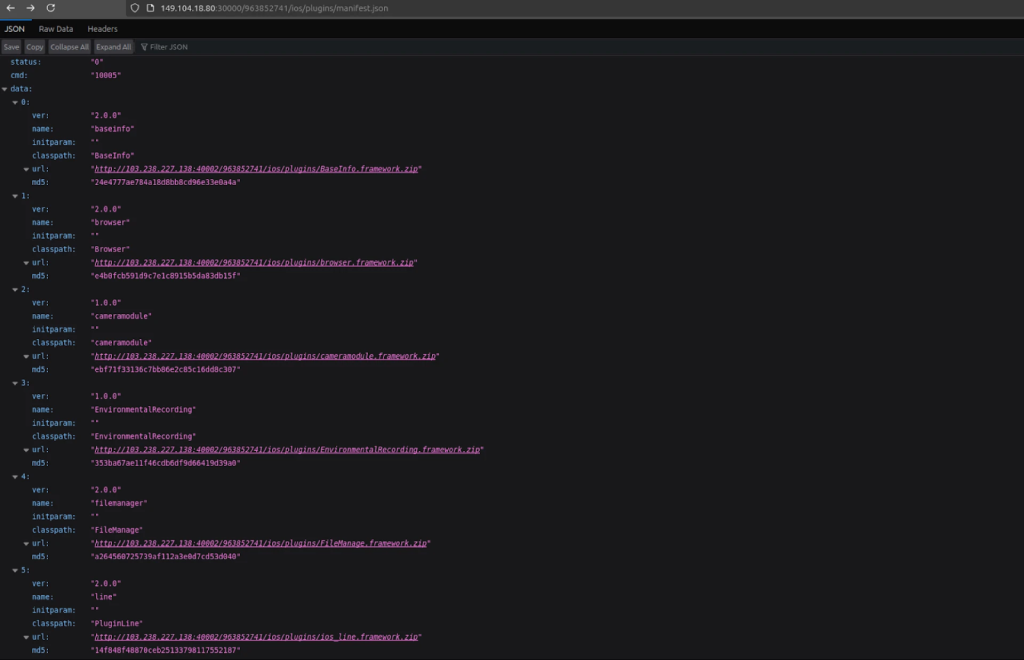

LightSpy’nin operatörleri komut repertuarını 55’den 100’den fazla direktife genişletti ve yeni gözlemlenen altyapı 149.104.18’de[.]80: 10000 Taktik Değişimleri Ortaya Çıkarma.

Önceki kampanyaların Telegram, WeChat ve WhatsApp’tan veri çıkarmaya odaklandığı yerlerde, çerçeve artık 83001 ve 830021 komutları aracılığıyla Facebook ve Instagram veritabanı dosyalarını açıkça hedefliyor.

Bu, saldırganların özel mesajları, iletişim listelerini ve hesap meta verilerini sunmalarını sağlar – bu platformların hem kişisel hem de profesyonel iletişim için yaygın kullanımından yararlanan stratejik bir hareket.

Komut listesi modifikasyonları, “iletim yönetimi” ve “eklenti sürüm detaylarının yüklenmesi” dahil olmak üzere ayrıntılı veri kontrolüne operasyonel bir vurguyu yansıtır ve bu da uzlaşmış cihazlar ve komut sunucuları arasında gelişmiş koordinasyon olduğunu düşündürmektedir.

Analistler, bu değişimin tehdit aktörlerinin çeşitlendirilmiş ortamlarda kalıcı erişimi sürdürürken yüksek değerli hedeflere öncelik vermelerini sağladığını belirtiyor.

Platformlar arası gözetim yetenekleri

LightSpy’nin en son yinelemesi, pencereler, macOS, Linux ve gömülü sistemler için tasarlanmış eklentiler ve komutlar ile endişe verici çok yönlülük gösterir.

Son taramalarda açılan Windows’a özgü DLL dosyaları, ses kaydı (“Audiox64m.dll”), tuş vuruşu günlüğü (“Keyloglib64m.dll”), USB cihaz izleme (“USBX64M.DLL”) ve ekran görüntüsünü (“Capx64m”. DLL ”).

Bu eklentiler, PDB yollarında (w: \ yk \ bigfoot \ bin*.pdb) görünen gelişimsel bir model izler, bu da uzun süreli dağıtım için tutulan organize bir kod tabanını gösterir1.

MacOS ve Linux hedefleri için, açık eklentiler en son sunucu anlık görüntülerinde tanımlanmamış olsa da, genişletilmiş komut listesi yönlendirici sömürüsü için yönergeler içerir – işletme ağlarına köprü için ortak bir pivot noktası.

Güvenlik ekipleri hem uç nokta hem de ağ altyapı güvenlik açıklarını açıklaması gerektiğinden, bu çoklu OS hedefleme stratejisi savunma çabalarını zorlaştırıyor.

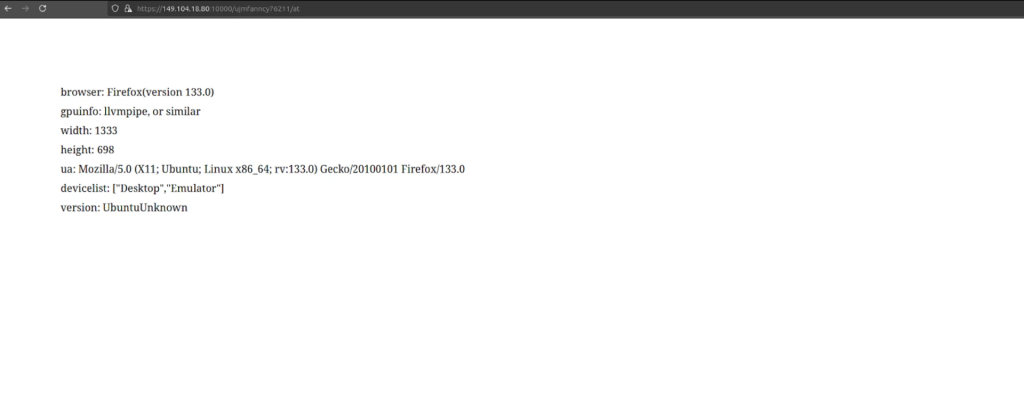

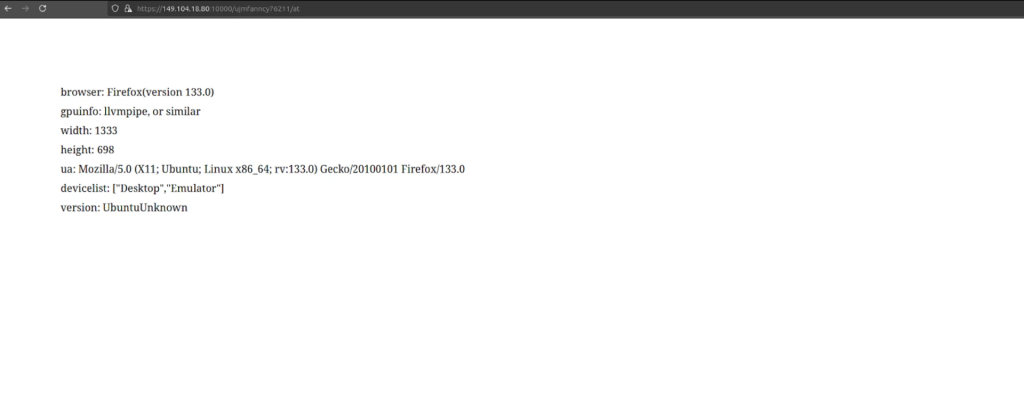

Aktif Lightspy Komut ve Kontrol (C2) sunucuları, 149.104.18 ile Hong Kong tabanlı barındırma sağlayıcısı Cloudie Limited’den yararlanmaya devam ediyor[.]80, 80, 443, 10000, 30000 ve 40002 bağlantı noktalarında faaliyet gösteren.

![149.104.18'de giriş panelinin ekran görüntüsü[.]80.](https://gbhackers.com/wp-content/uploads/2025/02/image-72-1024x484.png)

![149.104.18'de giriş panelinin ekran görüntüsü[.]80.](https://gbhackers.com/wp-content/uploads/2025/02/image-72-1024x484.png)

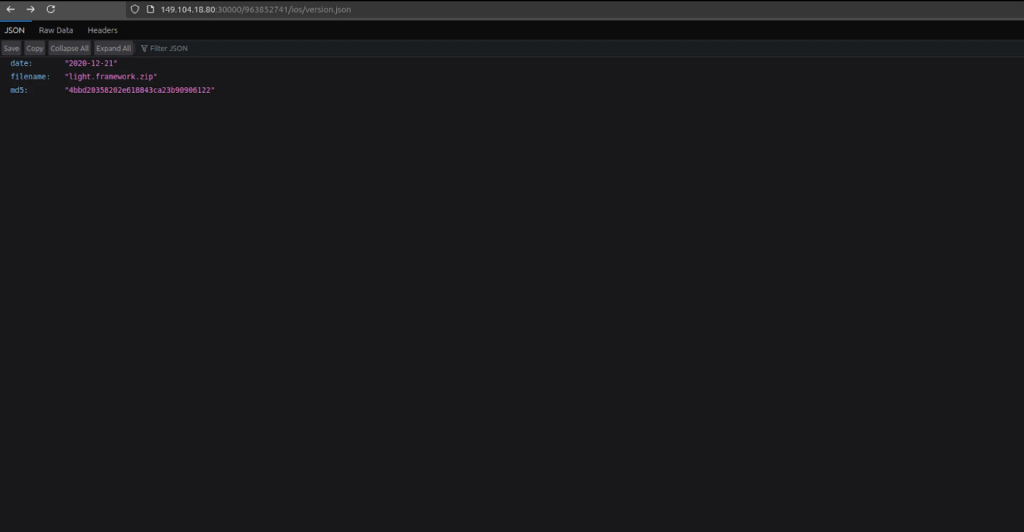

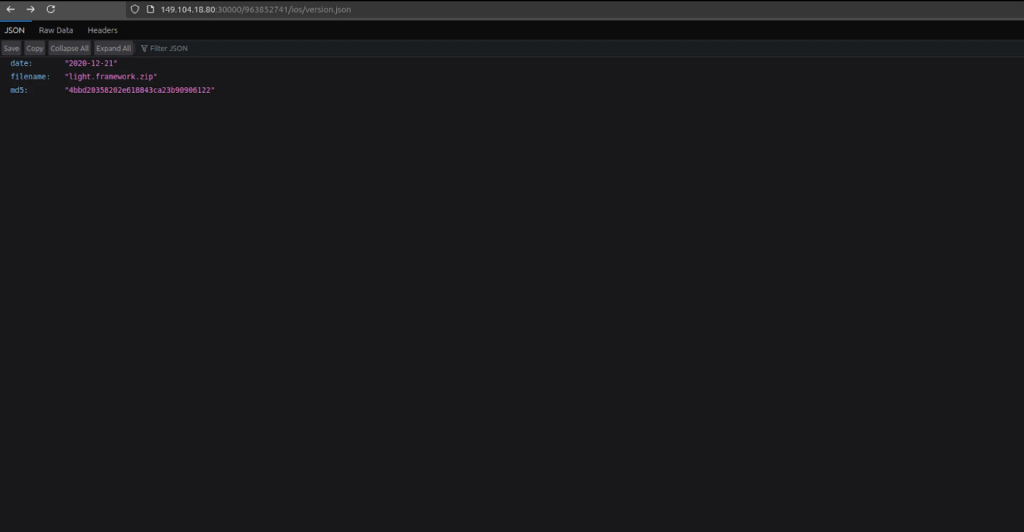

Standart olmayan bağlantı noktalarının (örneğin, iOS eklenti sürüm kontrolleri için 30000) ve /963852741 gibi tekrarlayan uç nokta modellerinin kullanılması, basit bağlantı noktası tabanlı algılama kurallarını atlamak için tasarlanmış otomatik dağıtım komut dosyalarını önermektedir.

Araştırmacılar, portlar arasında çekirdek modül dağıtım tarihlerindeki zamansal tutarsızlıkları belirlediler. 30000 numaralı bağlantı noktasında 2020-12-21 bir yapı tarihine başvururken, 40002 bağlantı noktası daha önce belgelenmemiş bir 2021-12-31 sürümü (MD5: 81D2BD4781E3753B508fffffe

Bu tutarsızlıklar, kampanyalar arasında versiyonun parçalanmasına veya adli araştırmacıları yanıltmaya yönelik kasıtlı girişimlere işaret ediyor.

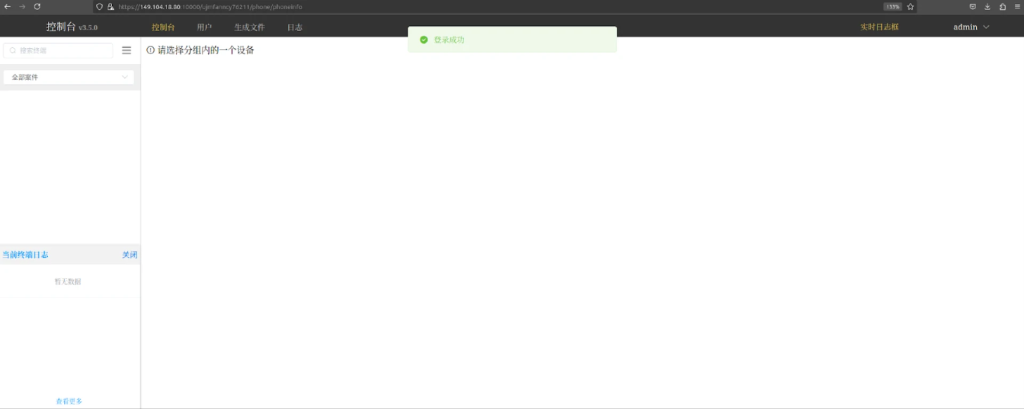

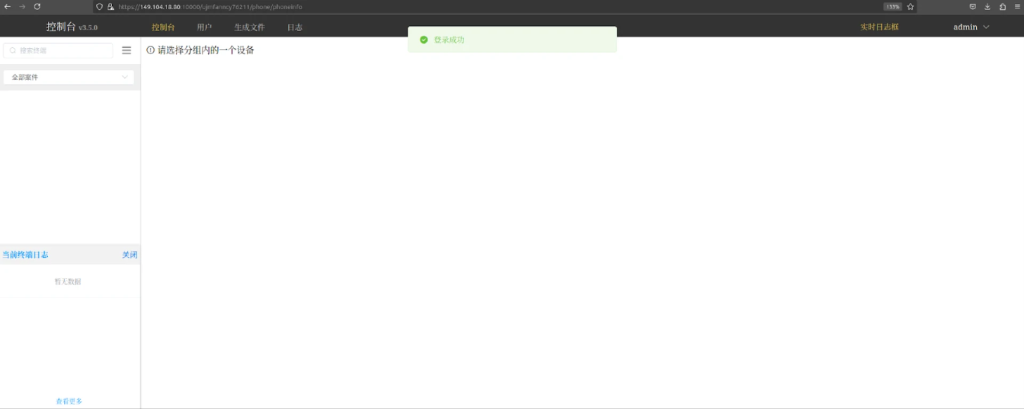

İdari panel maruziyeti

/Üçüncü_login /: Kullanıcı Adı, “Konsol v3.5.0” 1 olarak markalı kısaca açık bir şekilde açıklanan bir admin paneli. Arayüz, gerçek zamanlı cihaz yönetimi, dosya oluşturma kontrolleri ve terminal günlüklerine erişim sağlar-devlet destekli gözetim araç seti ile uyumlu kapasiteler.

/Thd /giriş ve /remote_csm gibi kimlik doğrulama uç noktaları katmanlı erişim kontrollerini ortaya çıkarır ve potansiyel olarak farklı operatör rollerinin tehlikeye atılmış cihazları yönetmesine izin verir.

Özellikle, panelin “Dosyalar Oluştur” işlevi, 103.238.227 gibi yardımcı sunucularda kötü amaçlı DLL’leri ve çerçeve bileşenlerini barındıran LightSpy’nin eklenti dağıtım sistemi ile ilişkili olabilir.[.]1381.

Bu sunucu, HK.CDN etki alanı ile bağlantılı[.]Cat, saldırganların kötü niyetli yük teslimatlarını gizlemek için iyi huylu görünümlü altyapıya güvenmesinin altını çiziyor.

Azaltma stratejileri ve savunma karşı önlemleri

Adli tespit ve tarihsel analiz

Kuruluşlara şu göstergeler için tarihsel sistem günlüklerini denetlemeleri tavsiye edilir:

- MD5 HASHES 81D2BD4781E3753B508FF6D966DBF160 (2021-12-31 Çekirdek Sürüm)

- Dosya sistemi girişleri W: \ yk \ bigfoot \ bin \ Geliştirme Yolları

- Facebook/Instagram SQLite veritabanlarına yetkisiz erişim

/UJMFanncy76211 /front_api’ye tekrarlanan GET isteklerini gösteren ağ trafik modelleri veya /Third_login’e gönderilen yayınlar derhal olay müdahalesi artışını garanti eder.

Lightspy’nin platformlar arası bir casusluk araç setine dönüşümü, siber başlık kampanyalarının artan sofistike olmasını vurgular.

Sosyal medya veritabanlarını hedefleyerek ve eklenti mimarisini geliştirerek, çerçeve hem bireysel gizlilik hem de organizasyonel güvenlik için önemli riskler oluşturmaktadır.

Savunucular, LightSpy’nin operatörleri altyapılarını ve hedefleme metodolojilerini uyarlamaya devam ettikleri için statik IOC’lerden ziyade davranışsal göstergelere odaklanan proaktif avcılık stratejilerini benimsemelidir.

Genişletilmiş komut seti ve Multi-OS erişimi ile bu kötü amaçlı yazılım ailesi, tüm büyük platformlarda koordineli algılama çabalarını talep eden kalıcı bir tehdidi temsil eder.

Free Webinar: Better SOC with Interactive Malware Sandbox for Incident Response, and Threat Hunting - Register Here