CyberCX’teki bilgi güvenliği uzmanları, BIOS’ları kilitli olan eski Lenovo Dizüstü Bilgisayarların korumasını rutin olarak atlatmanın bir yolunu ortaya çıkardı, bu da kullanıcıların gizliliği ve güvenliği konusunda ciddi endişelere yol açıyor. Kullanıcılar, standart bir tornavida kullanarak bir EEPROM (Elektrikle Silinebilir Programlanabilir Salt Okunur Bellek) yongasındaki belirli pimleri bağlamayı içeren basit bir yaklaşımı açıklayan şirket yöneticilerinden birinin verdiği talimatları izleyerek BIOS’a sınırsız erişim elde edebilirler. . Bundan sonra, herhangi bir BIOS şifresini devre dışı bırakmak için BIOS ayarlarını gösteren ekranın hızlı bir şekilde incelenmesi gerekiyordu.

Ayrıca, CyberCX tarafından gerçekleştirilen BIOS parola baypas demoları, artık amaçlanan kapasitede kullanılmayan birçok Lenovo dizüstü bilgisayarda gerçekleştirildi.

Bu dizüstü bilgisayarlardaki EEPROM, çekirdek BIOS yongasından farklı bir yongaya yerleştirildiğinden, bu dizüstü bilgisayarlardaki BIOS’un güvenlik ihlaline açık olduğu ortaya çıktı.

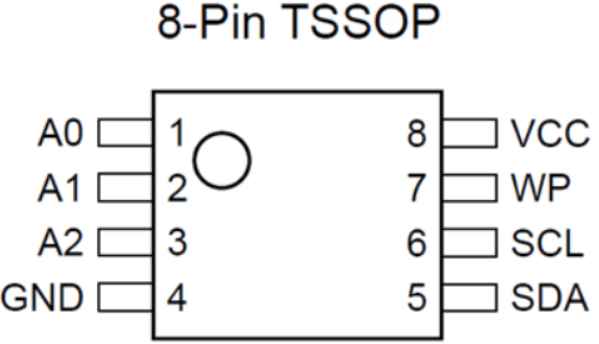

Lenovo dizüstü bilgisayarların anakartlarındaki EEPROM, 8 pinli ince küçültülmüş küçük anahat paketinde (TSSOP) bulunur. Güvenlik uzmanları, dizüstü bilgisayarın ana kartında bulunan her bir yongayı dikkatlice inceleyerek farklı SOP, TSSOP ve TMSOP-8 paketleri.

EEPROM, Inter-Integrated Circuit (I2C veya I2C) protokolü aracılığıyla bilgi depolar ve diğer cihazlarla iletişim kurarken.

Lenovo dizüstü bilgisayarların anakartlarındaki EEPROM, 8 pinli ince küçültülmüş küçük anahat paketinde (TSSOP) bulunur.

Seri numaralarını araştırdıktan ve ana kartta potansiyel adaylar gibi görünen çipleri kontrol ettikten sonra, uygun EEPROM’u sıfırlamak nihayetinde mümkün oldu. Bu her zaman böyle olmayabilir, ancak ThinkPad L440’taki çipin üzerinde L08-1 X işareti bulunur.

Makalede açıklanan ‘hack’, görevi gerçekleştirmenin ne kadar basit olduğunu gösteren gömülü bir video içerir. L08-1 X yonga pimleri arasındaki kısa devreyi tamamlamak için, bir tornavidanın ucunu iki yonga ayağı arasında tutmaktan daha karmaşık bir şey yapmanız gerekmez. Ardından, BIOS’a girdikten sonra, tüm yapılandırma seçeneklerinin gerektiği gibi ayarlanabileceğini keşfetmeniz gerekir. Bazı zaman gereksinimleri olabilir, ancak zamanlama gereksinimleri çok katı değildir, bu nedenle biraz esneklik payı vardır.

Makine açılır açılmaz EEPROM çiplerini kısa devre yapamayacağınız için (dolayısıyla zaman gereksinimi), CyberCX BIOS hack’lerinin nasıl çalıştığına dair oldukça derinlemesine bir çalışma sunar. Bu analiz, neden makineyi açıp BIOS’u hacklemeye çalışamayacağınızı gösteriyor.

Bazı okuyucuların eBay’de veya diğer çevrimiçi pazarlarda gördükleri kendi dizüstü bilgisayarları veya BIOS kilitli bilgisayarları hakkında soruları olabilir. CyberCX’e göre, BIOS ve EEPROM paketlerinin tek bir Yüzey Montaj Aygıtına (SMD) entegre edildiği birçok yeni bilgisayar, bu şekilde hacklemek için daha zor olacak ve bir “çipsiz saldırı” gerektirecektir. Bilgi güvenliği şirketi ayrıca, birçok sistem kurucunun ve anakart üreticisinin şu anda ürünlerinde entegre bir SMD kullandığını iddia ediyor. Güvenlik firması, bilgisayarlarının işletim sisteminden çok verilerinin güvenliğiyle ilgilenen kullanıcıların, bir saldırganın dizüstü bilgisayarlarının sabit diskinden veri almasını önlemek için “tam disk şifreleme” kullanmasını tavsiye ediyor.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.