AhnLab Güvenlik Acil Müdahale Merkezi (ASEC), ulusal olarak desteklenen Lazarus grubu tarafından Windows IIS web sunucularına yapılan son saldırıları doğruladı.

Tipik olarak, tehdit aktörleri, taramaları sırasında web kabukları yüklemek veya kötü niyetli komutları yürütmek için savunmasız web sunucusu sürümlerinden yararlanır.

Finansal amaçlı bir bilgisayar korsanlığı grubu olan Lazarus’un Kuzey Kore’nin silah geliştirme programlarını finanse ederken aynı zamanda casusluk operasyonlarına da katıldığına inanılıyor.

Lazarus, IIS Sunucularını Hedefliyor

Kuruluşlar, boyutları ne olursa olsun, web siteleri, uygulamalar ve Microsoft Exchange’den Web üzerinde Outlook gibi hizmetler dahil olmak üzere çeşitli web içeriklerini barındırmak için Windows IIS web sunucularını kullanır.

Windows NT’nin piyasaya sürülmesinden bu yana, aşağıdaki gibi protokolleri destekleyen bu, piyasadaki en esnek çözümlerden biri olmuştur:-

- HTTP

- HTTPS

- FTP

- FTP’ler

- SMTP

- NNTP

Yetersiz yönetim veya eski yapılandırmalar durumunda sunucular, bilgisayar korsanlarının bir ağa sızması için savunmasız erişim noktaları olarak hizmet verme potansiyeline sahiptir.

Symantec daha önce, bilgisayar korsanlarının tespit edilmeden komutları yürütmek için IIS’de kötü amaçlı yazılım kullandığını bildirmişti; ayrı bir rapor, bilinmeyen kötü amaçlı yazılım kontrolü için IIS web sunucusu günlüklerini kullanan ‘Cranfly’ bilgisayar korsanlığı grubunu ortaya çıkardı.

ASD günlüğü, Windows sunucu sistemlerinin IIS web sunucusunun w3wp.exe işlemi aracılığıyla kötü amaçlı etkinliklerle saldırı altında olduğunu gösterir.

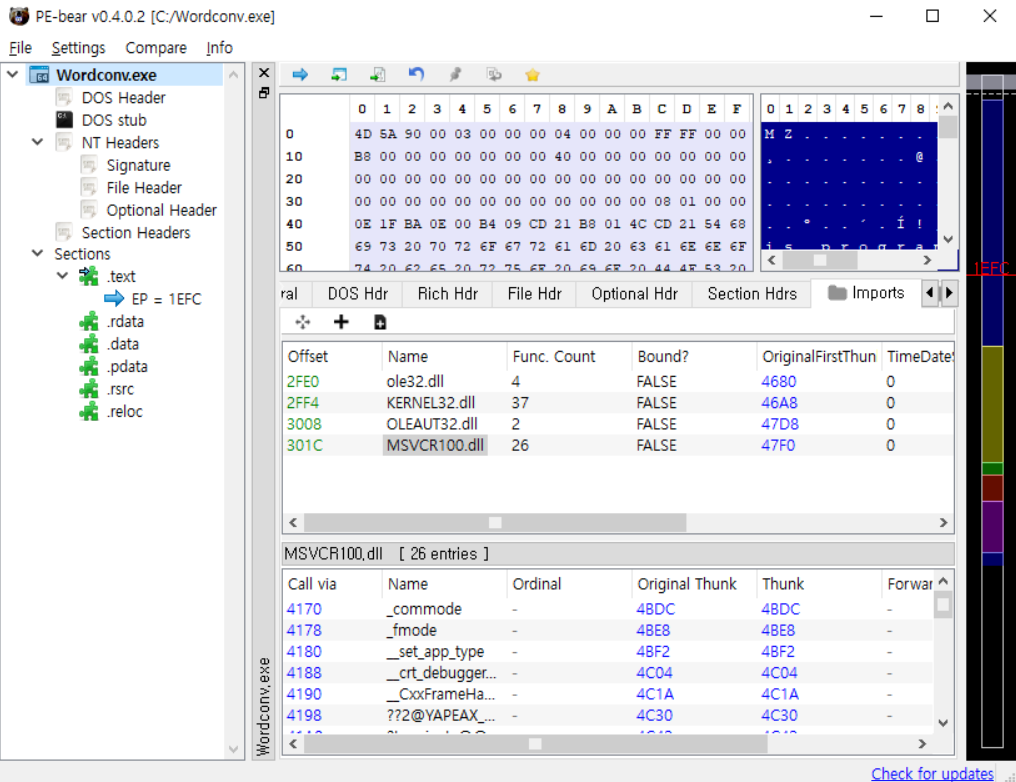

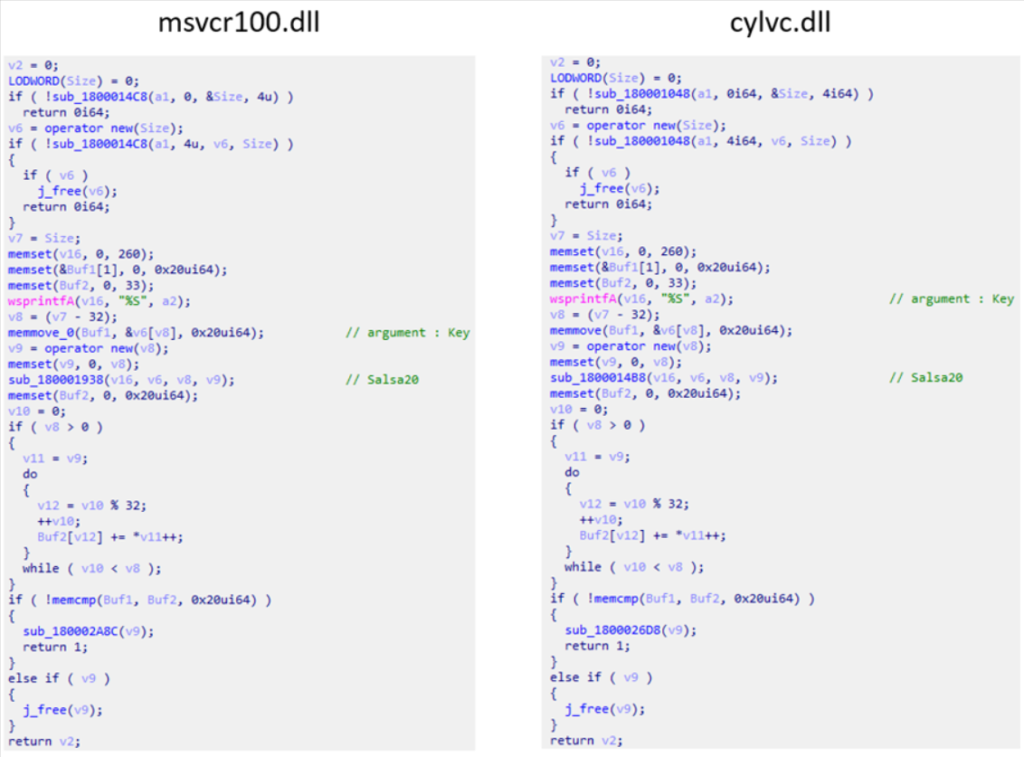

Lazarus, meşru bir ‘Wordconv.exe’, kötü amaçlı bir DLL (“msvcr100.dll’) ve içinde ‘msvcr100.dat’ adlı kodlanmış bir dosya dahil olmak üzere dosyalar oluşturmak için w3wp.exe işleminden yararlanarak güvenlik açıkları veya yanlış yapılandırmalar yoluyla IIS sunucularından yararlanır. aynı klasör.

DLL’nin kötü niyetli kodu, ‘Wordconv.exe’yi başlattıktan sonra, antivirüs araçları tarafından algılanmaktan kaçınmak için bellekte çalıştırarak msvcr100.dat’tan Salsa20 kodlu yürütülebilir dosyanın şifresini çözer.

İkinci aşamada Lazarus, ikinci bir kötü amaçlı yazılım (‘diagn.dll’) oluşturmak için bir Notepad++ eklentisinden yararlanır; bu daha sonra sabit bir anahtar kullanarak yeni bir yükün kodunu çözer ve algılanmayı önlemek için onu bellekte yürütür.

LSASS dökümü, potansiyel kimlik bilgisi hırsızlığı faaliyetini gösterir, ancak yükün kesin amacı ASEC tarafından bilinmez.

Çalıntı olduğu tahmin edilen geçerli kullanıcı kimlik bilgilerinin elde edilmesinden sonra, Lazarus saldırısının son aşaması, ağ keşfi ve 3389 numaralı bağlantı noktası (Uzak Masaüstü) aracılığıyla yanal hareketi içeriyordu.

Ancak ASEC, saldırganların ağ içinde yanal yayılmasını takiben herhangi bir kötü amaçlı eylem tespit etmedi.

ASEC, kuruluşlara, Lazarus’un saldırılarında DLL yandan yüklemeyi yaygın olarak kullanması nedeniyle anormal işlem yürütülmesini izlemelerini tavsiye eder.

Aktif küresel saldırı kampanyaları nedeniyle, bu son derece tehlikeli grup, kurumsal güvenlik yöneticilerinin saldırı yüzeyi yönetimini kullanmasının, savunmasız varlıkları belirlemesinin ve mümkün olduğunda en son güvenlik yamalarının uygulanmasına öncelik vermesinin önemini vurgulamaktadır.

Tehdit grubunun bilgi sızdırma ve yanal hareket gibi faaliyetlerde bulunmasını önlemek için şirketler, özellikle tehdit grubunun ilk sızmalar sırasında DLL yandan yükleme tekniğini ağırlıklı olarak kullandığını göz önünde bulundurarak anormal süreç yürütme ilişkilerini proaktif olarak izlemeli ve buna göre önleyici tedbirler almalıdır.

CISO’ların Karşılaştığı Ortak Güvenlik Sorunları? – Ücretsiz CISO Kılavuzunu İndirin