Yakın tarihli bir casusluk kampanyasında, meşhur Kuzey Kore tehdit grubu Lazarus, Güney Kore’deki yazılım, BT, finans ve telekomünikasyon sektörlerinde birden fazla kuruluşu hedefledi.

Tehdit oyuncusu, bir sulama deliği saldırısı stratejisini, Güney Kore’de belirli finansal ve idari görevleri tamamlamak için gerekli olan bir dosya aktarım istemcisindeki bir güvenlik açığı için bir istismarla birleştirdi.

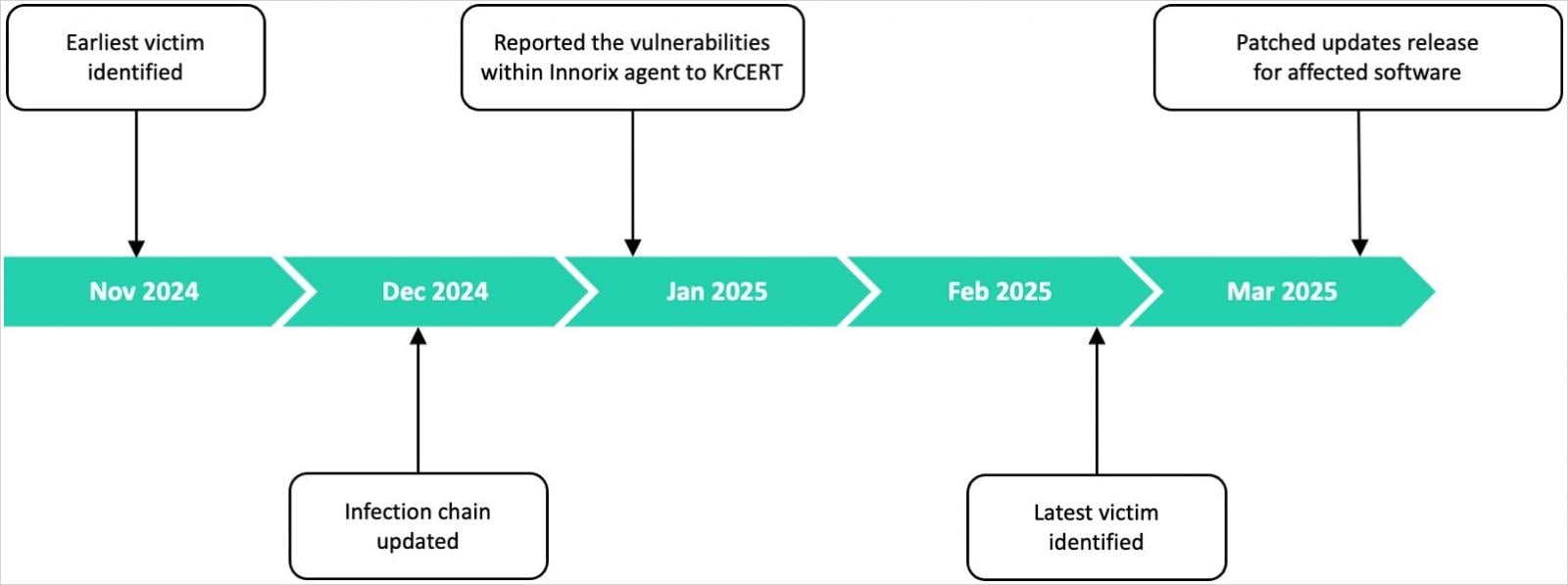

Kasperky’deki araştırmacılar kampanyayı ‘Operasyon Senkoli’ olarak adlandırdı ve etkinliğin Kasım 2024 ile Şubat 2025 arasında en az yarım düzine organizasyonu tehlikeye attığını söylüyorlar.

“Güney Kore’de“ Senkol Operasyonu ”nun kurbanı olan en az altı yazılım, BT, Finansal, Yarıiletken üretim ve telekomünikasyon kuruluşları belirledik.

Kaynak: Kaspersky

Araştırmacılar, “Bununla birlikte, Lazarus’un bu kampanyada kullanıldığı yazılımın popülaritesi göz önüne alındığında, daha geniş bir endüstri yelpazesinde daha fazla etkilenen kuruluş olduğundan eminiz” dedi.

Kaspersky’ye göre, Lazarus hackerları soruşturma sırasında satıcı tarafından bilinen bir istismar kullandılar, ancak daha önce diğer saldırılarda kaldırılmıştı.

Hedef Seçim

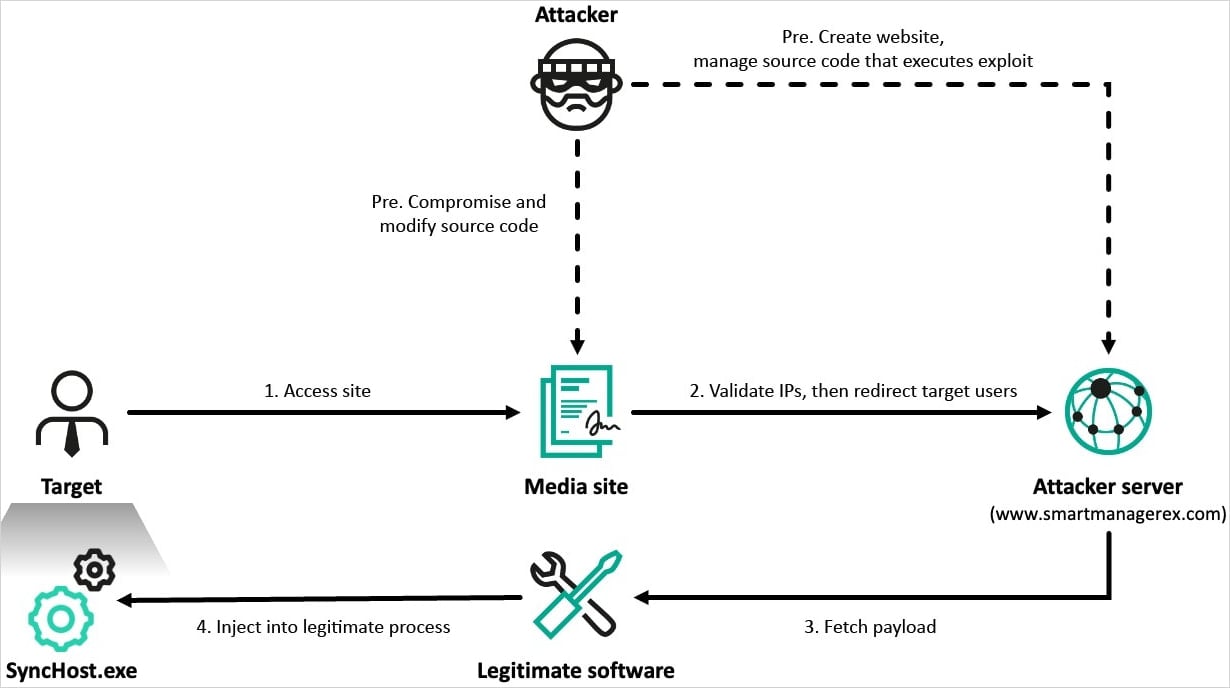

Saldırı, Lazarus’un profil ziyaretçileri için sunucu tarafı komut dosyalarından ödün verdiği ve geçerli hedefleri kötü amaçlı alanlara yönlendiren meşru Güney Kore medya portallarını ziyaret eden hedeflerle başladı.

Kaspersky tarafından analiz edilen olaylarda, kurbanlar, Güney Korelilerin çevrimiçi bankacılık ve hükümet web siteleriyle etkileşimler için çeşitli web tarayıcılarında güvenlik yazılımlarını kullanmalarını sağlayan Cross EX’in distribütörü gibi yazılım satıcılarını taklit eden sitelere yönlendiriliyor.

Kaspersky, “Cross Ex’in kötü amaçlı yazılım sunmak için kullanıldığı yönlendirme net değil, ancak sürecin çoğu durumda yüksek bütünlük düzeyiyle yürütüldüğünü doğruladığımız için saldırganların sömürü süreci sırasında ayrıcalıklarını artırdığına inanıyoruz” dedi.

Kaynak: Kaspersky

Araştırmacılar, sahte web sitesindeki kötü niyetli bir JavaScript’in kötü amaçlı yazılım sunmak için Cross Ex yazılımından yararlandığını söylüyor.

Kaspersky, kullanılan sömürü yöntemini bulamamasına rağmen, araştırmacılar “saldırganların sömürü süreci sırasında ayrıcalıklarını artırdığına inanıyorlar.”

Ayrıca, “KRCERT web sitesinde yayınlanan bir güvenlik danışmanlığına göre, Cross Ex’de son zamanlarda araştırmamızın zaman dilimi sırasında ele alınan yamalı güvenlik açıkları olduğu görülüyor.”

Exploit, meşru ‘synchost.exe’ işlemini başlatır ve enfekte ana bilgisayarda 37 komut yürütebilen ‘tehdit’ arka kapısını yüklemek için kabuk kodunu enjekte eder.

Kaynak: Kaspersky

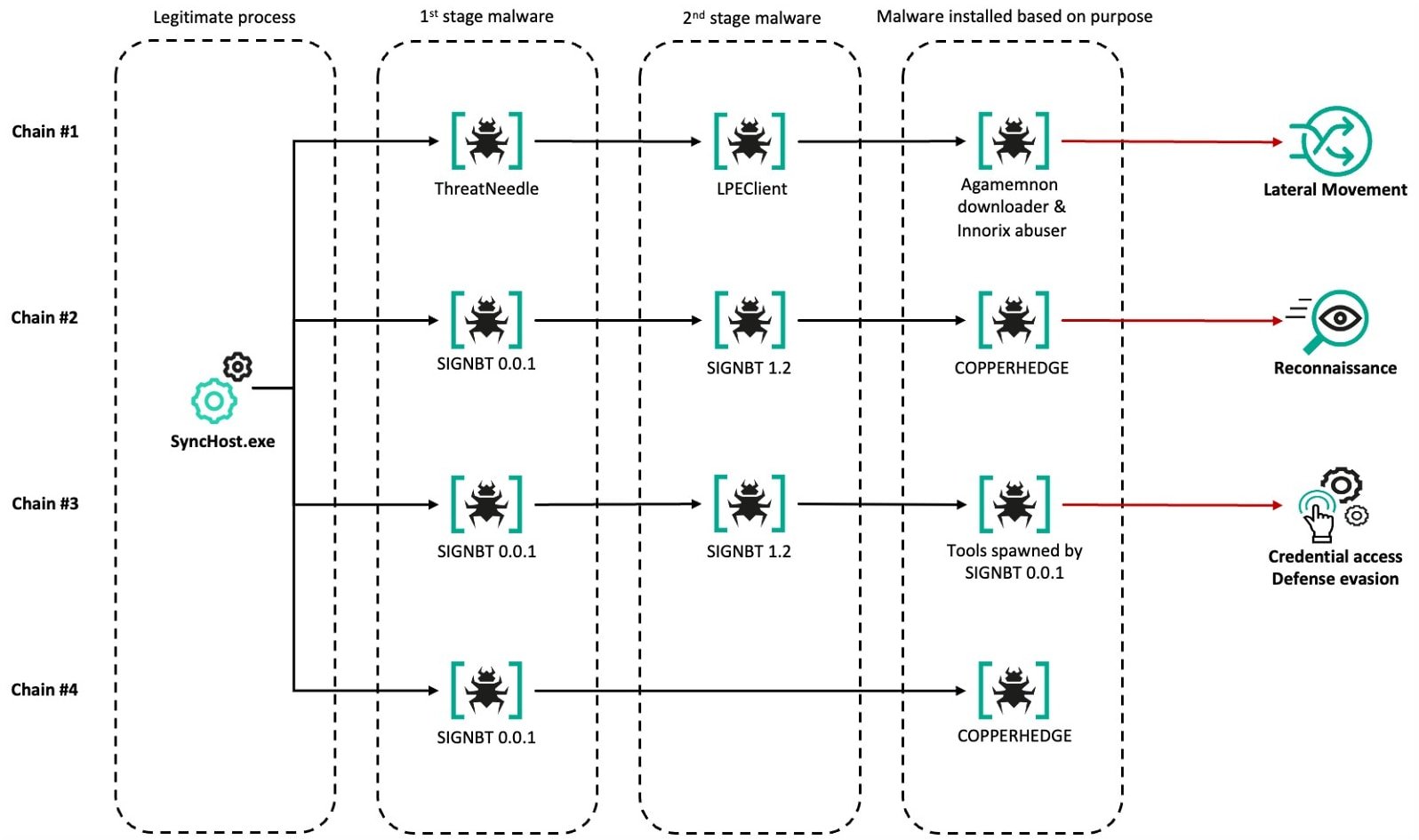

Kaspersky, teyit edilen altı kurbanda, saldırının daha önceki ve sonraki aşamalarında farklılık gösteren, sadece ilk enfeksiyonun ortak bir zemin olduğunu gözlemledi.

İlk aşamada, Sistem Profilleme, ‘Vagent’ veya ‘Agamemnon’ kötü amaçlı yazılım indiricileri ve yanal hareket için ‘Innorix istismarcı’ aracı için ‘lpeclient’ dağıtmak için TehditNeedle kullanıldı.

Kaspersky, Innorix kötüye kullanıcının Innorix Agent dosya aktarım çözümü sürüm 9.2.18.496’da bir güvenlik açığından yararlandığını ve yazılımın en son sürümünde ele alındığını belirtiyor.

Bazı durumlarda, Tehditneedle hiç kullanılmadı, Lazarus bunun yerine iç keşif için kullanılan ‘Copperhedge’ arka kapısını dağıtmak için ‘Signbt’ implantı kullanıyor.

Kaynak: Kaspersky

Operasyon senkosun saldırılarında kullanılan araçlara dayanarak, Kaspersky uzlaşmaları Kuzey Kore hükümeti tarafından desteklenen Lazarus Hacker grubuna güvenle atfedebildi.

Tehdit oyuncusuna işaret eden ek ipuçları, Lazarus’a özgü teknikler, taktikler ve prosedürler (TTP’ler) ile birlikte çalışma saatleri/görünen saat dilimiydi.

Operasyon senkosunda kullanılan son kötü amaçlı yazılım örneklerine dayanarak, Kaspersky Lazarus’un hem daha gizli hem de daha fazla yapılandırılabilir hafif ve modüler araçlara doğru ilerlediğini gözlemledi.

Siber güvenlik firması, bulgularını Kore İnternet ve Güvenlik Ajansı’na (KRCERT/CC) ilettiğini ve bu kampanyada kullanılan yazılım için yamaların yayınlandığını doğruladı.

Saldırı analizi sırasında Kaspersky araştırmacıları ayrıca, keyfi dosya indirmelerine izin veren 9.2.18.001 ila 9.2.18.538 arasında Innorix Agent sürümlerinde tükenmemiş bir sıfır gün kusuru (KVE-2024-0014) buldular.

Araştırmacılar güvenlik sorununu Kore İnternet ve Güvenlik Ajansı (KRCERT) aracılığıyla sorumlu bir şekilde bildirdi ve satıcı geçen ay bir güncellemede ele aldı.