Kuzey Kore devlet destekli Lazarus hack grubu, mürettebatsız hava aracı (İHA) imalatında yer alan Avrupalı savunma yüklenicilerini hedef alan karmaşık bir siber casusluk kampanyası başlattı.

Saldırılar, Kuzey Kore’nin endüstriyel casusluk yoluyla yerli drone üretim yeteneklerini hızlandırma çabalarıyla doğrudan bağlantılı görünüyor.

Hedeflenen kuruluşlar arasında bir metal mühendislik firması, bir uçak bileşen üreticisi ve uzmanlaşmış bir savunma şirketi yer alıyor ve en az ikisi İHA teknolojisi geliştirme ve üretiminde yoğun olarak yer alıyor.

Kampanya, Lazarus’un prestijli şirketlerdeki sahte iş tekliflerini yem olarak kullanan özel sosyal mühendislik operasyonu olan DreamJob Operasyonu’nun yeni bir dalgasını temsil ediyor.

ESET, Mart 2025’in sonlarından itibaren Güneydoğu ve Orta Avrupa’daki üç savunma sektörü şirketini hedef alan çok sayıda saldırı tespit etti.

Kurbanlar, çalıştırıldığında kötü amaçlı yazılım dağıtan truva atı haline getirilmiş PDF okuyucuların yanı sıra sahte iş tanımları da alıyor. Bu aldatıcı taktiğin, yaygın güvenlik farkındalığı kampanyalarına rağmen oldukça etkili olduğu kanıtlandı.

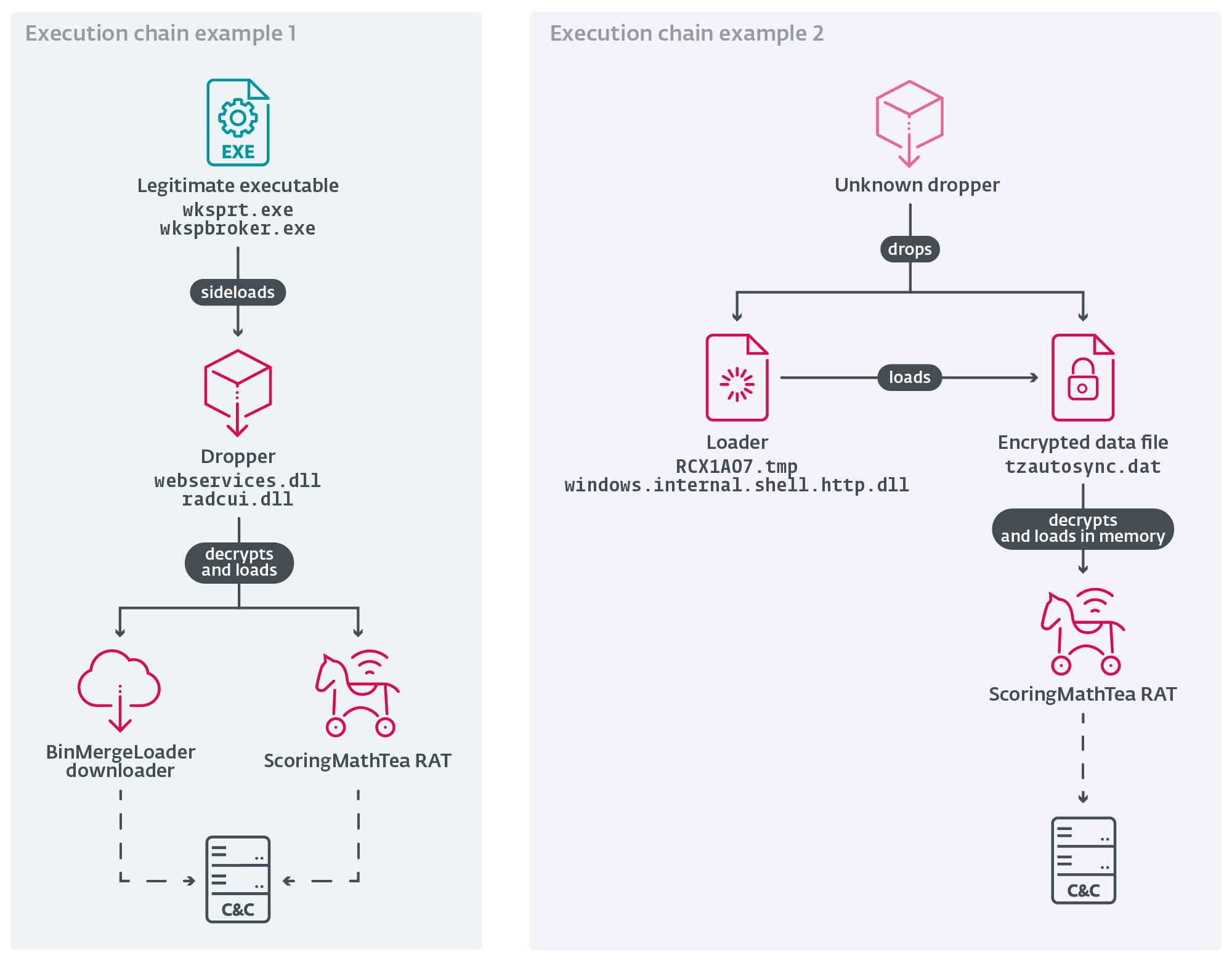

Saldırganlar, üç yıl boyunca Lazarus’un tercih ettiği yük olarak hizmet veren gelişmiş bir uzaktan erişim trojan’ı (RAT) olan ScoringMathTea’yi kullandı.

BinMergeLoader, Microsoft Graph API’sinden yararlanır ve kimlik doğrulama için Microsoft API belirteçlerini kullanır.

İlk olarak Ekim 2022’de gözlemlenen ScoringMathTea, yaklaşık 40 komutu destekleyerek saldırganların dosyaları ve işlemleri değiştirmesine, sistem bilgilerini toplamasına, TCP bağlantıları kurmasına ve indirilen yükleri yürütmesine olanak tanıyor.

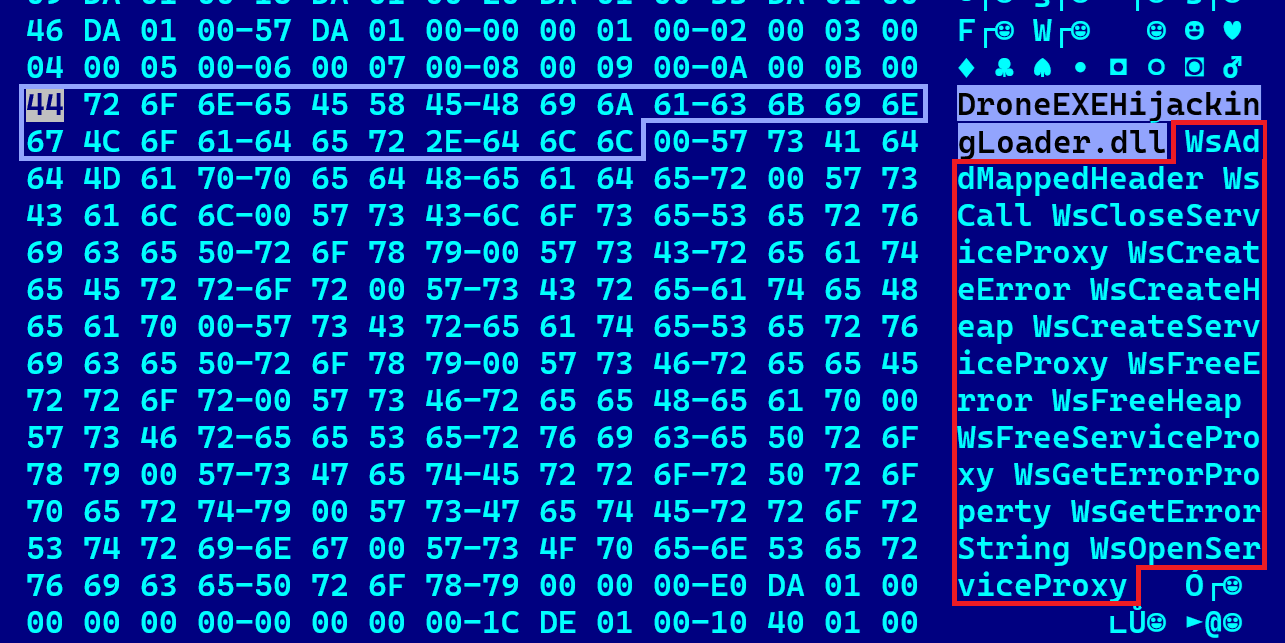

Araştırmacılar tarafından keşfedilen bir damlalık örneği, kampanyanın İHA teknolojisi hırsızlığına odaklanmasına doğrudan bağlantı sağlayan “DroneEXEHijackingLoader.dll” dahili adını içeriyordu.

Kötü amaçlı yazılım, DLL yandan yükleme tekniklerinden yararlanıyor ve tespitten kaçınmak için TightVNC Viewer, MuPDF okuyucu ve Notepad++ ve WinMerge eklentileri dahil olmak üzere GitHub’un meşru açık kaynaklı projelerine truva atı atıyor.

ESET araştırmacıları, yeni DLL proxy kitaplıkları ve truva atına yönelik geliştirilmiş açık kaynak proje seçimi de dahil olmak üzere grubun taktiklerinde önemli gelişmeler olduğunu kaydetti.

Kötü amaçlı yazılım, komuta ve kontrol iletişimi için güvenliği ihlal edilmiş WordPress sunucularını kullanıyor ve genellikle sunucu bileşenlerini tema veya eklenti dizinlerinde saklıyor.

Zamanlama ve hedef seçimi, kampanyanın özel İHA tasarımlarını, üretim süreçlerini ve endüstriyel teknik bilgileri çalmayı hedeflediğini güçlü bir şekilde ortaya koyuyor.

Kuzey Kore yerli drone yeteneklerine büyük yatırım yaptı ve son raporlar Pyongyang’ın Afrika ve Orta Doğu pazarlarına potansiyel ihracat için düşük maliyetli saldırı İHA’ları geliştirdiğini gösteriyor. Rusya’nın Kuzey Kore’ye İran Şahedi sahte intihar drone’larının üretiminde yardım ettiği bildiriliyor.

Kuzey Kore’nin amiral gemisi keşif drone’u Saetbyol-4, Northrop Grumman RQ-4 Global Hawk’ın karbon kopyası olarak görünürken, Saetbyol-9 savaş drone’u General Atomics’in MQ-9 Reaper’ına çok benziyor.

Bu tasarımlar, Kuzey Kore’nin askeri yeteneklerini geliştirmek için tersine mühendislik ve fikri mülkiyet hırsızlığına güvendiğini gösteriyor.

Hedeflenen en az bir şirket, şu anda Ukrayna’da konuşlandırılan İHA modelleri için kritik bileşenler üretiyor; Kuzey Kore kuvvetleri, Kuzey Kore birliklerinin 2025’te konuşlandırıldığı Rusya’nın Kursk bölgesindeki ön cephede karşılaşmış olabilir.

Ek olarak şirket, Pyongyang’ın aktif olarak geliştirmekte olduğu ancak başarılı bir şekilde militarize edemediği gelişmiş tek rotorlu drone geliştirme insansız helikopter teknolojisiyle de ilgileniyor.

Atıf ve Daha Geniş Bağlam

ESET, saldırıları yüksek güvenle Lazarus’a atfederken birden çok göstergeye dayanıyordu: sosyal mühendislik metodolojisi, DLL yan yüklemesi için GitHub açık kaynak projelerinin truva atı haline getirilmesi, ScoringMathTea dağıtımı ve Avrupa havacılık ve savunma sektörlerinin hedeflenmesi.

GİZLİ KOBRA olarak da bilinen Lazarus, Kuzey Kore istihbarat servislerine bağlı ve en az 2009’dan beri aktif olan bir gelişmiş kalıcı tehdit (APT) grubudur.

Grup, 2016 Sony Pictures Entertainment saldırısı, on milyonlarca dolarlık siber soygun, 2017 WannaCry fidye yazılımı salgını ve Güney Kore altyapısına yönelik devam eden saldırılar gibi yüksek profilli olaylardan sorumludur.

Güvenlik uzmanları, savunma yüklenicilerinin sosyal mühendislik taktikleri, özellikle de sahte işe alım tuzakları konusunda sıkı çalışan eğitimi vermesini tavsiye ediyor.

Kuruluşlar, beklenmedik kaynaklardan gelen iş tekliflerini incelemeli, çalıştırılabilir dosyaları açmadan önce doğrulamalı ve truva atı haline getirilmiş meşru yazılımları tanımlayabilen gelişmiş uç nokta algılama çözümlerini dağıtmalıdır.

Ağ bölümlendirmesi ve ayrıcalıklı erişim yönetimi, ilk uzlaşmanın oluşması durumunda yanal hareketi sınırlayabilir.

IoC’ler

| SHA-1 | Dosya adı | Algılama | Tanım |

|---|---|---|---|

| 28978E987BC59E75CA22562924EAB93355CF679E | TSMSISrv.dll | Win64/NukeSped.TL | QuanPinLoader. |

| 5E5BBA521F0034D342CC26DB8BCFECE57DBD4616 | libmupdf.dll | Win64/NukeSped.TE | MuPDF oluşturma kitaplığı v3.3.3 olarak gizlenen bir yükleyici. |

| B12EEB595FEEC2CFBF9A60E1CC21A14CE8873539 | radcui.dll | Win64/NukeSped.TO | RemoteApp ve Masaüstü Bağlantısı Kullanıcı Arayüzü Bileşen kitaplığı olarak gizlenen bir damlalık. |

| 26AA2643B07C48CB6943150ADE541580279E8E0E | HideFirstLetter.DLL | Win64/NukeSped.TO | BinMergeLoader. |

| 0CB73D70FD4132A4FF5493DAA84AAE839F6329D5 | libpcre.dll | Win64/NukeSped.TP | Truva Atı haline getirilmiş bir libpcre kütüphanesi olan bir yükleyici. |

| 03D9B8F0FCF9173D2964CE7173D21E681DFA8DA4 | webservices.dll | Win64/NukeSped.RN | Microsoft Web Hizmetleri Çalışma Zamanı kitaplığı olarak gizlenen bir damlalık. |

| 71D0DDB7C6CAC4BA2BDE679941FA92A31FBEC1FF | Yok | Win64/NukeSped.RN | PuanlamaMatematik Çayı. |

| 87B2DF764455164C6982BA9700F27EA34D3565DF | webservices.dll | Win64/NukeSped.RW | Microsoft Web Hizmetleri Çalışma Zamanı kitaplığı olarak gizlenen bir damlalık. |

| E670C4275EC24D403E0D4DE7135CBCF1D54FF09C | Yok | Win64/NukeSped.RW | PuanlamaMatematik Çayı. |

| B6D8D8F5E0864F5DA788F96BE085ABECF3581CCE | radcui.dll | Win64/NukeSped.TF | RemoteApp ve Masaüstü Bağlantısı Kullanıcı Arayüzü Bileşen kitaplığı olarak gizlenen bir yükleyici. |

| 5B85DD485FD516AA1F4412801897A40A9BE31837 | RCX1A07.tmp | Win64/NukeSped.TH | Şifrelenmiş bir ScoringMathTea yükleyicisi. |

| B68C49841DC48E3672031795D85ED24F9F619782 | TSMSISrv.dll | Win64/NukeSped.TL | QuanPinLoader. |

| AC16B1BAEDE349E4824335E0993533BF5FC116B3 | önbellek.dat | Win64/NukeSped.QK | Şifresi çözülmüş bir ScoringMathTea RAT. |

| 2AA341B03FAC3054C57640122EA849BC0C2B6AF6 | msadomr.dll | Win64/NukeSped.SP | Microsoft DirectInput kitaplığı kılığına girmiş bir yükleyici. |

| CB7834BE7DE07F89352080654F7FEB574B42A2B8 | ComparePlus.dll | Win64/NukeSped.SJ | Microsoft Web Hizmetleri Çalışma Zamanı kitaplığı görünümüne bürünmüş, truva atı haline getirilmiş bir Notepad++ eklentisi. VirusTotal’dan bir damlalık. |

| 262B4ED6AC6A977135DECA5B0872B7D6D676083A | tzautosync.dat | Win64/NukeSped.RW | Şifresi çözülmüş bir ScoringMathTea, diskte şifrelenmiş olarak saklanır. |

| 086816466D9D9C12FCADA1C872B8C0FF0A5FC611 | Yok | Win64/NukeSped.RN | PuanlamaMatematik Çayı. |

| 2A2B20FDDD65BA28E7C57AC97A158C9F15A61B05 | önbellek.dat | Win64/NukeSped.SN | Truva atı haline getirilmiş bir NPPHexEditor eklentisi olarak oluşturulmuş BinMergeLoader’a benzer bir indirici. |

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.