Kuzey Kore devlet destekli bir hack grubu olan kötü şöhretli Lazarus Grubu tekrar geri döndü. Bu kez, dünya çapında sayısız geliştirici için hayati bir kaynak olan popüler NPM yazılım deposuna kötü niyetli kodlar gizliyorlar.

Soket araştırma ekibindeki siber güvenlik araştırmacıları, geliştiricilerin bilgisayarlarına sızmak, giriş bilgilerini kaydırmak, kripto para birimi bilgilerini çalmak ve hatta uzun vadeli erişim için bir arka kapı kurmak için tasarlanmış, zaten 330 kez indirilmiş altı yeni sahte paket buldular.

NPM nedir ve neden umursamalıyım?

NPM’yi JavaScript kodu için dev bir çevrimiçi kütüphane olarak düşünün. Geliştiriciler, kendi uygulamalarını oluştururken zaman ve çaba tasarrufu sağlamak için önceden inşa edilmiş yazılım parçalarını (“paketler” olarak adlandırılır) almak için kullanırlar. Bir hacker bu kütüphaneye kötü bir paket gizlice girebilirse, indirip kullanan herkese bulaşabilir.

Lazarus grubunun sinsi taktikleri

Lazarus Grubu, en son kampanyasında “yazım hatası” kullanıyor ve isimlerle paketler oluşturuyor çok Meşru, yaygın olarak kullanılanlara benzer. Örneğin, yarattılar ”is-buffer-validator”Ki bu gerçek gibi geliyor”is-buffer”Paket. Bu, geliştiricilerin yanlışlıkla yanlış şeyi indirmelerini kolaylaştırır.

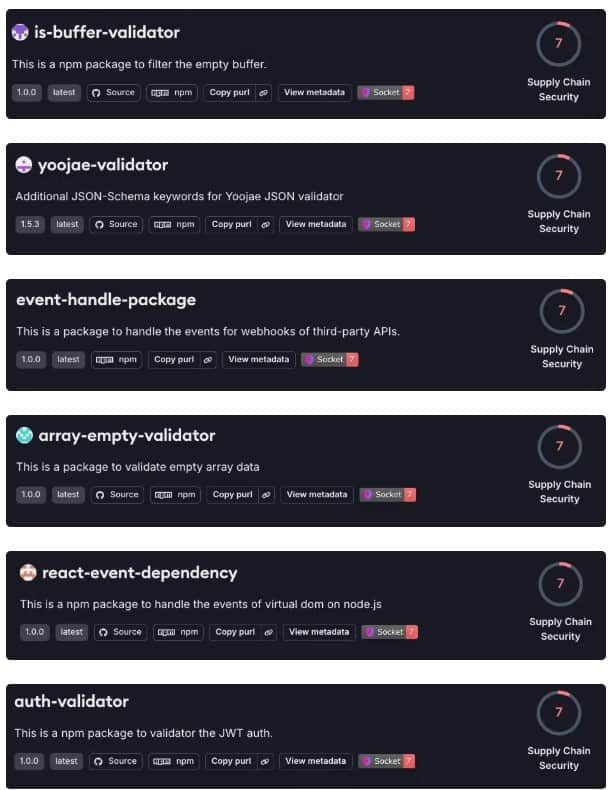

Diğer kötü amaçlı paketler arasında yoojae-validator– event-handle-package– array-empty-validator– react-event-dependencyVe auth-validator.

Socket Research ekibinin blog yazısına göre, bu sahte paketlerin daha da güvenilir görünmesini sağlamak için, bilgisayar korsanları bazıları için sahte Github sayfaları bile oluşturdu. Github, geliştiricilerin genellikle kod üzerinde paylaştığı ve işbirliği yapmasıdır, bu nedenle var olan bir (yanlış) meşruiyet katmanı ekler.

Siber güvenlik şirketi Socradar’daki STK’lık Ensar Seker, “Kötü niyetli NPM paketleri özellikle etkili bir saldırı vektörüdür, çünkü geliştiriciler genellikle açık kaynaklı depolara kapsamlı bir inceleme yapmadan güveniyorlar.” Saldırganların “kötü niyetli kodları bağımlılıklara yerleştirerek, şüphesiz bir geliştiricinin paketi her yüklediğinde veya güncellediğinde kötü amaçlı yazılımın yayılmasını sağladığını” da sözlerine ekledi.

Enfeksiyonda ne olur

Lazarus Group, tedarik zinciri saldırıları yoluyla geliştiricileri hedefleme geçmişine sahiptir. Bu kampanyada, tehlikeye atılan paketlere gömülü kötü amaçlı yazılım birkaç kötü amaçlı etkinlik gerçekleştirir. Ana bilgisayar adı, işletim sistemi ve dizin yapıları gibi sistem ayrıntılarını toplayarak hassas verileri çalır. Ayrıca, Chrome, Brave ve Firefox’tan depolanan giriş bilgileri için tarayıcı profillerini arayarak kimlik bilgilerini çıkarır.

Kötü amaçlı yazılım ayrıca kripto para cüzdanları, özellikle Solana’yı arayan (id.json) ve Çıkış (exodus.wallet) kripto varlıklarını çalmak için cüzdan dosyaları. Ayrıca, saldırganların tehlikeye atılan sisteme kalıcı erişimi sürdürmesini sağlayan InvisibleFerret Backdoor da dahil olmak üzere ek kötü amaçlı yazılım indirerek bir arka kapı yükler.

Seker, kripto para birimine odaklanmanın Kuzey Kore’nin bilinen stratejileriyle uyumlu olduğunu belirtiyor. “Bu paketlerin kripto para ile ilgili verileri çalmak için tasarlanması, Kuzey Kore’nin rejim faaliyetlerini finanse etmek için finansal hırsızlığı içeren devlet destekli siber suç hedefleriyle uyumludur” diye açıklıyor. “Lazarus’un kripto cüzdanlarını, borsaları ve fintech şirketlerini hedefleme konusunda uzun bir geçmişi var.”

Çıkarımlar bireysel geliştiricilerin ötesine uzanır. Seker, “Kurulduktan sonra, bu geri yüklenen paketler Lazarus’a geliştirici kimlik bilgilerine, SSH anahtarlarına ve bulut erişim belirteçlerine erişim sağlayabilir” diye uyarıyor Seker, “sadece bireysel kurbanlar değil, tüm kuruluşlarda yanal harekete izin veriyor.”

Tüm kötü amaçlı paketler silindi, ancak tehdit devam ediyor

İyi haber şu ki Github, soket araştırma ekibi tarafından tanımlanan ve bildirilen tüm kötü amaçlı paketleri sildi. Ancak bu, Lazarus Grubu tarafından işletilen başka kötü amaçlı paketlerin olmadığı anlamına gelmez.

Kendinizi ve kuruluşunuzu nasıl koruyabilirsiniz?

Tedarik zinciri saldırılarının ortaya koyduğu riskleri azaltmak için hem geliştiriciler hem de kuruluşlar proaktif güvenlik önlemlerini benimsemelidir. Geliştiriciler, kurulumdan önce yayıncının itibarını kontrol ederek ve sayıları indirerek paket kaynaklarını doğrulamalıdır.

Soket AI tarayıcısı gibi güvenlik araçlarını kullanmak, bir projeye eklenmeden önce kötü niyetli bağımlılıkların tespit edilmesine yardımcı olabilir. Ek olarak, kum havuzu, uç nokta koruması ve şüpheli giden bağlantıları bloke ederek çok katmanlı güvenlik sağlamak ekstra bir savunma katmanı ekler.

Kuruluşlar, üçüncü taraf paketleri güvenlik açıkları için düzenli olarak taramak için bağımlılık denetimini otomatikleştirerek güvenliği daha da artırabilir. Bağımlılık değişikliklerini izlemek ve projelerde beklenmedik güncellemeler için uyarılar oluşturmak, potansiyel tehditlerin erken tespit edilmesine yardımcı olabilir. Son olarak, geliştiricileri şüpheli paket isimlerini tanımaları için yazım yazım ve eğitim geliştiricileri hakkında eğitmek, saldırıları önlemede önemlidir.