ANAHTAR ÖZET NOKTALARI

- Nükleer Endüstriye Odak Kayması: Kuzey Kore’ye bağlı Lazarus Grubu, hedeflerini nükleer endüstriye kaydırdı; bu da daha önce savunma, havacılık ve kripto para birimine odaklanmasından potansiyel bir artışa işaret ediyordu.

- Sahte İş İlanı Taktikleri: Ocak 2024’te gözlemlenen saldırıları, sahte iş ilanları (DreamJob Operasyonu) kullanarak iş değerlendirmesi görünümündeki kötü amaçlı dosyaları dağıtıyor ve kurbanların sistemlerine erişim sağlıyor.

- Gelişmiş Kötü Amaçlı Yazılım Teknikleri: Grup, Ranid Downloader gibi gelişmiş araçlar ve bellekte çalışan, güvenlik sistemlerinin tespitini zorlaştıran yeni eklenti tabanlı kötü amaçlı yazılım “CookiePlus” kullanıyor.

- Güvenlik Açıklarından Yararlanma: Lazarus, Google Chrome sıfır gün gibi güvenlik açıklarından yararlanarak ve macOS’taki “RustyAttr” gibi yenilikçi kötü amaçlı yazılımlardan yararlanarak taktiklerini geliştirmeye devam ediyor.

- Dikkat Çağrısı: Lazarus Grubunun artan karmaşıklığı ve faaliyeti, özellikle hassas endüstrilerde siber güvenlik önlemlerinin arttırılması ihtiyacını vurgulamaktadır.

Kaspersky Securelist, Kuzey Kore hükümetiyle bağlantıları olduğunu bildiğimiz kötü şöhretli Lazarus hack grubunun faaliyetlerine odaklanan en son tehdit istihbarat raporunu yayınladı.

Securelist’in araştırmasına göre Lazarus Grubu, son zamanlarda nükleer endüstrideki bireyleri hedef almaya odaklandı. Bu, daha önce savunma, havacılık ve kripto para birimi gibi sektörlere odaklandıkları için operasyonlarında yaklaşmakta olan bir artışa işaret ediyor.

Raporda, “Lazarus grubunun, kötü amaçlı dosyalar içeren arşiv dosyalarını bir ay boyunca nükleerle ilgili aynı kuruluşla ilişkili en az iki çalışana teslim ettiği benzer bir saldırı gözlemledik” denildi.

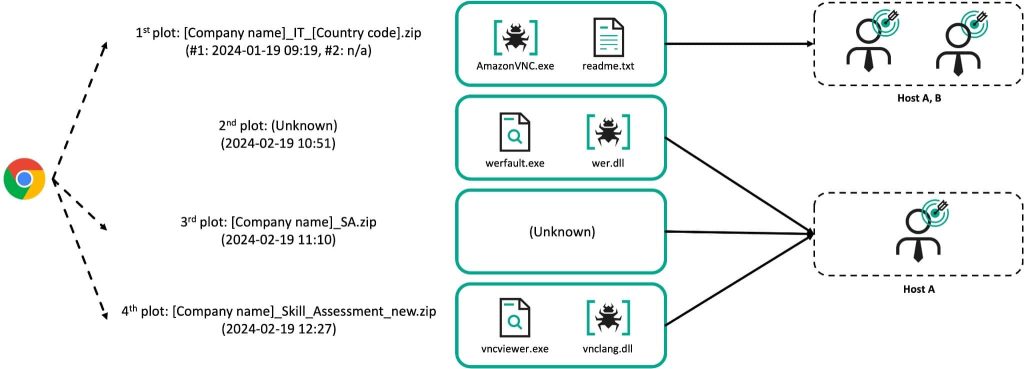

Kaspersky’nin gözlemlediği saldırılar Ocak 2024’te gerçekleşti ve DeathNote kampanyası veya “DreamJob Operasyonu” olarak bilinen sahte iş ilanları kullanma yöntemini izledi.

Bu, sahte iş ilanları oluşturmayı ve potansiyel kurbanları cazip kariyer fırsatlarıyla baştan çıkarmayı içerir. “Görüşme” süreci sırasında, kötü amaçlı dosyalar, genellikle meşru değerlendirme testleri olarak gizlenerek, ustaca tanıtılır.

Saldırı, önde gelen şirketler için iş değerlendirmeleri olarak gizlenen ve kötü amaçlı yürütülebilir dosyalar veya VNC görüntüleyiciler gibi truva atı haline getirilmiş meşru araçlar içeren bir ZIP arşivi içeren bir ilk dosyayla başlıyor.

Truva atı yürütüldükten sonra kurbandan saldırganlar tarafından mesajlaşma uygulamaları gibi ayrı iletişim kanalları aracılığıyla sağlanan bir IP adresini girmesini ister. Bu, saldırganların ele geçirilen makineye yetkisiz erişimini sağlayarak, ağ içinde yatay olarak hareket etmelerine ve potansiyel olarak hassas verileri çalmalarına veya kritik operasyonları kesintiye uğratmalarına olanak tanır.

VNC yürütülebilir dosyasının dahili kaynaklarının şifresini çözmek ve verileri açmak için IP adresine dayalı olarak bir XOR anahtarı oluşturulur. Açılan veriler daha sonra MISTPEN, RollMid, LPEClient, Charamel Loader, ServiceChanger ve CookiePlus gibi diğer kötü amaçlı yükleri getiren Ranid Downloader tarafından indirilir. Yük türü (DLL veya kabuk kodu), veri yapısındaki bir bayrakla belirlenir. Bu eklentilerin yürütme sonuçları şifrelenir ve C2 sunucusuna geri gönderilir.

Bu son saldırılardaki önemli bir yenilik, eklenti tabanlı yeni bir kötü amaçlı yazılım olan “CookiePlus”ın tanıtılmasıdır. Bu indirici, öncelikle bellekte çalışır ve kötü amaçlı yükleri dinamik olarak yükler. Bu kaçınma tekniği, geleneksel güvenlik çözümlerinin tehdidi tespit etmesini ve azaltmasını zorlaştırır.

CookiePlus’ın gelişimi, Lazarus Grubunun araçlarını geliştirmek ve tespit edilmekten kaçınmak için sürekli çaba gösterdiğini göstermektedir. Yeni modüler kötü amaçlı yazılımları tanıtarak ve taktiklerini uyarlayarak, hedeflenen ağlarda kalıcı bir varlık sürdürmeyi ve hedeflerine ulaşmayı amaçlıyorlar.

Grup son zamanlarda özellikle aktif. Kasım ayında Group-IB, Lazarus grubunun, macOS sistemlerindeki genişletilmiş özelliklerde kötü amaçlı kodları gizleyen yeni truva atı “RustyAttr”ı keşfetti ve Ekim ayında grup, aldatıcı bir NFT oyunuyla kripto para birimi yatırımcılarını hedef almak için Google Chrome’un sıfır gün güvenlik açığından yararlandı. Bu, dijital varlıklarınızı korumak için sürekli dikkatli olmayı gerektirir.

İLGİLİ KONULAR

- Lazarus, Sahte NFT Oyunuyla Chrome’u 0 Günlük Kullanıyor

- Kuzey Koreli Hackerlar Play Ransomware ile İşbirliği Yapıyor

- Lazarus’un Magecart saldırısı AB ve ABD sitelerinden kart verilerini çaldı

- Lazarus Sahte Video Konferansla Blockchain Profesyonellerini Vurdu

- Lazarus hackerlarının Hint uzay ajansını hedef aldığından şüpheleniliyor