Group-IB, Lazarus grubunun gizli yeni trojanını ve macOS’taki genişletilmiş özelliklerde kötü amaçlı kodları gizleme tekniğini ortaya çıkardı. Bu gelişmiş kalıcı tehdidin (APT) tespitten nasıl kaçtığını ve kendinizi korumak için atabileceğiniz adımları öğrenin.

Group-IB’deki siber güvenlik araştırmacıları, Kuzey Kore devlet destekli APT Lazarus grubuşu anda “RustyAttr” adlı yeni bir macOS truva atını dağıtıyor. Bu kötü amaçlı yazılım, yeni bir kaçınma tekniğiyle birlikte Lazarus’un tespit edilmeden operasyonlarını yürütmesine olanak tanıyor.

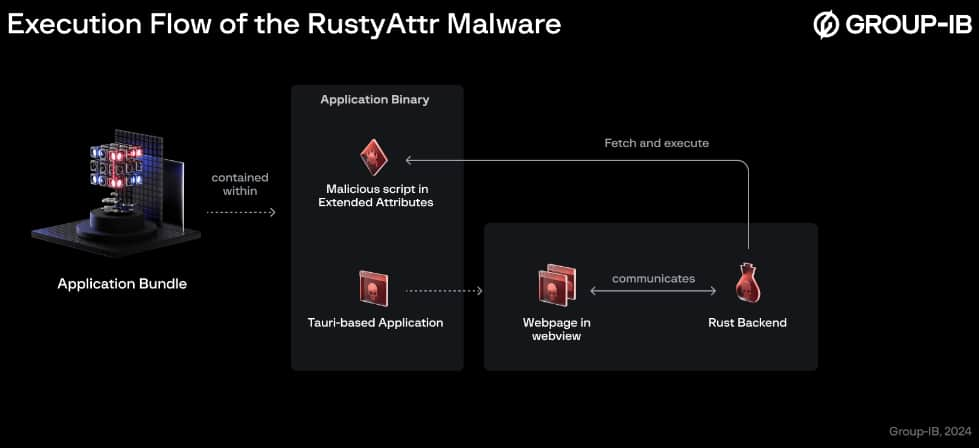

Mayıs 2024’ten bu yana Lazarus Grubu, RustyAttr truva atını kullanarak macOS sistemlerindeki dosyaların genişletilmiş özniteliklerinde (EA’lar) kötü amaçlı kodları gizleyen bir teknik kullanıyor. Genişletilmiş öznitelikler, dosyalara eklenen gizli veri kaplarıdır ve boyut veya oluşturulma tarihi gibi standart özniteliklerin ötesinde ek bilgilerin depolanmasına olanak tanır.

Bu yöntem özellikle yanıltıcıdır çünkü bu özellikler Finder veya Terminal gibi uygulamalarda varsayılan olarak görünmez. Ancak saldırganlar .xattr komutunu kullanarak bu gizli verilere kolaylıkla erişebilir ve bu verileri istismar edebilir.

2020 yılında Bundlore reklam yazılımı Araştırmacılar, eski macOS sistemlerinde yapılandırılmış verileri depolayan kaynak çatallarında yükünü gizlemek için benzer bir teknik kullandığını belirtti. blog yazısı Hackread.com ile paylaşıldı.

Olası saldırı senaryosu, Tauri çerçevesi kullanılarak oluşturulmuş meşru görünen kötü amaçlı bir uygulamayı içerir. Görüntüleniyor sahte PDF dosyaları Lazarus’la tutarlı bir tema olan iş fırsatları veya kripto para birimiyle ilgili.

Bilginize, Tauri çerçevesi, hafif masaüstü uygulamaları oluşturmaya yönelik web tabanlı bir araçtır ve geliştiricilerin, kötü amaçlı komut dosyalarını yürütmek üzere sırasıyla ön ve arka uç için HTML, CSS, JavaScript ve Rust kullanmasını sağlar.

Kabuk komut dosyaları iki tür tuzağı ortaya çıkarıyor: biri, bir dosya barındırma hizmetinden oyun projesi geliştirme ve finansmanla ilgili soruları içeren bir PDF dosyası getiriyor ve diğeri, uygulamanın belirtilen sürümü desteklemediğini belirten bir diyalog görüntülüyor; Arka planda hazırlama sunucusu işlemlerine yönelik istek. Kötü amaçlı komut dosyası, “test” adı verilen özel bir genişletilmiş özniteliğin içinde gizlenir.

Uygulama, gizli komut dosyasıyla etkileşim kurmak için “preload.js” adlı bir JavaScript dosyasından yararlanır. Bu JavaScript kodunu kullanarak Tauri’nin işlevleribetiği genişletilmiş öznitelikten alır ve çalıştırır.

Araştırmacılar, “İlginç bir şekilde, bir sonraki davranış şu şekilde: özellik mevcutsa hiçbir kullanıcı arayüzü gösterilmeyecek, özellik yoksa sahte web sayfası gösterilecek” dedi.

Kötü amaçlı bileşenler genişletilmiş öznitelikler içinde gizlenir ve bu da onları antivirüs tarayıcıları için görünmez kılar. Başvurular başlangıçta sızdırılmış bir sertifikayla imzalanmıştı (şimdi Apple tarafından iptal edilmişti), ancak başka bir olası tespit katmanını atlayarak noter tasdiki yapılmadan kaldı.

Araştırmacılar henüz herhangi bir kurbanı doğrulamış olmasa da Lazarus’un gelecekteki saldırılar için bu tekniği denediğine inanıyorlar. Bu keşif önemlidir çünkü tamamen yeni bir taktiktir, henüz MITRE ATT&CK çerçevesinde belgelenmemiştir ve saldırı teknikleri için standart bir referanstır.

Lazarus grubunun gelişmişliği ve taktiklerinin sürekli genişlemesi, tespit ve güvenlik ihlal sistemlerinden kaçma çabalarını gösteriyor. Güvende kalmak için, dosyaları indirmeden veya çalıştırmadan önce bunların kaynağını ve meşruiyetini doğrulayın ve meşru görünse bile PDF gibi zararsız içerikleri kontrol etmeden indirmekten kaçının.

Kale macOS Ağ Geçidi Bekçisi güvenilmeyen uygulamaların yürütülmesini engellediği için. Son olarak, ortaya çıkan tehditlerden haberdar olmak ve etkili koruma stratejileri geliştirmek için gelişmiş tehdit istihbaratı çözümlerinden yararlanın.

İLGİLİ KONULAR

- Sahte Kuzey Koreli BT Çalışanları Batılı Firmalara Sızıyor

- Kuzey Koreli Hackerlar Play Ransomware ile İşbirliği Yapıyor

- Kuzey Koreli hackerlar kripto borsalarından 1,7 milyar dolar çaldı

- Kuzey Koreli Hackerlar ATM Nakit Ödemeleri İçin Linux Kötü Amaçlı Yazılımlarını Bıraktı

- SnatchCrypto saldırısı arka kapıyla DeFi ve Blockchain Firmalarını vurdu