Olarak bilinen kötü şöhretli Kuzey Kore bağlantılı devlet destekli aktör Lazarus Grubu Linux kullanıcılarını hedefleyen yeni bir kampanyaya atfedildi.

Saldırılar, adı altında izlenen kalıcı ve uzun süredir devam eden bir etkinliğin parçasıdır. Rüya İşi OperasyonuESET bugün yayınlanan yeni bir raporda söyledi.

Bulgular çok önemlidir, çünkü düşmanın bu sosyal mühendislik planının bir parçası olarak Linux kötü amaçlı yazılımını kullandığının kamuya açık olarak belgelenmiş ilk örneğini oluşturmaktadır.

DeathNote veya NukeSped olarak da bilinen Operasyon Dream Job, grubun şüphelenmeyen hedefleri kötü amaçlı yazılım indirmeleri için kandırmak için sahte iş tekliflerinden yararlandığı çoklu saldırı dalgalarını ifade eder. Ayrıca, Operasyon In(ter)ception ve Kuzey Yıldızı Operasyonu olarak bilinen diğer iki Lazarus kümesiyle örtüşüyor.

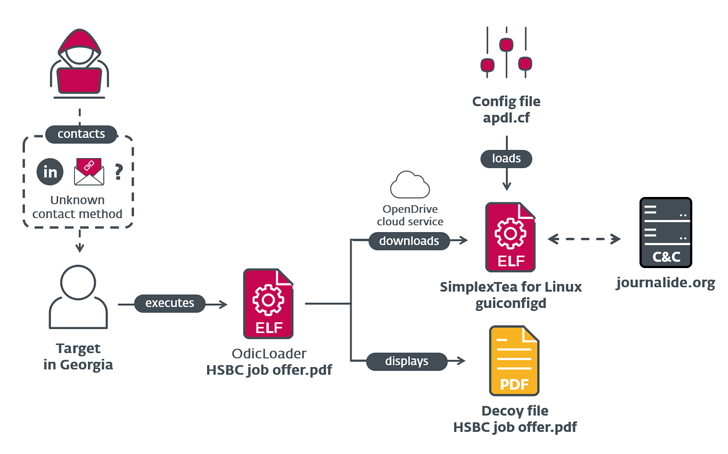

ESET tarafından keşfedilen saldırı zinciri, daha sonra bir OpenDrive bulut depolama hesabı aracılığıyla dağıtılan SimplexTea adlı bir Linux arka kapısını başlatmak için kullanılan bir ZIP arşiv dosyası içinde yem olarak sahte bir HSBC iş teklifi sunması açısından farklı değil.

ZIP dosyasını dağıtmak için kullanılan kesin yöntem bilinmemekle birlikte, hedef odaklı kimlik avı veya LinkedIn’deki doğrudan mesajlar olduğundan şüpheleniliyor. C++ ile yazılmış arka kapı, daha önce gruba atfedilen bir Windows truva atı olan BADCALL ile benzerlikler taşıyor.

Ayrıca ESET, Dream Job kampanyasında kullanılan eserler ile VoIP yazılım geliştiricisi 3CX’e yönelik geçen ay ortaya çıkan tedarik zinciri saldırısının bir parçası olarak ortaya çıkarılan eserler arasındaki benzerlikleri belirlediğini söyledi.

Aldatarak Savun: Sıfır Güven Güvenliğini Geliştirme

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Buna aynı zamanda komuta ve kontrol (C2) alanı “journalide” da dahildir.[.]org”, 3CX ortamında tespit edilen kötü amaçlı yazılım aileleri tarafından kullanılan dört C2 sunucusundan biri olarak listelendi.

Göstergeler, tedarik zinciri saldırısı için hazırlıkların, bazı bileşenlerin GitHub kod barındırma platformuna kaydedildiği Aralık 2022’den beri devam ettiğini gösteriyor.

Bulgular yalnızca Lazarus Group ile 3CX uzlaşması arasındaki mevcut bağı güçlendirmekle kalmıyor, aynı zamanda tehdit aktörünün 2020’den bu yana tedarik zinciri saldırıları düzenleme konusundaki başarısını da gösteriyor.