Siber güvenlik manzarası, gelişmiş Kalıcı Tehdit (APT) aktörlerinin, özellikle de Kuzey Kore bağlantılı Lazarus grubunun atfedilmesinde artan bir karmaşıklığa tanıklık ediyor.

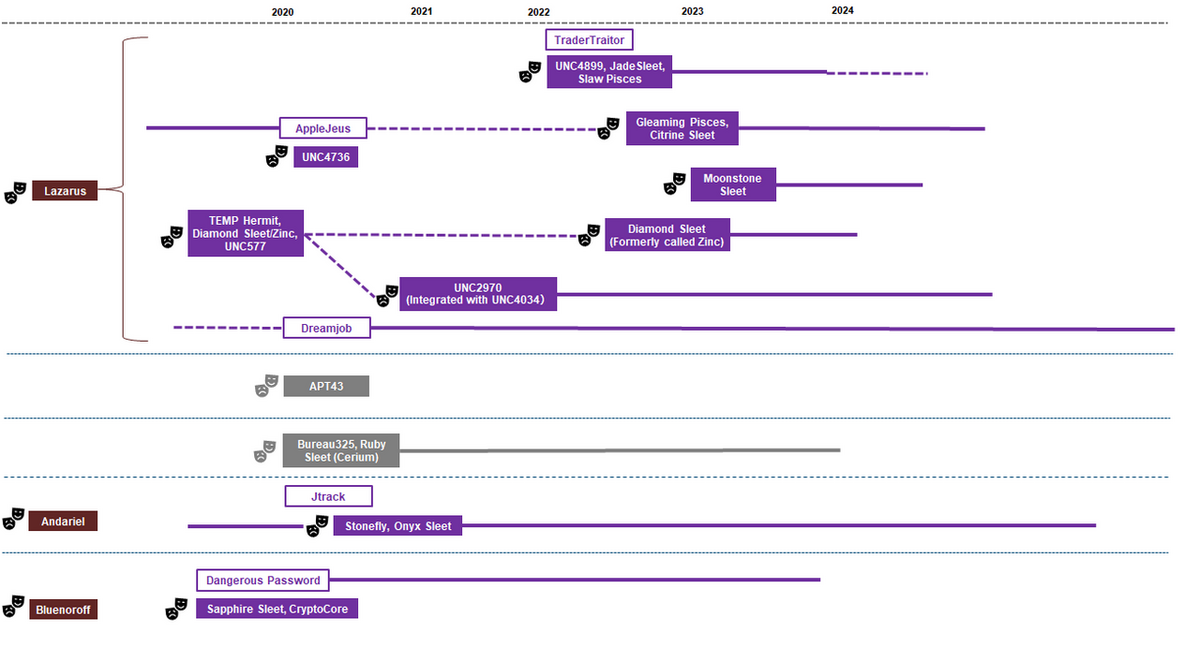

Bir zamanlar tekil bir varlık olarak kabul edilen Lazarus, örtüşen taktikler, teknikler ve prosedürler (TTP’ler) ile özel bir alt grup ağına dönüşerek faaliyetlerini sınıflandırma ve bunlara karşı koyma çabalarını karmaşıklaştırdı.

Başlangıçta, “Lazarus” tek bir APT grubuna veya küçük bir koordineli aktöre atıfta bulundu.

Bununla birlikte, operasyonlarının ölçeği genişledikçe, grup her biri farklı hedeflere ve operasyonel yapılara sahip birden fazla alt birime parçalanmıştır.

Bugün, Lazarus elmas sleet, sitrin seet, aytaşı seet ve diğerleri gibi çeşitli alt grupları kapsamaktadır.

Bu proliferasyon, güvenlik satıcıları arasında tutarsız adlandırma kurallarına yol açarak atıf çabalarını daha da karmaşık hale getirmiştir.

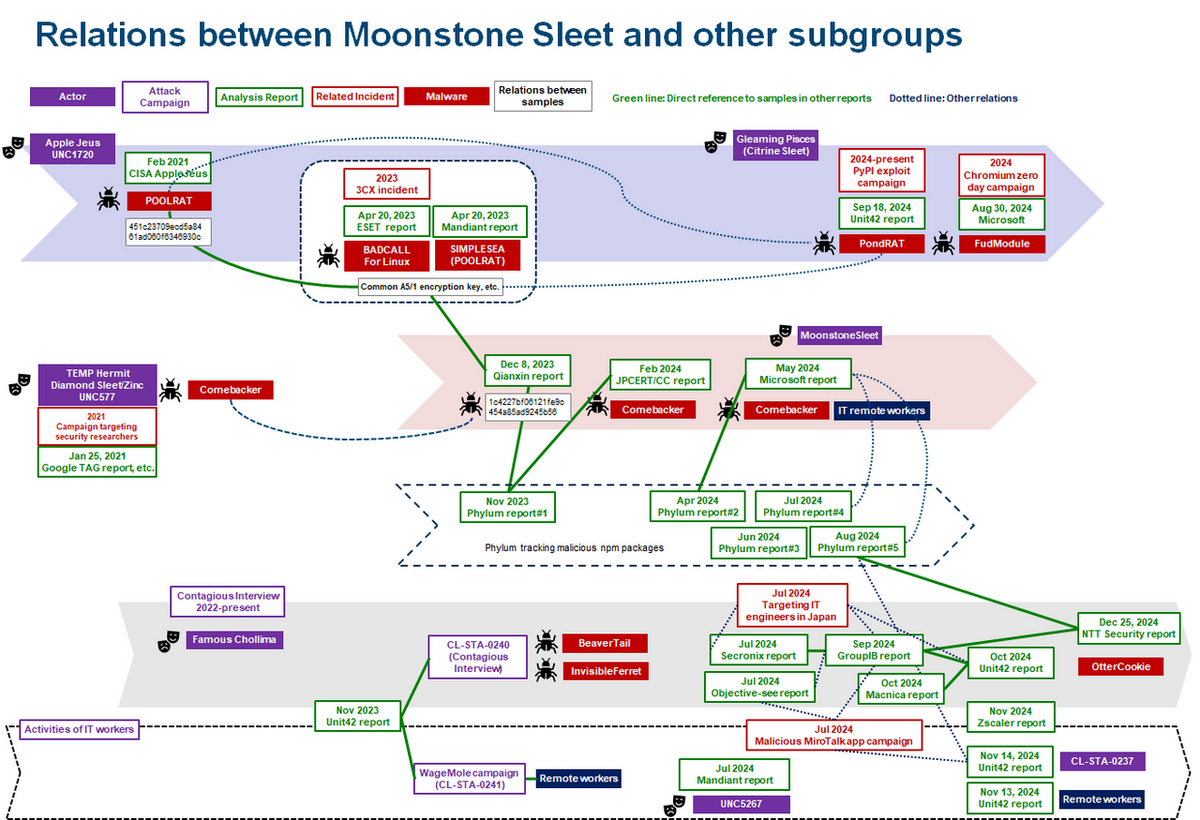

Alt gruplar genellikle özel kampanyaları veya kötü amaçlı yazılım kullanımı ile tanımlanır.

Örneğin, DreamJob ve Applejeus Operasyonu gibi kampanyalar kripto para birimi işletmelerini hedeflerken, diğerleri fidye yazılımı saldırılarına veya kurumsal casusluklara odaklanıyor.

Bu alt gruplar arasındaki örtüşen TTP’ler, tek tek varlıklar arasındaki çizgileri bulanıklaştırarak doğru ilişkilendirmeyi giderek daha zor hale getirir.

Alt gruplar arasında örtüşen taktikler

Lazarus etkinliklerini atfetmede en önemli engellerden biri, yöntemlerindeki örtüşme.

Birden fazla alt grup benzer ilk saldırı vektörlerini, komut ve kontrol (C2) altyapısını ve kötü amaçlı yazılım bileşenlerini paylaşır.

Örneğin, Lazarus’a bağlı birkaç aktörün, LinkedIn veya diğer sosyal platformlar aracılığıyla hedeflerle temasa geçtikleri gözlemlenmiştir ve onları PYPI veya GitHub depolarında barındırılan kötü niyetli Python veya NPM paketleri indirmeye ikna etmek için.

Aytaşı squet ve sitrin squet, bu taktiği kullanan iki önemli alt gruptur.

Saldırı vektörlerinde ve altyapılarında benzerlikleri paylaşırken, hedefleri farklılık gösterir – Moonstone Sleet, kripto para birimi hırsızlığı ve fidye yazılımı dağıtımını hedeflerken, Citrin Squet öncelikle kripto para birimi işletmelerine odaklanır.

Lazarus alt gruplarının ayrıntılı olarak tanımlanması birkaç nedenden dolayı kritik öneme sahiptir:

- Hedeflenen güvenlik uyarıları: Her alt grubun benzersiz hedefleri ve hedef endüstrileri vardır. Doğru profil oluşturma, siber güvenlik ekiplerinin kripto para birimi işletmeleri veya savunma organizasyonları gibi savunmasız sektörlere göre özel uyarılar vermesini sağlar.

- Etkili karşı önlemler: Her bir alt grubun arkasındaki organizasyon yapısını anlamak daha kesin savunma stratejileri sağlar. Örneğin, bazı karşı önlemler bir alt gruba karşı etkili olabilir, ancak operasyonel çerçevelerindeki farklılıklar nedeniyle diğerine karşı etkisiz olabilir.

- Stratejik mesajlaşma: Alt grup düzeyinde atıf, savunucuların yeteneklerini gösteren saldırganlara bir “mesaj” görevi görür. Ayrıca, yeni taktikleri daha az uygulanabilir veya eski hale getirerek rakipleri caydırabilir.

Son eğilimler, geleneksel alt grup sınıflandırmalarını aşan görev gücü benzeri grupların ortaya çıktığını göstermektedir.

Örneğin, Bureau325 ve APT43, TTP’leri birden fazla Lazarus alt grubunda paylaşan varlıklar olarak tanımlanmışken, Kimuky gibi Kuzey Koreli bağlantılı diğer aktörlerde ortak araçlar kullanıyor.

Bu gelişmeler, APT gruplarında daha dinamik ve esnek organizasyon yapılarına doğru bir kayma olduğunu göstermektedir.

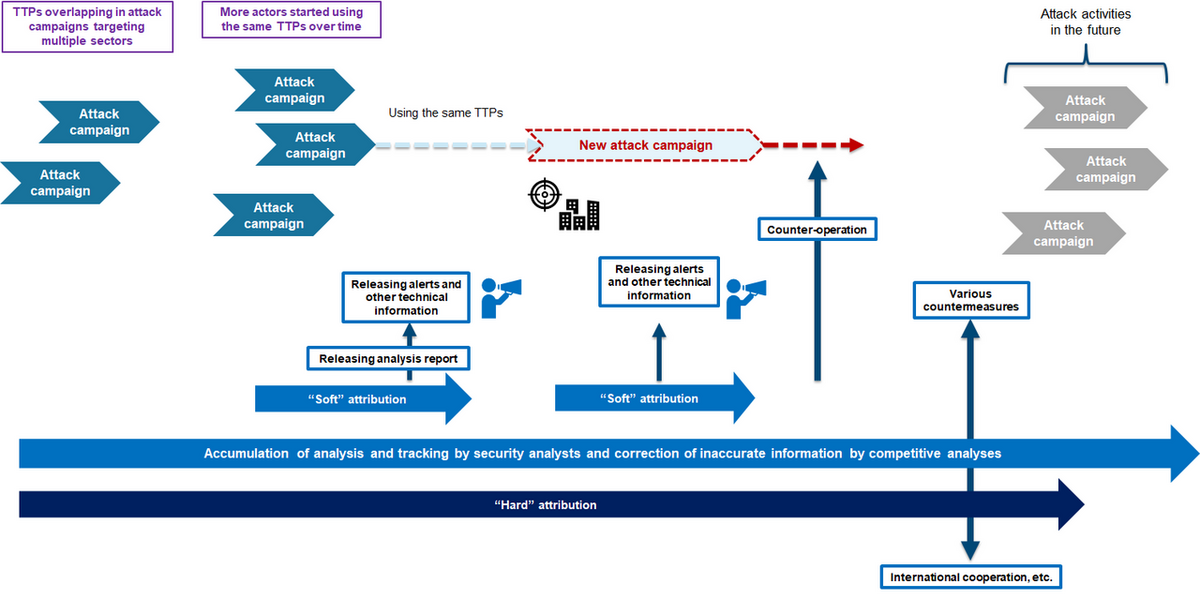

“Yumuşak” ve “zor” ilişkilendirmeyi dengelemek

Atıf iki türde kategorize edilebilir: siber güvenlik topluluğunda sanal gruplama ve profil oluşturma için kullanılan “yumuşak” ilişkilendirme ve saldırılardan sorumlu belirli bireyleri veya kuruluşları tanımlamak için yasal bağlamlarda kullanılan “sert” ilişkilendirme.

Yumuşak ilişkilendirme, zamanında uyarılar vermeye ve karşı önlemlerin dağıtılmasına yardımcı olsa da, uzun vadeli stratejik yanıtlar için zor ilişkilendirme esastır.

Bununla birlikte, belirli aktörleri devlet destekli faaliyetlere bağlayan yetersiz kanıtlar nedeniyle güvenilir sert atıf elde etmek genellikle zordur.

Lazarus’un tekil bir varlıktan birbirine bağlı bir alt grup ağına evrimi, modern siber tehditlerin artan karmaşıklığının altını çiziyor.

Doğru alt grup düzeyinde tanımlama sadece akademik bir alıştırma değildir; Etkili savunma stratejileri hazırlamak, hedeflenen uyarılar vermek ve hem müttefiklere hem de rakiplere siber güvenlik yetenekleri göstermek için hayati önem taşır.

Tehdit aktörleri operasyonlarını uyarlamaya devam ettikçe, siber güvenlik analistleri, atıf ve bilgi açıklamasını çevreleyen çözülmemiş sorunları ele alırken APT gruplarını izlemek için metodolojilerini geliştirmelidir.

Lazarus’un dinamik doğası, siber güvenlik alanında sürekli uyanıklık ve inovasyon ihtiyacını vurgular.

Are You from SOC/DFIR Team? - Try Free Malware Research with ANY.RUN - Start Now