Adli araştırmacılar, Kuzey Koreli Lazarus hackerlarının bir geliştiricinin cihazını çoklu cüzdan platformu Safe {cüzdan} ‘da hackledikten sonra Bybit’ten 1,5 milyar dolar çaldığını buldular.

Bybit CEO’su Ben Zhou, Sygnia ve Verichains’in iki soruşturmasının sonuçlarını paylaştı ve her ikisi de saldırının SAFE {cüzdan} ‘nın altyapısından kaynaklandığını tespit etti.

“Saldırı, Bybit’in imzalayanları tarafından erişilen APP.safe.global’a kötü niyetli JavaScript enjekte ederek özellikle hedeflenen saldırı, yük sadece belirli koşullar karşılandığında etkinleştirmek üzere tasarlandı. Bu seçici yürütme, arka kapının normal kullanıcılar tarafından yetersiz kalmasını sağladı. Verichains, yüksek değerli hedeflerden ödün veriyor, “dedi.

“Bybit’in imzalayan makinelerinin ve Wayback Arşivi’nde bulunan önbelleğe alınmış kötü niyetli JavaScript yükünün araştırma sonuçlarına dayanarak, AWS S3 veya Cloudfront Hesap/API SAFE KEY.

Sygnia, “Kötü niyetli işlem yürütülüp yayınlanmasından iki dakika sonra, JavaScript kaynaklarının yeni sürümleri SAFE {cüzdan} ‘ın AWS S3 kovasına yüklendi. Bu güncellenmiş sürümler kötü amaçlı kod kaldırıldı.”

Sygnia ayrıca, kötü niyetli JavaScript kodunun (Bybit’in Ethereum MultiSig soğuk cüzdanını hedefleme) SAFE {cüzdan} ‘ın AWS S3 kovasından hizmet ettiğini ve Bybit’in kripto varlıklarını saldırgan kontrollü bir cüzdana yönlendirmek için kullanıldığını tespit etti. . Olaydan sonra, Sygnia’nın Bybit’in altyapısıyla ilgili adli soruşturması herhangi bir uzlaşma kanıtı bulamadı.

Sonuçları, Saldırının ilk önce tehdit aktörlerine Bybit tarafından işletilen bir hesaba erişim sağlayan güvenli bir {cüzdan} geliştirici makinesine hacklenerek gerçekleştirildiğini açıklayan bir açıklamada bugün de TAHMİNDİ.

Safe, “Lazarus Group’un Bybit’teki hedeflenen saldırısına yönelik adli inceleme, Bybit kasasını hedefleyen bu saldırının, gizlenmiş bir kötü niyetli işlemin önerisine neden olan tehlikeye atılmış güvenli {cüzdan} geliştirici makinesi ile gerçekleştirildiği sonucuna vardı.” Dedi.

Olaydan bu yana, Safe {cüzdan} ekibi, Bybit Crypto soygunda kullanılan imza cihazı/yöntem olan yerel defter entegrasyonunu geçici olarak kaldıran aşamalı bir sunumla Ethereum Mainnet’te Safe {cüzdan} ‘ı restore etti.

Güvenli {cüzdan} hizmetlerini geri yüklemek için aşamalı sunum, gelişmiş izleme uyarıları ve işlem karma, verileri ve imzalar için ek doğrulamalar da dahil olmak üzere daha fazla güvenlik önlemi ekledi.

SAFE {cüzdan} ‘ın ekibi, tüm altyapıyı tamamen yeniden inşa ettiğini ve yeniden yapılandırdığını ve saldırı vektörünün kaldırıldığından ve gelecekteki saldırılarda kullanılamayacağından emin olmak için tüm kimlik bilgilerini döndürdüğünü söylüyor.

Harici güvenlik araştırmacıları tarafından adli bir inceleme, güvenli akıllı sözleşmelerde veya ön uç ve hizmetlerinin kaynak kodunda hiçbir güvenlik açıkını bulamarken, SAFE kullanıcılara işlemleri imzalarken uyanık kalmasını ve “aşırı dikkat göstermelerini” tavsiye eder.

Tarihin en büyük kripto soygunu

BleepingComputer’ın bildirdiği gibi, Kuzey Koreli bilgisayar korsanları Bybit’in soğuk cüzdanlarından birinden planlı bir fon transferini sıcak bir cüzdana ele geçirdi. Daha sonra kripto varlıklarını kontrolleri altındaki bir blockchain adresine yönlendirerek, şimdi tarihin en büyük kripto soygunu olarak kabul edilen 1.5 milyar doların üzerinde sifon yapmalarına izin veriyorlar.

“21 Şubat 2025’te, yaklaşık 12:30 UTC’de, Bybit, rutin bir transfer işlemi sırasında Ethereum (ETH) soğuk cüzdanlarımızdan birinde yetkisiz faaliyet tespit etti. Transfer, ETH’nin çoklu soğuk algınlığımızdan planlanmış bir hareketinin bir parçasıydı. Sıcak cüzdanımıza cüzdan, “Bybit Cuma günü yayınlanan bir ölüm sonrası paylaştı.

“Ne yazık ki, işlem akıllı sözleşme mantığını değiştiren ve imzalama arayüzünü maskeleyen ve saldırganın ETH soğuk cüzdanını kontrol etmesini sağlayan sofistike bir saldırı ile manipüle edildi. Sonuç olarak, 1,5 milyar dolardan fazla olan 400.000’den fazla ETH ve Steth tanımlanamayan bir adrese aktarıldı. “

O zamandan beri, Bybit ETH rezervlerini geri yükledi ve CEO, kayıp varlıklar tam olarak kurtarılmasa bile kripto değişiminin çözücü olduğunu söyledi.

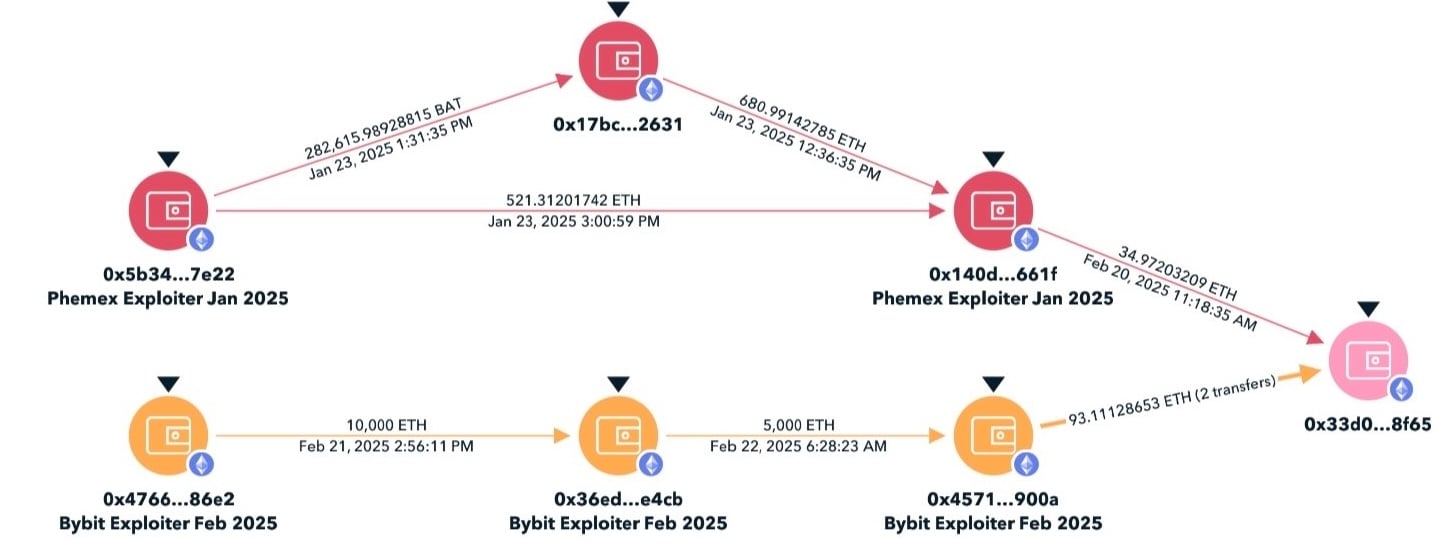

Saldırıyı araştırırken, kripto sahtekarlığı araştırmacısı Zachxbt, saldırganlar çalınan Bybit fonlarından bazılarını daha önce Phemex, Bingx ve Poloniex hack’lerinde kullanılan bir Ethereum adresine gönderdikten sonra Bybit hackerları ve meşhur Kuzey Koreli Lazarus Tehdit Grubu arasındaki bağlantılar keşfetti.

ZachXBT’nin bulguları ayrıca “Bybit bilgisayar korsanları tarafından kontrol edilen adresler ve önceki Kuzey Kore hırsızlıklarına bağlı olanlar arasında gözlemlenen önemli örtüşmeler bulan Blockchain Intelligence Company TRM Labs ve Blockchain analiz şirketi Elliptik tarafından da doğrulandı ve hackerların yavaşlama girişimleri hakkında daha fazla bilgi paylaştı. Aşağı izleme girişimleri.

Aralık ayında, blockchain analizi şirketi Chainalysis, Kuzey Koreli bilgisayar korsanlarının 2024’te 47 kripto soygununda 1.34 milyar dolar çaldığını söyledi.

Eliptik bu hafta “2017’den beri kripto varlıklarında 6 milyar doların üzerinde çaldıklarını ve gelirlerin ülkenin balistik füze programına harcandığı bildirildi.”